通过无法访问互联网的封闭网络保护重要资产,攻击者不能与隔离网络(全文都在说物理隔离网络)直接通过网络接触,传统攻击渗透手段都会失效,但是隔离网络并不代表绝对安全,虽然隔离了网络访问,但由于网络维护、数据交互等原因,无法阻断物理介质数据传输和物理设备的接入,如光盘、U盘等移动数据载体、键盘、鼠标等硬件设备、移动笔记本、临时热点等未按规定接入等,这些行为极有可能成为突破隔离网络的桥梁。本文对freebuf历史上发表过的有关隔离网络相关攻击技术进行梳理性解读。

一、相关概念

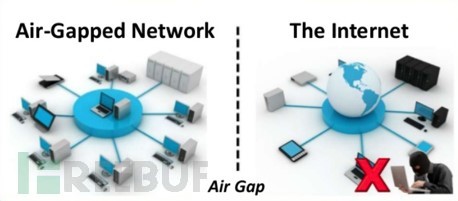

Air-Gapped Devices 从未连接互联网的设备,封闭的计算机网络或独立的安全隔离网络。wiki上英文:

An air gap, air wall or air gapping is a network securitymeasure employed on one or more computers to ensure that a secure computernetwork is physically isolated from unsecured networks, such as the public Internetor an unsecured local area network.

二、成功案例

1)震网攻击伊朗

2010年6月,“震网”病毒首次被发现,它被称为有史以来最复杂的网络武器,推迟了伊朗的核进程。更多参考安天的《震网事件的九年再复盘与思考》。https://www.freebuf.com/vuls/215817.html

2)Agent.btz攻击美军方中央司令部

美国军方计算机网络被一种称为Agent.btz的蠕虫病毒入侵,而这个蠕虫来自于驻扎在阿富汗的一台笔记本电脑上,由优盘传播进入军方中央司令部。Agent.btz盗取了美国国务院和国防部的秘密材料,然后把这些绝密信息反馈给了未知的主人。

3)COTTON-MOUTH(水腹蛇)攻击伊朗

2009年,NSA的TAO组织开发了COTTON-MOUTH(水腹蛇)

在斯诺登披露的NSA秘密武器中包含了该工具,其内部包含了一套 ARMv7 芯片和无线收发装置。当它插入目标主机后,植入恶意程序并创建一个无线网桥,配套的设备可通过RF信号与其进行交互,传输命令及数据。同样,它被NSA用于攻击伊朗的秘密机构,从物理隔离的设备中窃取数据长达数年。

4)病毒芯片打印机攻击伊拉克

在海湾战争爆发前,伊拉克向法国购入一批用于防空系统的打印机,准备从约旦运回巴格达。美军获悉后,立即派遣间谍潜入约旦,将带有病毒的芯片换装到这批打印机中。利用带有病毒芯片打印机,美军情报部门入侵了伊拉克军事指挥中心的主机,导致对方防空系统陷入瘫痪。

三、技术工具

隔离网络的攻击难点在于武器进入、过程控制、信息输出三个部分。

1)控制通道

震网病毒

过程控制取决于攻击意图、网络具体情况,参考安天报告。

lHVACKER

利用供热通风与空气调节(HVAC)系统向隔离网络电脑发送指令。供热通风与空气调节(HVAC)系统可以用作传输数据,即便是隔离网络的电脑,黑客也可以利用空调系统向断网的电脑发送指令,前提是隔离的电脑上需要事先植入定制的恶意软件,这种软件能够与计算机的热传感器进行交互,读取温度变化后将这些波动转换为0、1二进制代码。速度传输数据40比特每秒的,适合发送控制指令,不适合回传数据。https://www.freebuf.com/articles/system/148575.html

lWHID

WIFI与HID相结合国外有个专业的名字就是WHID。WHID可以在目标机上形成一个自定义的通道实现目标机与手机或者wifi下其它攻击设备的通讯,相当于给目标机安装了一个自定义网卡。

如NSA(美国国家安全局)的无线间谍工具水蝮蛇一号(COTTONMOUTH-I),看起来像一个普通U盘,但实际上是一个恶意的小型电脑,在被披露的文档中介绍了它可以创建一个无线桥接网络接入到目标网络中,然后通过这个无线网络控制目标电脑。

国内的@xiaowuyi 有做过一个开源的。https://www.freebuf.com/sectool/146376.html

lGhostTunnel

Ghost Tunnel是一种可适用于隔离环境下的后门传输方式。一旦payload在目标设备释放后,可在用户无感知情况下对目标进行控制及信息回传。相比于现有的其他类似研究(如WHID,一种通过 Wi-Fi 进行控制的 HID 设备),Ghost Tunnel指的是通过利用受害者设备自身的无线模块来建立传输通道的一种方式,不创建或依赖于任何有线、无线网络,甚至不需要外插任何硬件模块。可在几十米内工作,配合信号桥接设备理论上可做到无限远。更多细节

https://github.com/360PegasusTeam/PegasusTeam/tree/master/talks

攻击者创建一个具有特殊SSID的AP,攻击者和受害设备都使用它作为通信的标识符(而不是常规WiFi通信中的MAC)。此时,攻击者通过解析受害者设备发出的Probe帧得到数据;受害者设备上的恶意程序将解析攻击者发出的Beacon帧来执行命令并返回数据。

2)如何进入

野蛮袋鼠(BrutalKangaroo)与激情猿猴(Emotional Simian )

维基解密于2017年6月22 日解密了美国中央情报局(CIA)穹顶7( Vault7 )网络武器库中的第十二批档案,分别是“野蛮袋鼠(Brutal Kangaroo) ” 和“激情猿猴(EmotionalSimian ) ” 项目,被披露的档案中详细描述了美国情报机构如何远程隐蔽地入侵访问封闭的计算机网络或独立的安全隔离网络(Air-Gapped Devices ,从未连接过互联网的设备)。CIA网络武器主要针对微软Windows操作系统进行攻击,通过 USB存储介质对安全隔离网络进行渗透攻击和窃取数据。

“冲击钻”攻击技术

维基解密的创始人阿桑奇于2017年3月9日左右发布一段2分钟的视频专门解释了一个入侵安全隔离网的网络武器“冲击钻(HammerDrill)”,并在3月19日在维基解密网站公布了该项目详细开发文档。“冲击钻(HammerDrill)”是通过劫持Windows系统上的光盘刻录软件,感染光盘这类数据传输介质的方式,以达到入侵隔离网络目的。

USB攻击系列

BAD-USB主要是利用恶意的HID(Human InterfaceDevice,是计算机直接与人交互的设备,例如键盘、鼠标等)设备和无线网卡设备进行攻击,而与正常的普通的HID设备不同,这类设备被黑客定制小型化,外形和一个U盘没有任何差别。类似的HID设备一旦插入电脑就会被模拟成键盘自动输入恶意代码运行。

如USB橡皮鸭:USB设备模拟成为键盘,让电脑识别成为键盘,然后进行脚本模拟按键进行攻击。

供应链污染

设备或软件采购时后中途拦截,植入恶意代码。

3)信息如何输出

近年来各类国际安全会议上发表了各种利用不同类型的带外隐蔽信道泄露信息的方法,这些方法旨在建立一座通向物理隔离系统的隐形“桥梁”。有个以色列团队最爱干这个事。

这些已经被公开的方法大体可以分为以下几类:利用电磁波隐蔽信道、利用光波隐蔽信道、利用热量隐蔽信道以及利用声波隐蔽信道。

https://www.freebuf.com/articles/wireless/123329.html

https://www.freebuf.com/articles/wireless/116169.html

https://www.freebuf.com/news/107733.html

其他:

LED-it-Go – 通过硬盘状态指示灯窃取数据

SPEAKE(a)R – 通过耳机录音并监听周围用户

AirHopper – 使用本地的显卡向周围手机发送电磁信号泄露数据

Fansmitter – 用GPU风扇的声音窃取数据

DiskFiltration – 控制硬盘读写操作通过声波窃取数据

BitWhisper – 用热辐射仪窃取数据

Unnamed attack – 用卡车扫描仪发送指令或窃取数据

xLED – 使用路由器或交换机的LED指示灯窃取数据

aIR-Jumper – 利用安保摄像头的红外功能窃取数据

四、建议

封闭的隔离网络并不意味着绝对安全。隔离网络除了要修复系统和软件的安全漏洞,还要加强管理严格控制数据的进出,包括外部数据存储介质和硬件设备的接入。

特别提示:

1、物理隔离计算机、打印机、扫描仪等设备,一定要把出厂携带的无线网卡进行拆除,防止出现利用无线的离线攻击。

2、对供应链进行严格管理,防止供应商通过供应链对设备芯片和物理配件进行更替。机房装修时,也可能出现意外。

内容大部分来自freebuf,360、安天等报告,还有其他大拿们,除以下外,其他参考(chaoxi)没注明的,都在freebuf里。

https://www.freebuf.com/articles/network/139921.html

*本文原创作者:大清绿帽子王,本文属于FreeBuf原创奖励计划,未经许可禁止转载

如有侵权请联系:admin#unsafe.sh