卡巴斯基第三季度阻止了来自全球203个国家的发起的989432403次攻击。

季度数据

560025316唯一URL被Web防病毒组件识别为恶意;有197559名用户的电脑被窃取资金的恶意软件感染;勒索软件攻击在229643个唯一用户的计算机上被击败。

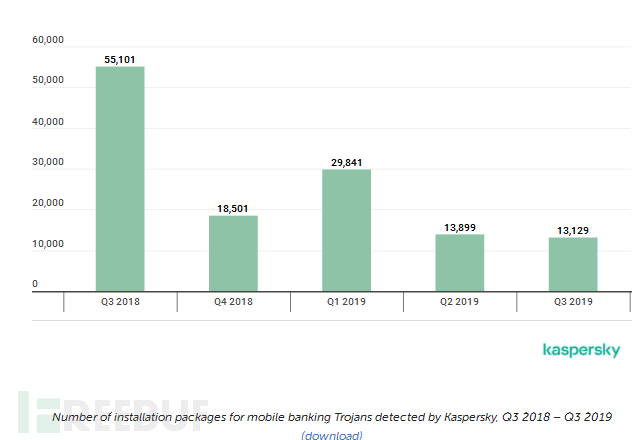

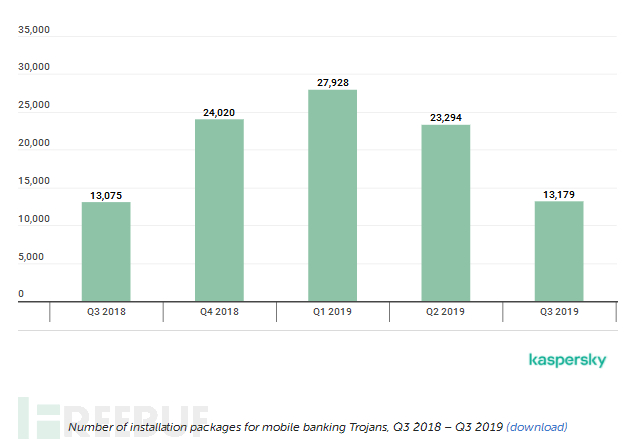

检测到移动设备产品:870617恶意安装包;13129手机银行木马安装包;13179移动勒索软件特洛伊木马的安装包。

移动威胁

新发现

2019年第三季度,发现谷歌Play上CamScanner新版本应用程序包含木马。从Google Play上的评论来看,dropper的任务是激活付费订阅,不过它也可以提供另一个有效负载。

2019年第3季度检测到的另一个有趣的木马程序是.AndroidOS.Agent.vn。它的主要功能是“喜欢”Facebook的帖子。

在同一季度发现了针对iOS和Android的新间谍木马。在最新版本中,重点是监听消息应用程序中的通信。

数据分析

2019年第三季度检测到870617个恶意安装包。

在前几个季度新安装包的数量明显下降,而第三季度的数据比上个季度增加了117067个包。

在前几个季度新安装包的数量明显下降,而第三季度的数据比上个季度增加了117067个包。

按类型分类

在2019年第三季度发现的所有移动威胁中,占比最高的是未经请求的风险工具类项目(32.1%),与上一季度相比下降了9个百分点。最常见的是RiskTool.AndroidOS家族:占该类检测到的所有威胁的33.07%、RiskTool.AndroidOS.Wapron(16.43%)和RiskTool.AndroidOS.Smssend(10.51%)。

排在第二位的是木马类下的miscellaneous木马(21.68%),增加了10个百分点。该类内部的分布与上季度持平,木马.AndroidOS.Hiddapp(32.5%)、木马.AndroidOS.Agent(12.8%)和木马.AndroidOS.Piom(9.1%)。

排在第三位的是广告类节目(19.89%),广告软件.AndroidOS.Ewind(占该类所有威胁的20.73%)、广告软件.AndroidOS.Agent(20.36%)和广告软件.AndroidOS.MobiDash(14.27%)。

木马dropper威胁(10.44%)保持在相同的水平。绝大多数检测到的dropper属于.AndroidOS.Wapnor家族(69.7%)。排在第二位和第三位的分别是Trojan-Dropper.AndroidOS.Wroba(14.58%)和Trojan-Dropper.AndroidOS.Agent(8.75%)。

前20移动恶意软件程序

排名第一的是DangerousObject.Multi.Generic(48.71%)第二位和第六位分别是木马病毒AndroidOS.Boogr.gsh(9.03%)和AndroidOS.generiml(4.34%)。第三、第四和第十四位是Trojan.AndroidOS.Hiddapp家族的成员,他们的任务是秘密地把广告分发到受害者身上。

第五,第十二,第十八,和第十九个是Necro家族的木马dropper。这一家族上季度出现在关注范围,在本报告所述期间发现了其重要活动。

排在第七位的是木马下载程序.AndroidOS.Helper.a(1.99%)。

排在第八位的是恶意软件木马Banker.AndroidOS.Svpeng.ak(1.75%),其主要任务是窃取网上银行凭据和拦截授权码。

排名第九的是木马下载程序AndroidOS.Agent.ok(1.65%),它以FlashPlayer或Rapidshare客户端的名义发布,它会将广告软件模块放入受感染的系统中。

排在第十位和第十一位的是 Trojan-Banker.AndroidOS.Hqwar家族的成员。该种工具在网络罪犯中的受欢迎程度继续下降。

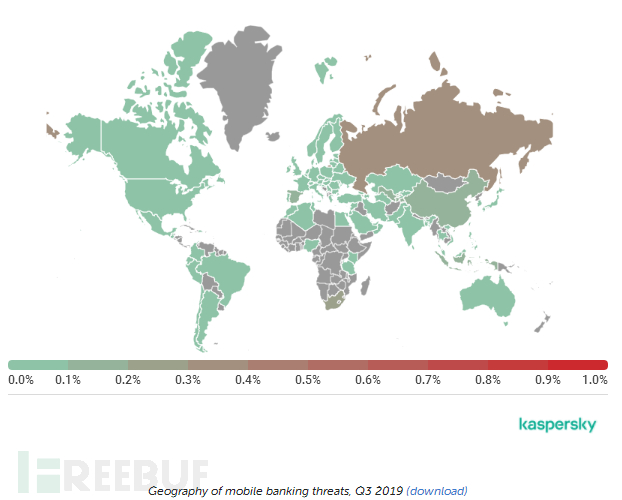

地理位置分析

受移动恶意软件攻击用户排名前十的国家/地区:

受移动恶意软件攻击用户排名前十的国家/地区:

在第三季度前十名中,伊朗(52.68%)的受攻击用户份额保持第一。在本报告所述期间,该国的份额几乎翻了一番。伊朗最常遇到的广告软件app adware.AndroidOS.Agent.fa(占移动威胁总数的22.03%)、安装木马程序AndroidOS.Hiddapp.bn(14.68%)、RiskTool.AndroidOS.Dnotua.yfe(8.84%)。

孟加拉国(30.94%)排名第二。这个国家的用户最常遇到广告软件程序包括adware.AndroidOS.Agent.f c(占移动威胁总数的27.58%)和adware.AndroidOS.HiddenAd.et(12.65%),以及下载广告软件程序的木马程序.AndroidOS.hiddap.cr(20.05%)。

印度(28.75%)攀升至第三位,该国的威胁更为活跃: AdWare.AndroidOS.Agent.fс (36.19%), AdWare.AndroidOS.HiddenAd.et (17.17%)、Trojan.AndroidOS.Hiddapp.cr (22.05%)。

手机银行木马

报告期内共检测到手机银行木马安装包13129个,比2019年第二季度减少770个。

对统计数据贡献最大的是木马Banker.AndroidOS.Svpeng(占所有检测到的银行木马程序的40.59%),木马Banker.AndroidOS. Agent(11.84%)和Trojan-Banker.AndroidOS.Faketoken家族(11.79%)。

十大手机银行木马

十大手机银行木马 2019年第三季度银行业十大威胁是以AndroidOS.Svpeng家族的木马为首:Svpeng.ak(16.85%)排名第一,Svpeng.q(8.97%)排名第三。

2019年第三季度银行业十大威胁是以AndroidOS.Svpeng家族的木马为首:Svpeng.ak(16.85%)排名第一,Svpeng.q(8.97%)排名第三。

第三季度的第二、第四、第六和第十位是Asacub家族。尽管活跃度有所下降,但Asacub样本仍在世界各地的设备上被发现。

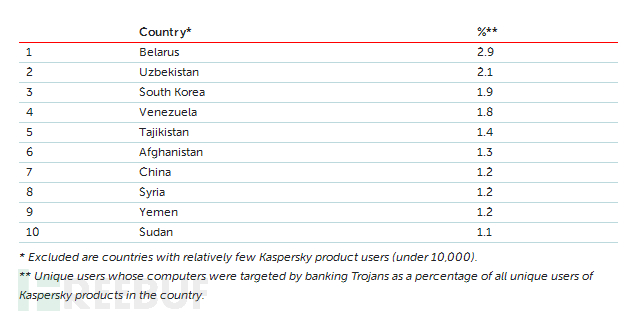

手机银行木马攻击用户比例排名前十的国家/地区:

手机银行木马攻击用户比例排名前十的国家/地区:

在第三季度,俄罗斯上升到第一位(0.30%),俄罗斯的用户通常是木马Banker.AndroidOS.Svpeng.ak的目标。

南非下滑至第二位(0.20%),Trojan-Banker.AndroidOS.Agent.dx (占所有移动金融恶意软件的89.80%)是最普遍的威胁。

科威特(0.21%)和南非一样,经常遇到Trojan-Banker.AndroidOS.Agent.dx(75%)。

移动勒索软件

2019年第三季度,检测到13179个移动勒索软件安装包,比上季度减少10115个。自年初以来,移动勒索软件数量下降了近三倍。原因是Asacub木马背后的组织活动减少。

勒索软件top10:

勒索软件top10:

与上一季度一样,排名第一的是Svpeng.aj(40.97%),第三的是Svpeng.ah(5.79%)。

受攻击国家地区top10:

受攻击国家地区top10:

与上一季度一样,受移动勒索软件攻击用户数量排名第一的是美国(1.12%)、伊朗(0.25%)、哈萨克斯坦(0.25%)。

与上一季度一样,受移动勒索软件攻击用户数量排名第一的是美国(1.12%)、伊朗(0.25%)、哈萨克斯坦(0.25%)。

Apple macOS 威胁

第三季度没有出现新的威胁形式,Stockfolio的修改版本中包含一个加密的反向shell后门。

与上一季度一样,广告软件木马程序Shlayer是macOS的最大威胁,这个恶意软件下载了Pirrit家族的广告程序。

与上一季度一样,广告软件木马程序Shlayer是macOS的最大威胁,这个恶意软件下载了Pirrit家族的广告程序。

受攻击用户的地理分布发生了一些微小的变化:印度以6.24%第二,西班牙5.61%第三,法国(6.95%)稳居第一。

受攻击用户的地理分布发生了一些微小的变化:印度以6.24%第二,西班牙5.61%第三,法国(6.95%)稳居第一。

IoT威胁

数据分析

第三季度,攻击卡巴斯基Telnet蜜罐的设备IP数量继续下降。在第三季度,Telnet( 51.83%)的份额与SSH份额(48.17%)几乎相等。

Telnet攻击分析

telnet攻击设备前10的国家/地区:

telnet攻击设备前10的国家/地区:

上个季度的领头羊埃及(10.89%)、中国(13.78%)和巴西(8.56%)再次占据前三名,本次中国占据了第一。基于Telnet的攻击通常导致下载Mirai家族恶意软件。

Telnet攻击下的前10恶意软件:

SSH攻击分析

SSH攻击分析

SSH攻击设备前10的国家/地区:

SSH攻击设备前10的国家/地区:

金融威胁

金融威胁统计

在2019年第三季度,恶意软件从197559名用户计算机上的银行账户中窃取资金。

攻击地理分析

排名前10的国家/地区:

排名前10的国家/地区:

排名前10的恶意软件家族:

排名前10的恶意软件家族:

2019年第三季度的前三名的与上一季度相同,只是顺序不同:RTM家族(19.3%)从第一位跌至第三位,下跌了13个点,其他两位为Zbot(26.7%)和Emotet(23.9%)。上个季度Emotet服务器的活动有所下降,但在第三季度,Emotet的份额增长超过了15个百分点。

勒索软件

针对政府机构以及医疗、教育和能源部门的勒索软件攻击数量继续上升。

新型攻击对网络附加存储(NAS)的攻击正在逐渐流行起来,方案涉及攻击者扫描IP地址范围,搜索可通过Internet访问的NAS设备。通常,只有web界面可以从外部访问,并受身份验证页的保护;但是许多设备固件中存在漏洞。

Wipers也成为一种更频繁的攻击工具,木马程序会不可逆转地破坏文件内容(将其替换为零或随机字节),即使受害者支付了费用,原始文件也会丢失。

在2019年第三季度,发现了三个新的勒索软件木马家族,并发现了13138个新的恶意软件。

被勒索软件木马攻击的用户数:

7月份是受攻击用户最多的一个月——100380人,比6月份增加了近20000人。

7月份是受攻击用户最多的一个月——100380人,比6月份增加了近20000人。

地理分析

top10国家/地区:

top10国家/地区:

前十大勒索软件木马家族

前十大勒索软件木马家族

挖矿统计

挖矿统计

2019年第三季度,发现了11753个新的矿工改造项目。

在第三季度,全球639496名唯一用户的电脑上发现了矿工的攻击。

第三季度,受攻击的用户数量继续下降,8月份降至282334人。9月份,这一指标开始增长,达到297394。

第三季度,受攻击的用户数量继续下降,8月份降至282334人。9月份,这一指标开始增长,达到297394。

top10国家/地区:

top10国家/地区:

漏洞分析

漏洞分析

在有关网络罪犯使用漏洞分布的统计数据中,很大一部分属于Microsoft Office套件漏洞(73%),最常见的是方程式编辑器应用中的堆栈溢出错误(CVE-2017-11882,CVE-2018-0802)。本季度被广泛利用的其他Microsoft Office漏洞还有CVE-2017-8570、CVE-2017-8759和CVE-2017-0199。

浏览器是复杂的产品,新的漏洞不断被发现并用于攻击(13%)。网络罪犯最常见的目标是Microsoft Internet Explorer。本季度发现了零日漏洞CVE-2019-1367,该漏洞会导致内存损坏,并允许在目标系统上执行远程代码。

权限提升漏洞起着特殊的作用,它们经常被恶意软件用来在目标系统中获得持久控制。本季度存在漏洞CVE-2019-14743和CVE-2019-15315,这些漏洞允许在安装了Steam客户端的情况下攻击系统。微软Windows文本服务框架中的一个缺陷也值得一提,它允许进程以系统权限运行,并执行任意代码。

网络攻击仍然很普遍。本季度,与上一季度一样,在永恒蓝、永恒浪漫和其他漏洞的攻击中,未受保护和未更新的系统仍有很高的感染风险。

网络攻击仍然很普遍。本季度,与上一季度一样,在永恒蓝、永恒浪漫和其他漏洞的攻击中,未受保护和未更新的系统仍有很高的感染风险。

RDP还面临(CVE-2019-1181、CVE-2019-1182、CVE-2019-1222、CVE-2019-1223、CVE-2019-1224、CVE-2019-1225、CVE-2019-1226)网络协议中的多个漏洞相关的问题。与之前发现的CVE-2019-0708不同,这些漏洞不仅影响旧版本的操作系统,还影响新版本的操作系统,如Windows 10。

网络攻击来源国:前10名

以下统计数据显示了用户计算机上阻止的互联网攻击源按国家/地区的分布情况。

为了确定网络攻击的地理来源,将域名与其实际的域IP地址进行匹配,然后确定特定IP地址(GEOIP)的地理位置。

2019年第三季度阻止了来自全球203个国家的在线资源发起的989432403次攻击。560025316唯一的url触发了Web反病毒组件。

网络感染风险国家排名:

网络感染风险国家排名:

全球平均有10.97%的互联网用户计算机至少遭受过一次恶意软件类攻击。

本地威胁

用户计算机本地感染统计数据是一个重要指标,包括通过感染文件或可移动媒体入侵目标计算机。

在2019年第3季度,文件防病毒检测到230051054个恶意对象。

本地感染风险最高的国家

在报告所述期间,我们计算了用户在其电脑上触发反病毒文件的百分比。这些统计数字反映了不同国家的个人电脑感染水平。

总体而言,21.1%的全球用户计算机在第三季度至少面临一个恶意软件级的本地威胁。

*参考来源:securelist,由Kriston编译,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh