官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

CS工具自带上线不出网机器

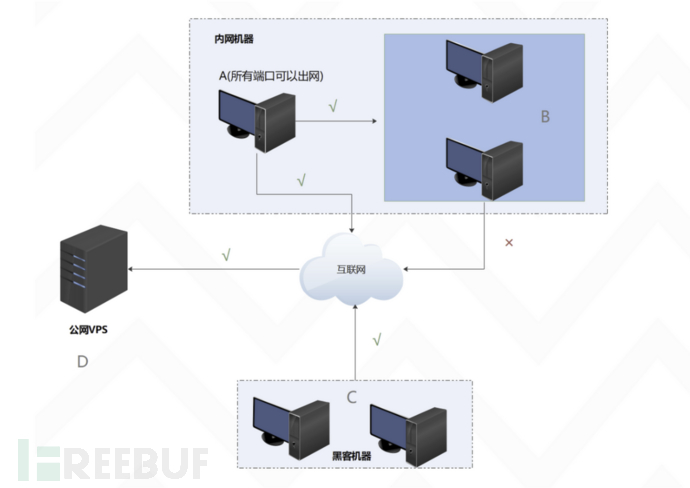

如图A区域存在一台中转机器,这台机器可以出网,这种是最常见的情况。我们在渗透测试的过程中经常是拿下一台边缘机器,其有多块网卡,边缘机器可以访问内网机器,内网机器都不出网。这种情况下拿这个边缘机器做中转,就可以使用CS工具自带上线不出网机器

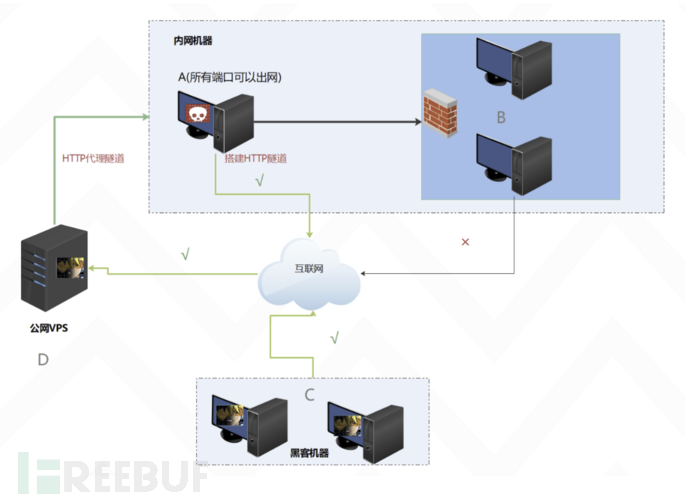

网络拓扑图如下:

假设A区域的机器已经被黑客控制并且上线到CS,现在要将B区域位于内网的机器进行上线,有如下的形式:

HTTP 上线不出网机器

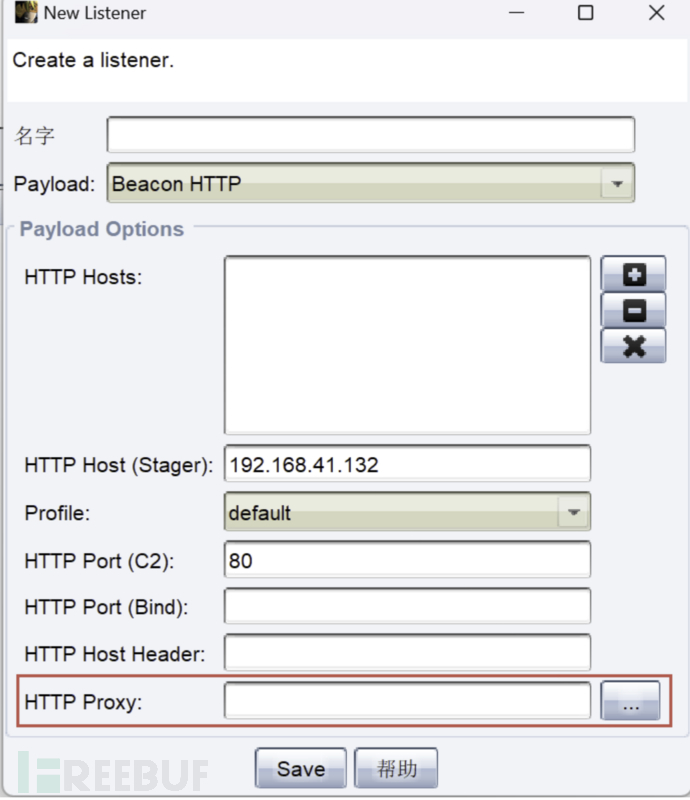

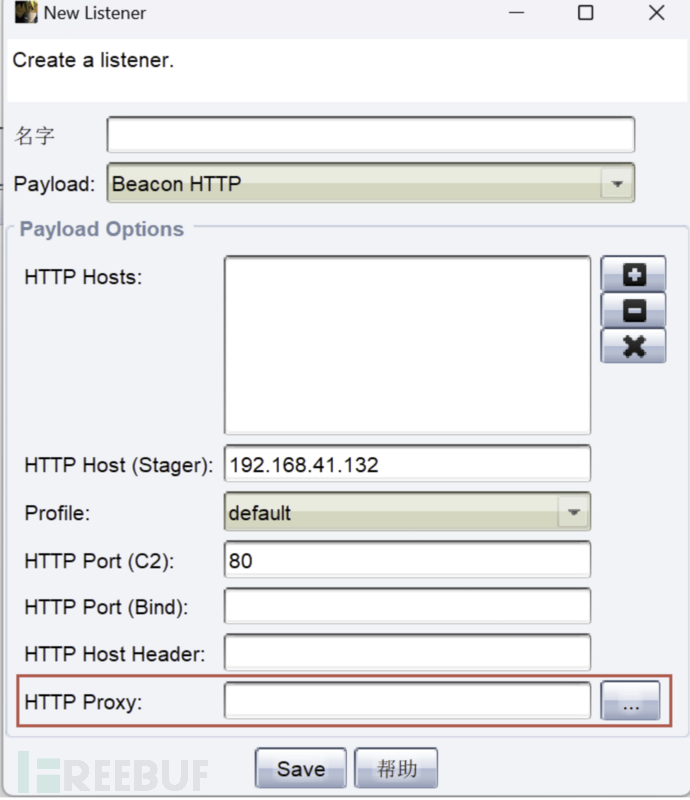

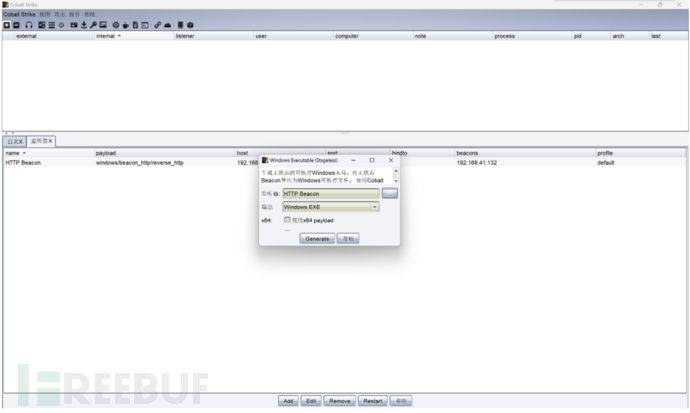

CS的监听器支持HTTP代理的配置,在配置监听器的时候可以添加HTTP代理,从而实现内网上线

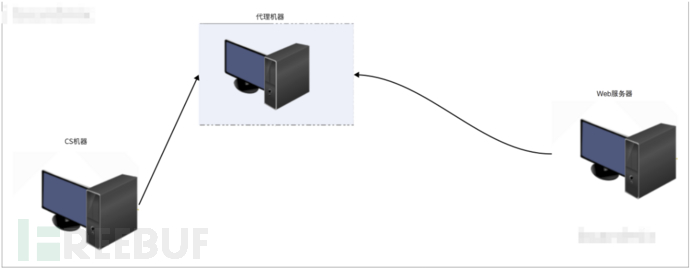

如图,我们在配置 HTTP Beacon 的时候是可以在下面添加 HTTP Proxy 代理这一选项配置的,那 HTTP Proxy 是干什么的呢?平时我们在用CS机器渗透目标时,如果不对CS的机器做一个隐藏,那么对方就很容易对CS机器发起一个溯源,找到我们的CS机器的IP地址,所以我们在使用CS的工具时,通常都要对CS机器做一个代理,让对方溯源只能溯源到代理的机器,而不是直接溯源到CS机器,从而从一定程度上做到隐藏,而这个 HTTP Proxy 选项就是给我们用来添加代理机器的

网络的拓扑图如下:

实验环境如下:

| 身份 | IP |

|---|---|

| 内网机器A | 192.168.41.134/192.168.164.134 |

| 内网机器B | 192.168.164.133 |

我们的VPS机器位于公网,可以访问公司内部机器A,但不能访问公司内部机器B,内部机器B不能直接访问互联网,内网机器A可以访问内网机器B

实验步骤如下:

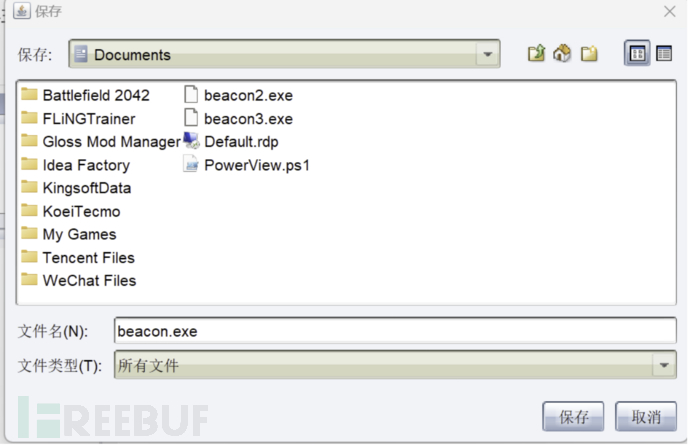

首先我们使用CS生成木马,然后向内网机器A上传木马,控制A区域的边界主机

保存为 beacon.exe

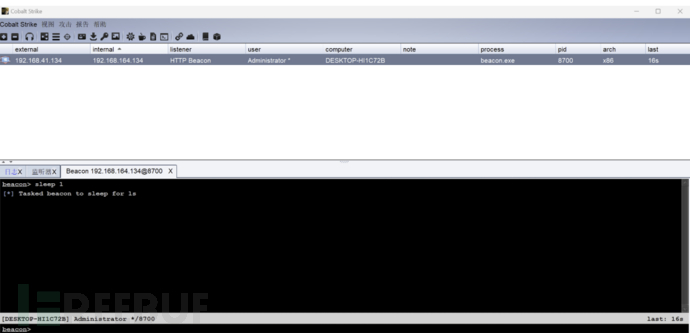

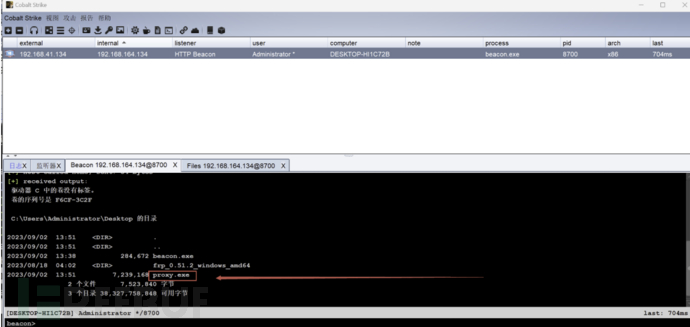

然后我们向目标机器A上传木马,如图我们已经成功控制了目标机器A

然后我们开始搭建HTTP隧道,这里我们使用第三方的工具Goproxy工具可以简单的开启http隧道,支持各种形式(这个工具很牛逼啥都支持)

下载地址:https://github.com/snail007/goproxy

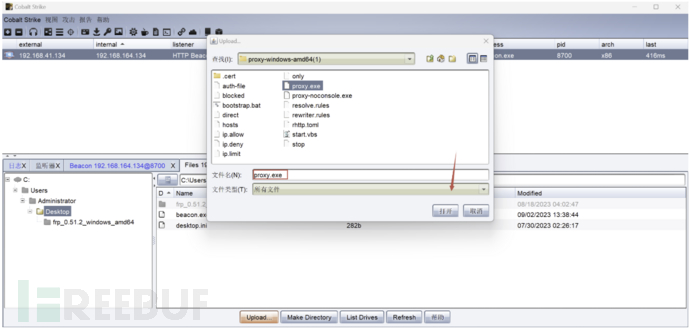

下载完成之后将工具上传到目标机器上

如图我们已经成功向目标机器上传了proxy.exe工具

接下来,我们执行以下的命令,在目标机器上开