官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

前言:*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担

0x00 前言

计划写这篇文章也有一段时间了,不过一直都没有真正的下笔来写,这次终于抽出闲暇时间来完成这篇文章,该文章是我这段时间挖掘edusrc的一些思路,本文从edusrc中开发商的角度来完成漏洞挖掘,写一下我自己挖掘edusrc的一些小思路。

0x01 漏洞发现

思路一:edusrc中厂商的选择

其实这也不是我个人的一个思路了,很多厉害的师傅写过这样的思路,从edusrc中的开发商中选择一个厂商,利用fofa,鹰图等搜索引擎,来搜索edu的资产

但是其实厂商的选择也有一些技巧在里面,比如我们选择厂商,可以多去选择一些,像北京、上海、杭州、南京这样开头的公司,并且挑选并没有被挖出来漏洞的公司,选择这样的公司,是因为这样的公司,他们公司主公司很有可能就在这些城市中,经济发展较好的一些城市,公司发展的情况相较于其他公司也会好一些,这些公司的业务也会好一些,更有可能存在更多资产暴露在公网上面。同时没有别人挖出这个公司相关的edu漏洞,那么存在没被发现资产的可能性也会大一些,提交重复的概率也会小一些。

但是其实厂商的选择也有一些技巧在里面,比如我们选择厂商,可以多去选择一些,像北京、上海、杭州、南京这样开头的公司,并且挑选并没有被挖出来漏洞的公司,选择这样的公司,是因为这样的公司,他们公司主公司很有可能就在这些城市中,经济发展较好的一些城市,公司发展的情况相较于其他公司也会好一些,这些公司的业务也会好一些,更有可能存在更多资产暴露在公网上面。同时没有别人挖出这个公司相关的edu漏洞,那么存在没被发现资产的可能性也会大一些,提交重复的概率也会小一些。

案例一:北京某公司科技有限公司开发的系统存在水平越权漏洞

这个公司就是我从没有人提交过的北京厂商中挖掘到的的一个垃圾漏洞。

访问如下网站,这个网站的域名并不是学校网站的域名,但是版权所有是该学校的,一般这种资产edu都是会回复资产存疑,通过方便确认。所以如果单纯的去搜索学校的域名是无法搜集到该资产的。

先用手机号注册一个账号

然后跳过认证

然后跳过认证

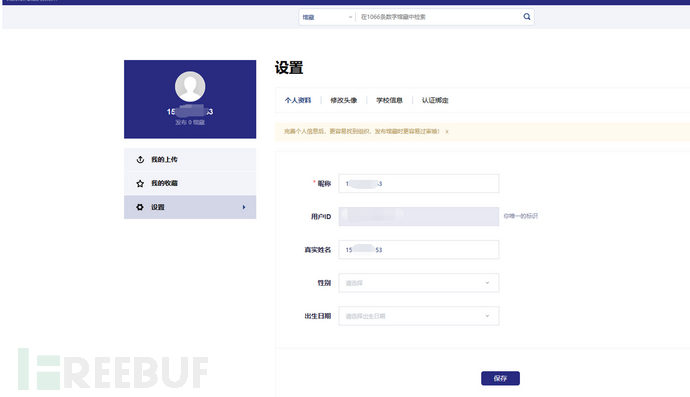

点击进入个人中心

点击进入个人中心

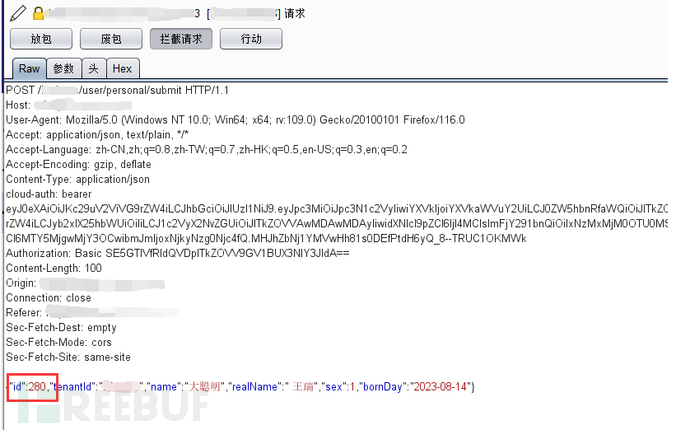

点击个人设置,修改资料并抓取“保存”的数据包

点击个人设置,修改资料并抓取“保存”的数据包

发现数据包里面存在id为280

发现数据包里面存在id为280

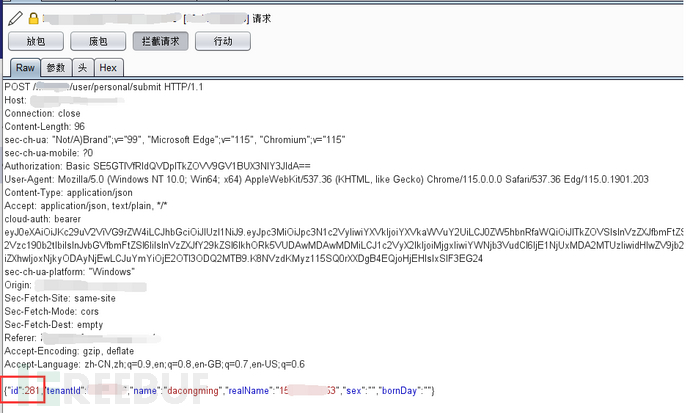

换另一个手机号注册一个账号,同样跳过认证

换另一个手机号注册一个账号,同样跳过认证

抓取“保存”的数据包,发现里面存在id为281

抓取“保存”的数据包,发现里面存在id为281

将id为281修改280

将id为281修改280