你的安全预算花对地方了吗?

星期五, 十二月 6, 2019

先分享一个小故事

高管会议室,灯火通明,会议持续一天了。季度末加之年底,总结和明年规划,很多事情。安全副总在前面汇报,提到今年的预算。

董事长打断了汇报,“今年安全预算2000万,明年就要3000万,增加了50%,为什么增加这么多?”

“我们的安全还有很多不足,明年开始为等保2.0测评做准备…”

“今年的预算都花在什么地方了?”

“我们在全国各个省网的出口部署了流量分析和入侵检测系统,在总部的数据中心也部署了,安全检测能够全部覆盖。”

董事长:“你告诉我,年初安全状况是什么样的,安全预算花光了,安全状况提升了多少?”

安全副总额头冒汗,推了推鼻梁上的眼镜。他知道董事长的管理风格,以结果为导向,可量化可评估。“这个,我回去整理一下,再给您汇报…”

“你这个网络安全,花钱不少,效果却看不见。你看看刚才业务线汇报,哪个区域的业绩达标,哪个业务单元的达标率,红牌绿牌,一目了然。”

上面的情节是绿盟君虚构的。现实中,网络安全投入多少,占到整体IT份额的比例多大,也是见仁见智。网络安全早已提升到国家安全的高度,网络安全的立法和监管趋严,企业领导也逐渐意识到网络安全的重要性。

那么网络安全要建设什么,有没有可参考的依据。建设完成后的效果,如何来评估效果,最好给出量化评估结果,为后续的提升调整提供依据。

安全建设需要体系化的规划设计,可以参考如下安全体系。

01、等级保护2.0

等保2.0相关的标准已经颁布,并于本月开始实施。根据《网络安全法》,我国实行网络安全等级保护制度。等级保护的标准,即时企业安全等级建设和整改,以及通过等级测评的依据,也是安全建设规划的指南。

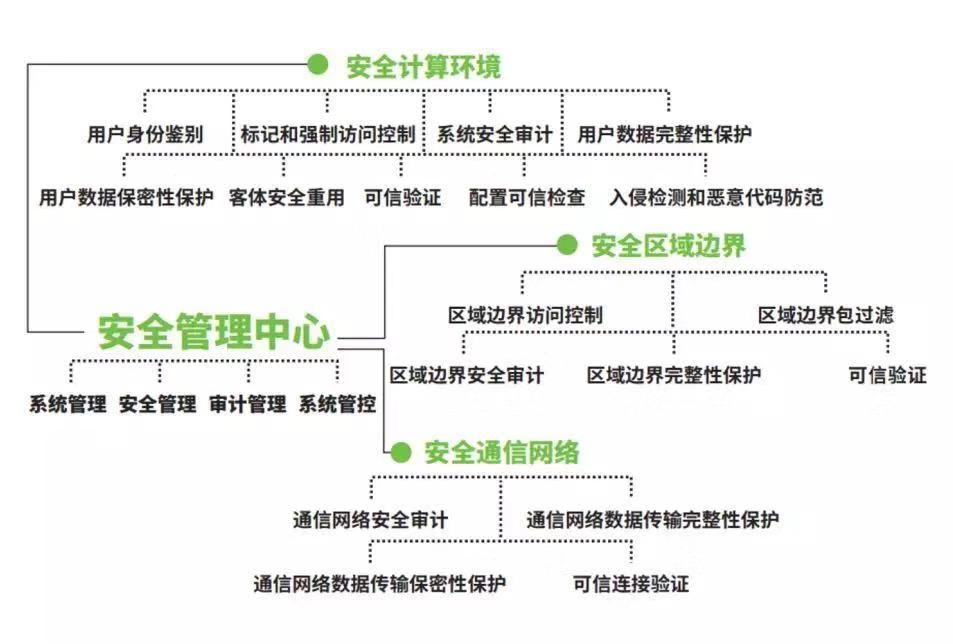

等级保护2.0,包含安全管理体系和安全技术体系。第二级及以上的安全技术体系,提出”一个中心,三重防护“的思想。一个中心指的是安全管理中心,集中管控安全通信网络,安全区域边界,安全计算环境。每个技术领域,包含相应的控制点和控制项。

02、NIST网络安全框架

美国国家标准与技术研究院(NIST)发布的网络安全框架得到广泛认可和采纳。全球范围内,很多企业将其作为最佳实践指南来实践。

NIST网络安全框架的主要属性,包括了识别、防护、检测、响应和恢复五个过程。2014年发布第一版,2018年发布新版本(Version 1.1)。NIST网络安全框架增加了新内容,包括供应链风险管理,自适应访问,实施框架以及隐私方面的安全措施。

NIST网络安全框架,对于安全厂商也有指导意义。事实上,绿盟科技很多产品可以归类到安全框架定义的属性中。

03、持续自适应风险与信任评估框架

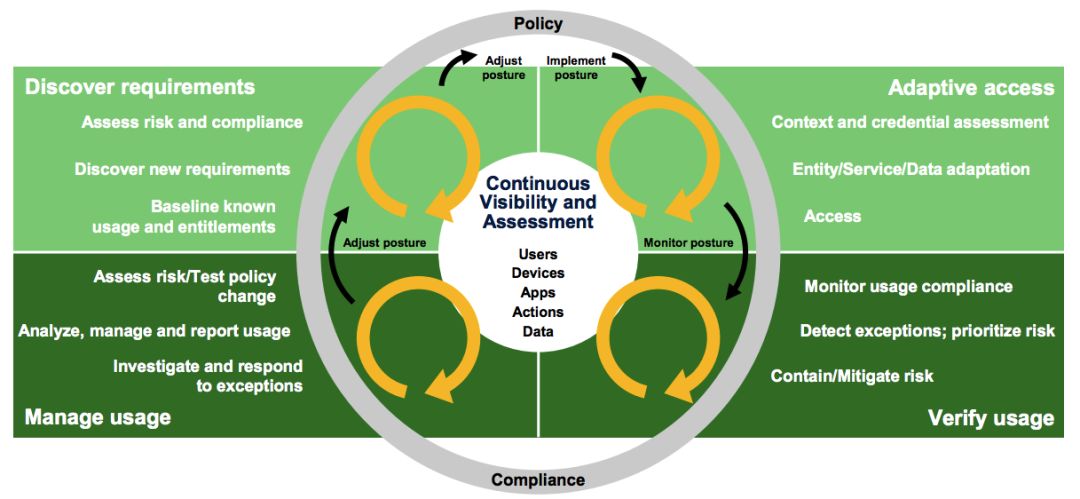

咨询机构Gartner提出了一种安全框架,CARTA(Continuous Adaptive Risk and Trust Assessment),持续自适应风险和信任评估框架。为安全管理者提供了具有远见的战略参考模型。网络安全不是设置好然后忘记,而是持续根据安全风险和访问信任的实时评估,持续检查并调整优化的过程。

CARTA框架,在安全风险和信任评估两个方面给出建议。安全风险主要针对威胁的防护,基于PPDR(Predict,Protection,Detect,Response)的流程,分解成四个阶段。

(图片来源于Gartner)

信任评估主要是对安全访问的过程,从访问客体到应用的信任关系评估。

(图片来源于Gartner)

04、零信任安全体系

零信任无疑是近年来的热词。上面提到的CARTA模型,对信任的评估和自适应的访问,其内涵就是零信任网络访问。不过,一说零信任最早是由Forrester的咨询师提出来。Forrester是另外一家咨询机构,他们放大零信任的概念,零信任安全扩展(Zero Trust eXtended),形成零信任安全框架。

零信任扩展(ZTX)安全框架有六大支柱:网络、设备、应用、人员、自动化和协作,可视化和分析,其核心是保护应用和数据安全。安全管理人员在制定安全战略时可以参考零信任体系,安全技术架构对应各个支柱,选择相应的安全产品和方案。

05、ISMS信息安全管理体系

信息安全管理体系(ISMS)是针对企业用于建立、实施、运行、监控、审核、维护和改进信息安全的一个政策、程序、指南以及相关资源的框架。

国际标准化组织发布了系列标准,即ISO27000系列标准,指导企业管理安全风险。此外,ISO27001还为企业信息安全管理体系的建立和实施,提供了对应认证。

除了上面介绍的安全框架,企业在制定安全战略时,还可以参考ITIL(信息技术基础架构库)和Cobit(信息及相关技术的控制目标)等范围更大的框架。不管采用哪一个安全框架,企业都应该从自身实际出发,制定短期和长期的计划。在安全制度,人员和组织设置,安全产品和方案的部署,安全运营等方面进行建设,提高安全治理水平,降低安全风险和保障企业合规。

如有侵权请联系:admin#unsafe.sh