官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

最近大家都在玩 QQ 的 0day,其实现在已经是 1day 了,因为 QQ 官方已经出了新的版本,在评估是否漏洞之前,我们先看看这个是怎么玩的?

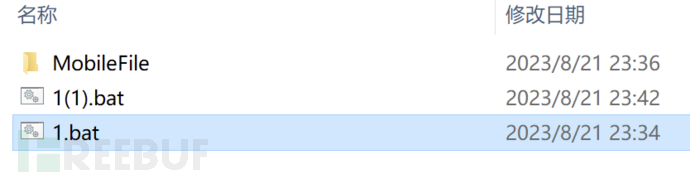

首先准备两个账号,A 和 B,然后准备一个 bat 或者 exe 这种 windows 下可以双击执行的脚本或程序,比如 1.bat,内容为打开计算机,内容如下:

calc.exe

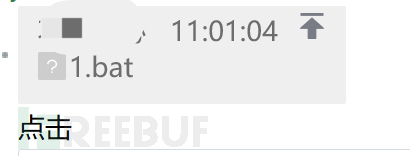

接下来,用 A 账户给 B 发送 1.bat,B 接收到的效果如图:

想要执行这个 bat 需要点击下载,然后出现下面的界面:

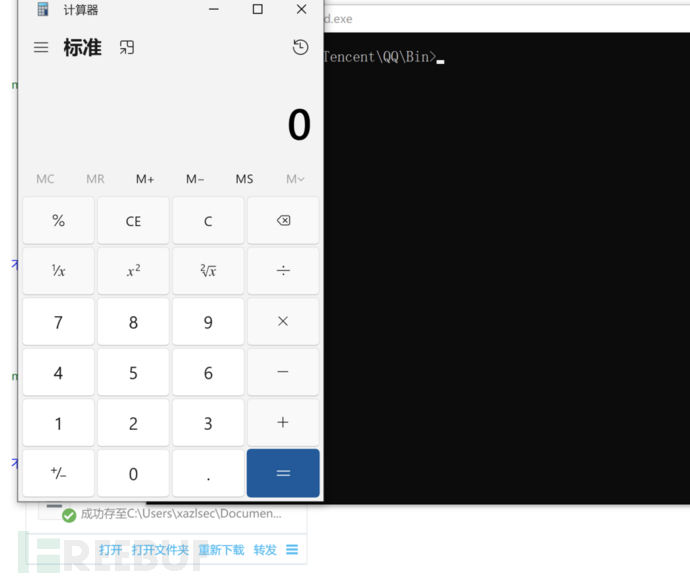

然后点击打开,才会用行该 bat 文件,效果如图:

正常来说从发送到运行脚本,需要明确的下载打开操作后才可以执行,就这对于利用 QQ 钓鱼来说,成功率也还不错,而这个 0day 的具体操作我们可以对比一下,看看这个 0day 算不算,首先在发送的文件上,右键回复,输入文字,比如 点击,然后发送,目标收到的效果如图:

这个时候,如果我们想看这个 1.bat 是什么,就会点击它,只需要单击一下 1.bat 就会自动下载并运行该 bat,效果与上面点击下载并打开一样。

这个问题,对于钓鱼来说成功率增加了一倍,从两步操作缩减到一步,也会因为对文件的好奇去尝试点击,殊不知,点击后就会运行攻击者所构造的病毒、木马程序,从而控制用户主机。

那这个问题算不算漏洞呢?

单击打开回复的内容应该是 QQ 本身的设计,用于提高用户体验,然而这个功能可以被恶意利用,提升钓鱼的成功率,对于用户而言,被钓鱼即使没有这个问题也是会被欺骗上当,而这个功能可能会让用户更容易被欺骗上当,这么一对比,也可以算作漏洞。

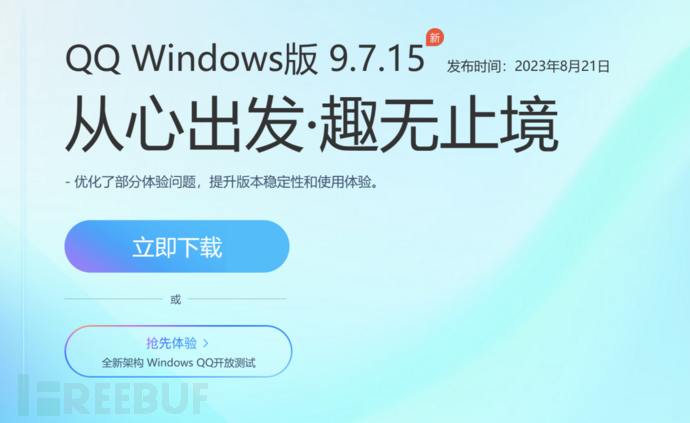

这个漏洞,影响的 QQ 版本为 9.7.13 以及之前的 windows 版本,在问题爆发之后,腾讯立即更新到了 9.7.15 版本:

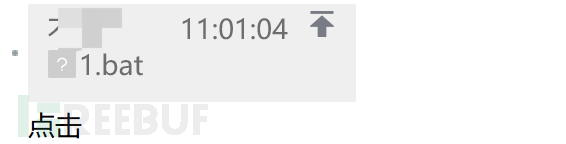

优化了部分体验,我们下载个,看看有什么变化,还是同样的操作,回复后的效果如图:

跟之前的界面还是相同的界面,不同的是,在点击 1.bat 之后,不是运行该脚本,而是打开了脚本所在目录:

这样与直接发送文件的方式就一致了,想要运行脚本,就需要先打开文件路径,然后双击 bat 才可以,钓鱼的难度又回到了过去。

作为安全从业者对于他人发送的文件,我们可以通过文件后缀来判断文件是否为可执行文件,而对于大众来说,不具备这样的技术知识,容易上当,如何避免自己被钓鱼呢?

1、不要相信任何人发来的任何文件,包括自己认识的熟人,因为熟人的账号可能被盗

2、打开文件之前一定要确认发送者的身份,可以利用视频、电话等方式来确认文件发送着的身份

3、自己使用的所有工具尽可能升级最新版,及时更新软件和系统,防止历史问题成为攻击者帮手

做到以上三点,这个漏洞对你就没有影响,今天的内容到此结束,那么你认为这个问题算是个漏洞吗?

本文转载: 信安之路