通过User-Agent进行SQL注入声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。正文 2023-8-17 22:35:6 Author: 橘猫学安全(查看原文) 阅读量:81 收藏

通过User-Agent进行SQL注入

声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。

正文

本文主要讲述如何利用user-agent进行sqli,首先遇到了以下请求:

下面尝试测试,一开始响应中总是返回OK,在User-Agent Header中加了一个单引号',结果返回401:

可能存在sqli,接着可以尝试注入一些payload,几次尝试之后可以看到可能存在布尔型SQL注入.

payload为‘ AND’ 1 ‘=’ 1 的时候,返回200;

payload为' AND ' 1 ' = ' 2的时候,返回401;

如下图所示:

确认存在sqli之后,下面一步就是要确认数据库版本了,

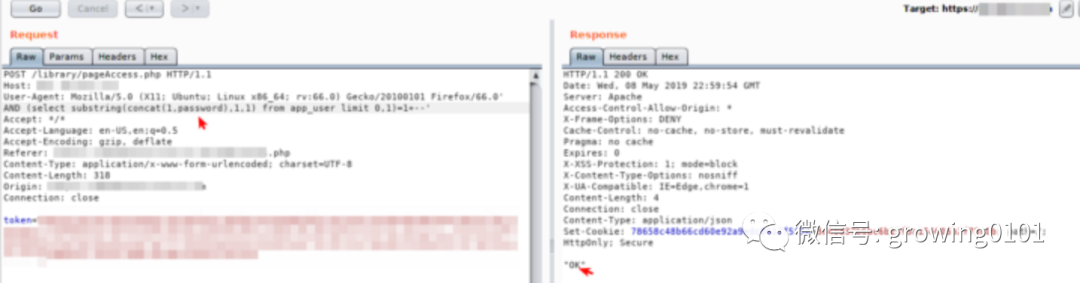

这里主要通过payload ‘ and substring(@@version,1,1)=1=’1'’识别出数据库为MySQL 或者 MariaDB

如下图所示:

迭代子字符串函数的值后,得到了版本,为10.1.21 Mariadb。

当找到一个基于布尔型的sqli的时候,有个小技巧是 测试是否有可能使用subselect,本文中的情况是有可能的.

为了得到表的名字,这里需要用一个name(公司名字也行)的字典(进行暴力破解),

通过有效载荷 'AND(select 1 from "WORDLIST" limit 0,1)=1+'

可以得到表 "app_user "的名称:

有了表的名字下面一步就是列的名字,好方便获取用户和密码,同之前的方法:

这里得到列的名称:

最后,下面的有效负载在“app_user”表中查找用户id等于“X”的“password”列,并在应用程序中输入用户密码。

user的id为971的时候返回ok

user的id为972的时候返回401

参考

https://www.w3resource.com/mysql/string-functions/mysql-substring-function.php

如有侵权,请联系删除

推荐阅读

如有侵权请联系:admin#unsafe.sh