记一次src从信息泄露到任意文件下载

作者:Juneha原文:https://blog.mo60.cn/index.php/archives/797.html0x01 信息泄露到任意文件读取打开是个登入页,xxx管理系统扫描目录得到htt 2023-6-23 09:2:19 Author: HACK之道(查看原文) 阅读量:33 收藏

作者:Juneha原文:https://blog.mo60.cn/index.php/archives/797.html0x01 信息泄露到任意文件读取打开是个登入页,xxx管理系统扫描目录得到htt 2023-6-23 09:2:19 Author: HACK之道(查看原文) 阅读量:33 收藏

作者:Juneha

原文:https://blog.mo60.cn/index.php/archives/797.html

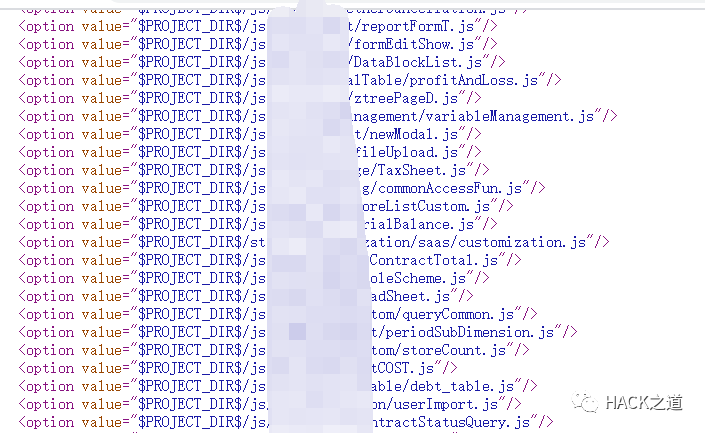

0x01 信息泄露到任意文件读取

this.downloadUrlFileUploads.downloadUrl = Api.xxxxx + 'files/download'; // 下载路径(系统配置)xxxxxxx/files/download

文章来源: http://mp.weixin.qq.com/s?__biz=MzIwMzIyMjYzNA==&mid=2247510120&idx=1&sn=78fec474fd78979bd2fcce78f59864c9&chksm=96d0536da1a7da7bbe14809ec60300d311e5caa676e286e03bf08fbe801e022b3021d3270aa8#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh