0x00前言随着近几年攻防演练不断地推进,防守目标单位的安全设备随之层层堆叠堆叠,网络边界的防御能力也大大加强,导致攻击方常规的漏洞打点的难度大大增加。钓鱼攻击应运而生,经过近两年演练活动中的不断打磨 2023-6-23 00:0:36 Author: 白帽子(查看原文) 阅读量:114 收藏

0x00前言

随着近几年攻防演练不断地推进,防守目标单位的安全设备随之层层堆叠堆叠,网络边界的防御能力也大大加强,导致攻击方常规的漏洞打点的难度大大增加。

钓鱼攻击应运而生,经过近两年演练活动中的不断打磨,虽然防守方安全意识有所提高,但攻击者的社工经验愈加丰富,钓鱼攻击手段也愈加的先进和新颖。

前段时间以防守方视角参与了某大型演练活动,之前基于邮箱的传统钓鱼,有人说它比较落伍了,其实不然,其实传统邮箱钓鱼,依然不失为一个很好的突破口。如演练活动期间收到了眼花缭乱的钓鱼邮件和花样百出的钓鱼样本,也实在是令人叹为观止,由于之前没接触过钓鱼相关内容,故在此学习并做记录,如有不当之处,欢迎斧正。

0x01钓鱼方式

常见的钓鱼方式有以下几种方式:

邮件钓鱼:

邮件钓鱼即为将我们精心设计的一个钓鱼页面或者木马文件发送给受害人,然后引诱目标用户点击恶意文件或输入自己的敏感信息。

而目前最常见的仍然是邮件钓鱼的方式,通过一些五花八门的样本制作手段,让人防不胜防,此文以邮件钓鱼作为核心进行学习和记录。

邮箱钓鱼,用钓鱼的方式可以简单区分为链接钓鱼和附件钓鱼:

链接钓鱼:攻击者在邮件中嵌入钓鱼链接,引导鱼单击链接直接指向虚假钓鱼网站或链接

附件钓鱼:攻击者将病毒等保存在附件中。常见附件为PDF、Doc、Excel、md等形式的附件

社交工具钓鱼:

根据前期收集信息,伪装恶意木马文件,如简历、offer、工作资料等文件,通过利用各类社交软件,诱导目标点击上线。

wifi钓鱼:

例如使用WifiPineapple仿造目标单位的钓鱼页面,欺骗用户登录,窃取其登录账号密码等敏感信息。

二维码钓鱼:

攻击者用伪造的QR码替换合法的QR码,篡改登录网站的URL信息,将用户导向一个假冒的登录页面,由于部分用户扫码时,不显示URL链接,中招者屡见不鲜。

伪基站:

通过伪基站伪装成正规业务电话号码,给被害人发短信,诱导其点击钓鱼网站,并窃取其登录密码,该方法有电诈的嫌疑且随着通信公司的机制完善和发展,此方法已不多见。

外设钓鱼:

例如使用badusb伪装U盘进行投放,该方法在前几年攻防演练中可谓风靡一时,badusb之前有写过文章简介过,此处不再赘述。

0x02 前置知识

后续内容会涉及电子邮件安全的三种主要机制,在此统一列出,后续遇到不再作为单独介绍

协议介绍

钓鱼邮件的伪造及发送中可能会简单的涉及几个协议,其中POP3,IMAP,SMTP为邮件基础协议,故此处不再介绍,只将下文中有所涉及的电子邮件安全的三种主要机制:SPF、DKIM、DMARC协议做为简单介绍

SPF协议

SPF是 Sender Policy Framework 的缩写,一种以IP地址认证电子邮件发件人身份的技术。

接收邮件方会首先检查域名的SPF记录,来确定发件人的IP地址是否被包含在SPF记录里面,如果在,就认为是一封正确的邮件,否则会认为是一封伪造的邮件进行退回

简单来说主要作用是防止伪造邮件地址。

而邮件伪造也是SPF配置不当所致,若SPF配置未正确配置,那么任何人都可以像邮件服务器自定义内容发送邮件。

检查是否开启SPF:

要想查看一个域名是否配置了SPF,可以用nslookup或者dig查看:

如已开启SPF,则为下图所示:

nslookup -type=txt qq.com

dig -t txt qq.com

也可以通过在线网站测试https://emkei.cz/

DKIM协议

DKIM,电子邮件验证标准——域名密钥识别邮件标准。DomainKeys Identified Mail的缩写。

DKIM的英文全称是:DomainKeys Identified Mail,是由IETF开发而成。DKIM是一种非常重要的协议标准。是为了解决最为严重的电子邮件欺诈问题和邮件被拒收、进入垃圾箱等问题而制定的一种标准。从某种意义上来讲,DKIM是一种身份安全通行证。

支持DKIM的邮箱发送的邮件都会生成一对公钥和私钥,私钥由发送者保存,公钥存放在From字段指定域名的txt记录中。邮件发送时,用私钥加密邮件头的某些字段,并附上邮件内容的hash值,让用户收到邮件时,查找此原来的公钥,对加密的内容进行解密。

DMARC协议

DMARC 表示“基于域的消息验证、报告和一致性”,是一种邮件身份验证协议,是一种基于现有的SPF和DKIM协议的可扩展电子邮件认证协议,还会添加一个报告功能,让发送人和接收人可以改善和监测域,防止收到欺骗性邮件。

其核心思想是邮件的发送方通过特定方式(DNS)公开表明自己会用到的发件服务器(SPF)、并对发出的邮件内容进行签名(DKIM),而邮件的接收方则检查收到的邮件是否来自发送方授权过的服务器并核对签名是否有效。

简而言之,DMARC协议的主要目的是识别并拦截钓鱼邮件,使钓鱼邮件不再进入用户邮箱中(收件箱or垃圾箱),减少邮箱用户打开/阅读到钓鱼邮件的可能性,从而保护用户的帐号密码等个人信息安全

0x03 钓鱼相关部署

1. 钓鱼平台搭建

(1)Gophish是一个功能强大的开源网络钓鱼框架,平台联动邮件服务器可以做到对邮件的统筹下发,有关于gophish钓鱼平台及ewomail邮件服务器的搭建及使用,团队小伙伴已经进行详细的记录,烦请移步查阅,此处不再一一介绍。

此外,除上述Gophish平台外,还有SET、Phishing Frenzy等开源平台及Rapid7、ThreaatSim、PhishMe、PhishLine等商业付费平台可以尝试。

2.钓鱼页面构建

钓鱼页面不作为重点内容,根据个人需求来订制,主要目的还是通过诱导目标点击邮箱附件从而达到预期目的,钓鱼页面相关只做简单介绍。

(1)使用cobaltstrike clone页面

点击Attacks---Web Drive-by --- Clone site,输入需要克隆的页面

(2)使用Social-Engineer Toolkit进行钓鱼页面构造

sudo ./setoolkit

选择1社会工程学攻击

选择 2) Website Attack Vectors --> 3) Credential Harvester Attack Method --> 2) Site Cloner

此外也可以用SiteCopy 进行网站克隆,通过该工具可以将网页上的内容全部保存下来,配合Pricking 软件用来做nginx代理,能够记录受害者的账号密码,此处不再展开介绍。

3.邮箱伪造

使用SWAKS伪造(适合没有设置SPF协议)

经过测试,目标很多自建邮箱的单位并未设置SPF协议,使得伪造邮件有机可乘,由于篇幅原因,此处拿已设置spf的邮箱进行演示。

(1)SWAKS伪造邮件

测试是否可以和目标邮箱发送数据

swaks –to [[email protected]]

(1)SWAKS发送伪造邮件

swaks --to xxxx.com --from [email protected] --h-From: '"产品部"<[email protected]>' --header "Subject: 产品升级公告通知" --body "为提升接口服务质量,更好的服务于用户,我司近期将对接口服务进行全面升级,升级说明如下:" --attach-name 升级通知.doc --attach-type application/msword --attach /Users/macbook/Desktop/1.docx

查看收件箱,因为邮件安全机制生效,该邮件进入垃圾箱内,如下图

此外还可以尝试使用http://tool.chacuo.net/mailanonymous,在线进行邮件伪造

如果目标仅配置了SPF,可以尝试如mailgun、sendgrid站点,这些权威邮件服务商,会被大部分邮件服务商加到白名单中,这样他们的邮件就不会进到垃圾箱

0X04邮箱钓鱼信息收集

邮箱收集

邮箱地址还是要通过正常的信息收集流程去针对性的查找目标邮箱,以下几个方法可以辅助获得及验证目标邮箱

(1) 通过Subdomainbrute、Layer子域名挖掘机ksubdomain、Oneforall等域名爆破工具,获得目标邮箱域名

(2) https://intelx.io 在线查看是否存在数据泄露信息

(3) https://hunter.io/ 只需要输入公司邮箱后缀(xxx.com),也可以得到相应的邮箱。总的来说真实度还可以。

(4) http://www.skymem.info/ 直接搜索域名,可以获取注册邮箱信息,更适合国外的公司

在通过种种信息手段收集到邮箱之后,我们可以对邮箱进行验证,查询邮箱是否有效

(5) https://mailtester.com/testmail.php 查询邮箱有效性

(6) https://github.com/Tzeross/verifyemail 批量查询邮箱的有效性

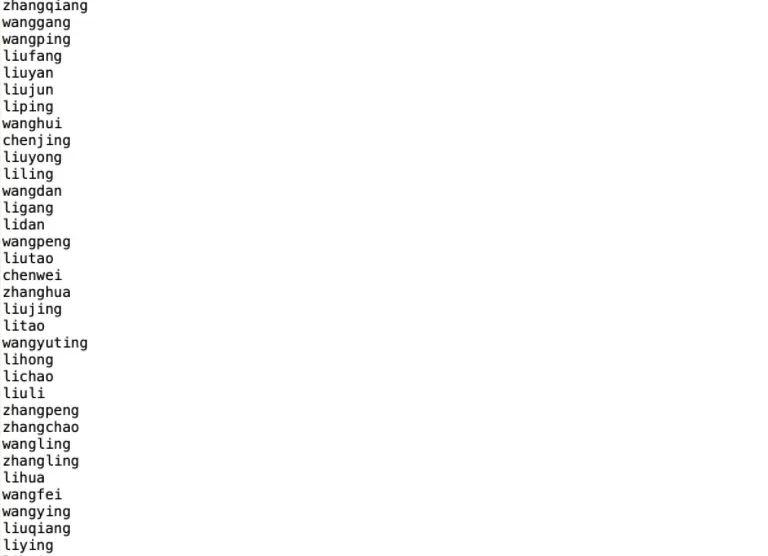

(7) https://www.aies.cn/pinyin.htm

我们可以配合上述地址进行邮箱用户枚举,这时候就得需要大量的用户字典,可以根据前期收集到的用户名进行字典构造。

发送邮件注意事项:

1.邮件发送

如果条件允许的话,通过查看其它系统的组织架构等信息,可以将网络管理员、运维人员等职位的人员进行排除后再去逐一发送,切勿大量发送,容易打草惊蛇。

2.钓鱼话术

可以根据实际业务和对象来选择合适的话术,具体案例和钓鱼模板,可以参考团队社工钓鱼模块wiki进行适当的修改。http://wiki.tidesec.com/docs/SocialEngin。

小结

钓鱼邮件初学本以为是一块比较小的知识点,等开始学习,才了解到其每部分知识点都可以延伸很长,本文暂记于此,剩下的"钓鱼样本"和"钓鱼防范"模块内容相对较多,均于**钓鱼邮件(下)**文中见。

参考链接

https://blog.csdn.net/weixin_44257023/article/details/125564308

https://www.zoho.com.cn/mail/help/adminconsole/dkim-configuration.html

https://www.jianshu.com/p/45a177db413e

https://xz.aliyun.com/t/10878#toc-9

https://view.inews.qq.com/a/20210903A09CAH00E

N

D

团队内部平台:潮汐在线指纹识别平台 | 潮听漏洞情报平台 | 潮巡资产管理与威胁监测平台 | 潮汐网络空间资产测绘 | 潮声漏洞检测平台 | 在线免杀平台 | CTF练习平台 | 物联网固件检测平台 | SRC资产监控平台 | ......

星球分享方向:Web安全 | 红蓝对抗 | 移动安全 | 应急响应 | 工控安全 | 物联网安全 | 密码学 | 人工智能 | ctf 等方面的沟通及分享

星球知识wiki:红蓝对抗 | 漏洞武器库 | 远控免杀 | 移动安全 | 物联网安全 | 代码审计 | CTF | 工控安全 | 应急响应 | 人工智能 | 密码学 | CobaltStrike | 安全测试用例 | ......

星球网盘资料:安全法律法规 | 安全认证资料 | 代码审计 | 渗透安全工具 | 工控安全工具 | 移动安全工具 | 物联网安全 | 其它安全文库合辑 | ......

扫码加入一起学习吧~

如有侵权请联系:admin#unsafe.sh