Pink Drainer 组织利用被黑账户,盗取300万美元加密货币 Tag:Pink Drainer,Discord,Twitter事件概述:最近,研究人员监测发现多个 Discord 和 Twi 2023-6-18 22:21:10 Author: 微步在线研究响应中心(查看原文) 阅读量:20 收藏

Pink Drainer 组织利用被黑账户,盗取300万美元加密货币

![]() Tag:Pink Drainer,Discord,Twitter

Tag:Pink Drainer,Discord,Twitter

事件概述:

最近,研究人员监测发现多个 Discord 和 Twitter 账户被黑,受影响的账户包括Evomos、Pika Protocol、OpenAI CTO和 Orbiter Finance等。黑客利用已经掌握的 Discord 账户发送钓鱼链接,导致许多用户因为误打开恶意网站并签署恶意签名而遭受资产损失。ScamSniffer 调查结果表明,所有这些黑客事件都与一个名为Pink Drainer的组织有关。通过深入分析发现过去一个月几乎所有Discord被黑事件都与该组织有关联。进一步分析链上被盗数据,包括Mainnet、Arbitrum、BNB、Polygon和Optimism等,发现这个黑客团伙已经盗取了大约300万美元的资产,近1932人成为受害者。

分析还揭示,Pink Drainer在过去一个月创建的恶意网站与许多Discord被黑事件有关,其中包括Evomos、Starknet ID、LiFi、Cherry Network、Pika Protocol、Orbiter Finance、Flare Network、OpenAI CTO等。这些黑客采用了社交工程攻击的手段来获取这些项目的权限。他们假冒知名媒体机构的记者进行采访,并持续1-3天时间。最终,他们要求进行KYC认证,并在这个过程中嵌入与Discord相关的钓鱼手法。一旦黑客成功获得权限,他们会采取一系列措施延长攻击过程,包括删除其他管理员、将恶意账户设为管理员,以及利用主账户违规行为导致被Discord封禁。

据最新调研数据显示,迄今为止,这一系列事件共盗取了约300万美元的资产,受害者数量达到1932人。这一系列事件提醒我们要增强网络安全意识,警惕社会工程攻击的风险,并采取适当的措施来保护我们的资产和隐私安全。

来源:

https://drops.scamsniffer.io/post/pink-drainer-steals-3m-from-multiple-hack-events-including-openai-cto-orbiter-finance/

白象组织盯上国内军工和高校,网络攻击持续不断

![]() Tag:白象,军工,高校

Tag:白象,军工,高校

事件概述:

白象APT组织(Patchwork)是一支疑似具有南亚某政府背景的黑客组织,最早攻击活动可追溯到2009年。其攻击目标主要为中国、巴基斯坦、孟加拉国等国家的军工、外交、科研高校等相关敏感单位。

微步情报局近期通过威胁狩猎系统捕获到多起白象组织的攻击活动,经过分析有如下发现:

攻击者通过钓鱼邮件向我国政府及高校发起网络攻击,通过在邮件中附带恶意附件执行恶意代码,恶意附件伪造为.pdf文件,实际上为.lnk快捷方式,快捷方式通过powershell从C2服务器下载诱饵及木马文件。

在攻击手法上,投递阶段保持了一贯的做法,以附带恶意附件或恶意连接的钓鱼邮件为主,投递阶段的标题多以“通知”、“会议”、“纪要”等具有时效性的话题为主。

白象组织不仅使用以往常用的BADNEWS木马对目标进行远控,还利用商业木马“Remcos”以及开源渗透框架“Havoc”对目标发起攻击。

更多内容需查看“白象组织盯上国内军工和高校,网络攻击持续不断”。

来源:

https://mp.weixin.qq.com/s/BvfZ5yRiVBuorgoTznY65A

COSMICENERGY,新型工业系统威胁软件

![]() Tag:COSMICENERGY、工控系统恶意软件

Tag:COSMICENERGY、工控系统恶意软件

事件概述:

近日,工控安全公司 Dragos 对工控系统恶意软件 COSMICENERGY 进行了独立分析,并发布了公共情报简报。该恶意软件旨在攻击IEC 104设备,利用现有的Microsoft SQL(MS SQL)服务器与远程终端单元(RTU)连接。研究人员分析认为,COSMICENERGY 对运营技术不构成直接威胁。该恶意软件的整体代码库缺乏成熟度,存在错误,并远非像Industroyer2或CRASHOVERRIDE这样的完整攻击能力。分析表明,该工具可能是培训演习或用于检测开发。目前没有证据表明COSMICENERGY正在野外部署。

来源:

https://www.dragos.com/blog/cosmicenergy-malware-is-not-an-immediate-threat-to-industrial-control-systems/

RedEyes 组织使用 Golang 后门和信息泄露恶意软件进行监视和攻击活动

![]() Tag:APT组织,信息泄露,Golang后门

Tag:APT组织,信息泄露,Golang后门

事件概述:

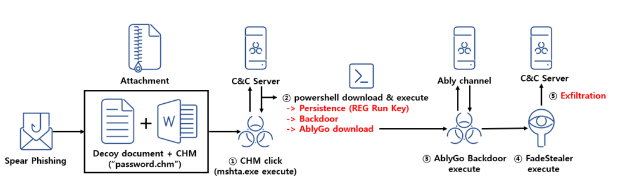

RedEyes(又称APT37、ScarCruft、Reaper)组织是一个国家支持的高级持续性威胁(APT)组织,专门针对朝鲜叛逃者、人权活动家和大学教授等个人展开攻击。最近,AhnLab安全应急响应中心(ASEC)确认了RedEyes组织在2023年5月利用Golang后门和信息泄露恶意软件的活动。他们滥用了实时数据传输和消息传递平台Ably,通过在GitHub存储API密钥值来与后门进行命令通信。分析发现,攻击者使用了多个命令,包括获取文件列表、压缩文件夹、上传和下载文件等。

攻击过程以编译的HTML帮助文件(CHM文件)为入口进行初始渗透。一旦用户打开CHM文件,恶意脚本便会被执行,从而使攻击者得以在受害者计算机上执行PowerShell恶意软件并实现持久性。攻击者通过动态获取Ably通道的认证密钥,实现了命令和控制的功能。他们还运用已知的权限提升技术进行特权升级,并最终执行了包括屏幕截图、可移动媒体设备和智能手机数据泄露,以及键盘记录和窃听功能在内的信息泄露恶意代码。最后,攻击者使用了名为FadeStealer的恶意软件在受害者计算机的临时文件夹中创建文件夹,压缩并泄露文件。

来源:

https://asec.ahnlab.com/ko/53851/

![]() Tag:Visual Studio,UI漏洞,CVE-2023-28299

Tag:Visual Studio,UI漏洞,CVE-2023-28299

事件概述:

金蝶云星空是一款基于云计算、大数据、社交、人工智能、物联网等前沿技术研发的新一代战略性企业管理软件。微步漏洞团队通过“X漏洞奖励计划”获取到金蝶云星空反序列化远程代码执行漏洞情报,攻击者可以通过该漏洞执行任意代码,导致系统被攻击与控制。经过分析与研判,以下版本受影响:

金蝶云星空V8.X所有私有云、私有云(订阅)和混合云版本

金蝶云星空V7.X所有私有云、私有云(订阅)和混合云版本

金蝶云星空V6.2及以下所有私有云版本

该漏洞利用难度低,可以远程代码执行,建议尽快修复。详细修复建议查看“速修!金蝶云星空软件曝远程代码执行漏洞”。

来源:

https://www.varonis.com/blog/visual-studio-bug

2023年6月9日

澳大利亚律师事务所HWL Ebsworth 遭 ALPHV 勒索软件组织攻击

澳大利亚最大的商业律师事务所HWL Ebsworth 披露,该律所于4月28日遭到了ALPHV勒索软件攻击,导致客户和员工的数据遭到泄露。ALPHV组织是一家专门针对大型机构实施“大型猎物狩猎”策略的黑客组织。根据黑客组织在其网站上发布的信息,他们成功从HWL Ebsworth的服务器上窃取了4TB的数据,其中包括员工的简历、身份证、财务报告、会计数据、贷款数据、保险协议等内部文件,以及客户的文件,如信用卡信息和财务数据,甚至还包括律师事务所网络的完整映射。

该事件对客户和员工的个人信息泄露构成了重大的风险和威胁。HWL Ebsworth表示已采取了紧急应对措施,并与安全专家合作展开调查和恢复工作。律所将与客户和监管机构密切合作,采取一系列措施来保护受影响方的权益和信息安全。

来源:

https://www.abc.net.au/news/2023-06-09/russian-linked-hackers-taunt-hwl-ebsworth-over-data-breach/102461608

澳大利亚律师事务所HWL Ebsworth 遭 ALPHV 勒索软件组织攻击

澳大利亚最大的商业律师事务所HWL Ebsworth 披露,该律所于4月28日遭到了ALPHV勒索软件攻击,导致客户和员工的数据遭到泄露。ALPHV组织是一家专门针对大型机构实施“大型猎物狩猎”策略的黑客组织。根据黑客组织在其网站上发布的信息,他们成功从HWL Ebsworth的服务器上窃取了4TB的数据,其中包括员工的简历、身份证、财务报告、会计数据、贷款数据、保险协议等内部文件,以及客户的文件,如信用卡信息和财务数据,甚至还包括律师事务所网络的完整映射。

该事件对客户和员工的个人信息泄露构成了重大的风险和威胁。HWL Ebsworth表示已采取了紧急应对措施,并与安全专家合作展开调查和恢复工作。律所将与客户和监管机构密切合作,采取一系列措施来保护受影响方的权益和信息安全。

来源:

https://www.abc.net.au/news/2023-06-09/russian-linked-hackers-taunt-hwl-ebsworth-over-data-breach/102461608

澳大利亚律师事务所HWL Ebsworth 遭 ALPHV 勒索软件组织攻击

澳大利亚最大的商业律师事务所HWL Ebsworth 披露,该律所于4月28日遭到了ALPHV勒索软件攻击,导致客户和员工的数据遭到泄露。ALPHV组织是一家专门针对大型机构实施“大型猎物狩猎”策略的黑客组织。根据黑客组织在其网站上发布的信息,他们成功从HWL Ebsworth的服务器上窃取了4TB的数据,其中包括员工的简历、身份证、财务报告、会计数据、贷款数据、保险协议等内部文件,以及客户的文件,如信用卡信息和财务数据,甚至还包括律师事务所网络的完整映射。

该事件对客户和员工的个人信息泄露构成了重大的风险和威胁。HWL Ebsworth表示已采取了紧急应对措施,并与安全专家合作展开调查和恢复工作。律所将与客户和监管机构密切合作,采取一系列措施来保护受影响方的权益和信息安全。

来源:

https://www.abc.net.au/news/2023-06-09/russian-linked-hackers-taunt-hwl-ebsworth-over-data-breach/102461608

2023年6月9日

微软披露针对金融巨头的银行 AitM 网络钓鱼和 BEC 攻击

微软披露了一起新型的AiTM钓鱼和BEC攻击,目标是银行和金融服务机构。这次攻击由一家受到入侵的可信供应商发起,并迅速演变成一系列攻击,跨越多个组织。攻击者利用间接代理定制钓鱼页面,窃取会话Cookie,并以高度精细的方式伪装目标应用程序的登录页面。通过诱导受害者点击钓鱼链接,攻击者获取了他们的凭据和一次性密码,并利用这些信息冒充用户,进一步入侵邮箱并发起BEC攻击。此外,攻击者还在目标账户中添加了新的短信双因素身份验证方法,以避免引起注意。这起攻击揭示了AiTM和BEC威胁的复杂性,它们滥用了供应链和合作伙伴间的信任关系,以实施金融欺诈。此外,建议用户注意此类攻击的风险,并采取适当的安全措施,如加强员工培训、使用多重身份验证和防御性监测来保护机构免受此类攻击的威胁。

来源:

https://thehackernews.com/2023/06/microsoft-uncovers-banking-aitm.html

微软披露针对金融巨头的银行 AitM 网络钓鱼和 BEC 攻击

微软披露了一起新型的AiTM钓鱼和BEC攻击,目标是银行和金融服务机构。这次攻击由一家受到入侵的可信供应商发起,并迅速演变成一系列攻击,跨越多个组织。攻击者利用间接代理定制钓鱼页面,窃取会话Cookie,并以高度精细的方式伪装目标应用程序的登录页面。通过诱导受害者点击钓鱼链接,攻击者获取了他们的凭据和一次性密码,并利用这些信息冒充用户,进一步入侵邮箱并发起BEC攻击。此外,攻击者还在目标账户中添加了新的短信双因素身份验证方法,以避免引起注意。这起攻击揭示了AiTM和BEC威胁的复杂性,它们滥用了供应链和合作伙伴间的信任关系,以实施金融欺诈。此外,建议用户注意此类攻击的风险,并采取适当的安全措施,如加强员工培训、使用多重身份验证和防御性监测来保护机构免受此类攻击的威胁。

来源:

https://thehackernews.com/2023/06/microsoft-uncovers-banking-aitm.html

微软披露针对金融巨头的银行 AitM 网络钓鱼和 BEC 攻击

微软披露了一起新型的AiTM钓鱼和BEC攻击,目标是银行和金融服务机构。这次攻击由一家受到入侵的可信供应商发起,并迅速演变成一系列攻击,跨越多个组织。攻击者利用间接代理定制钓鱼页面,窃取会话Cookie,并以高度精细的方式伪装目标应用程序的登录页面。通过诱导受害者点击钓鱼链接,攻击者获取了他们的凭据和一次性密码,并利用这些信息冒充用户,进一步入侵邮箱并发起BEC攻击。此外,攻击者还在目标账户中添加了新的短信双因素身份验证方法,以避免引起注意。这起攻击揭示了AiTM和BEC威胁的复杂性,它们滥用了供应链和合作伙伴间的信任关系,以实施金融欺诈。此外,建议用户注意此类攻击的风险,并采取适当的安全措施,如加强员工培训、使用多重身份验证和防御性监测来保护机构免受此类攻击的威胁。

来源:

https://thehackernews.com/2023/06/microsoft-uncovers-banking-aitm.html

---End---

如有侵权请联系:admin#unsafe.sh