read file error: read notes: is a directory 2023-6-14 17:5:38 Author: 嘉诚安全(查看原文) 阅读量:32 收藏

点击上方蓝字关注我们!

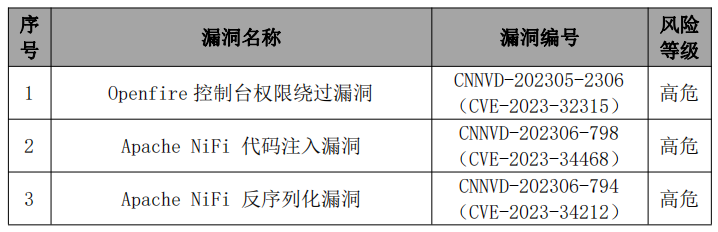

近日,嘉诚安全监测到多个漏洞的安全风险通告,漏洞列举如下:

鉴于漏洞危害较大,嘉诚安全提醒相关用户尽快更新至安全版本,避免引发漏洞相关的网络安全事件。

Openfire控制台权限绕过漏洞

漏洞编号

CNNVD-202305-2306

(CVE-2023-32315)

漏洞背景

Openfire(前身为Wildfire)是一个基于XMPP(Extensible Messaging and Presence Protocol,可扩展消息处理和呈现协议)的开源实时协作服务器,同时提供了Web管理界面。

漏洞详情

Openfire的管理控制台是一个基于 Web 的应用程序,被发现可以使用路径遍历的方式绕过权限校验。成功利用后,未经身份验证的用户可以访问 Openfire 管理控制台中的后台页面。同时由于Openfire管理控制台的后台提供了安装插件的功能,所以攻击者可以通过安装恶意插件达成远程代码执行的效果。

影响版本

3.10.0 <= Openfire < 4.6.8、4.7.5

修复建议

根据影响版本中的信息,建议相关用户尽快更新至安全版本,4.6.8或4.7.5及以上版本,下载链接请参考:

https://github.com/igniterealtime/Openfire/releases

Apache NiFi 代码注入漏洞

漏洞编号

CNNVD-202306-798

(CVE-2023-34468)

漏洞背景

Apache NiFi是美国阿帕奇(Apache)基金会的一套数据处理和分发系统。该系统主要用于数据路由、转换和系统中介逻辑。

漏洞详情

允许经过身份验证和授权的用户,使用支持自定义代码执行的H2驱动程序配置数据库URL,从而实现代码执行。

影响版本

0.0.2 <= Apache NiFi <= 1.21.0

修复建议

根据影响版本中的信息,建议相关用户尽快更新至安全版本,1.22.0及以上版本。

Apache NiFi 反序列化漏洞

漏洞编号

CNNVD-202306-794

(CVE-2023-34212)

漏洞背景

Apache NiFi是美国阿帕奇(Apache)基金会的一套数据处理和分发系统。该系统主要用于数据路由、转换和系统中介逻辑。

漏洞详情

允许经过身份验证和授权的用户配置URL和库属性,使得来自远程的不受信任的数据可以进行反序列化,造成代码执行或拒绝服务。

影响版本

1.8.0 <= Apache NiFi <= 1.21.0

修复建议

根据影响版本中的信息,建议相关用户尽快更新至安全版本,1.22.0及以上版本。

如有侵权请联系:admin#unsafe.sh