漏洞速递 | CVE-2023-25157 漏洞(附EXP)

0x01 前言GeoServer是一种用 Java 编写的开源软件服务器,允许用户共享和编辑地理空间数据。它专为互操作性而设计,使用开放标准发布来自任何主要空间数据源的数据。0x02 漏洞描述GeoS 2023-6-8 12:36:0 Author: 渗透Xiao白帽(查看原文) 阅读量:228 收藏

0x01 前言GeoServer是一种用 Java 编写的开源软件服务器,允许用户共享和编辑地理空间数据。它专为互操作性而设计,使用开放标准发布来自任何主要空间数据源的数据。0x02 漏洞描述GeoS 2023-6-8 12:36:0 Author: 渗透Xiao白帽(查看原文) 阅读量:228 收藏

0x01 前言

GeoServer是一种用 Java 编写的开源软件服务器,允许用户共享和编辑地理空间数据。它专为互操作性而设计,使用开放标准发布来自任何主要空间数据源的数据。

0x02 漏洞描述

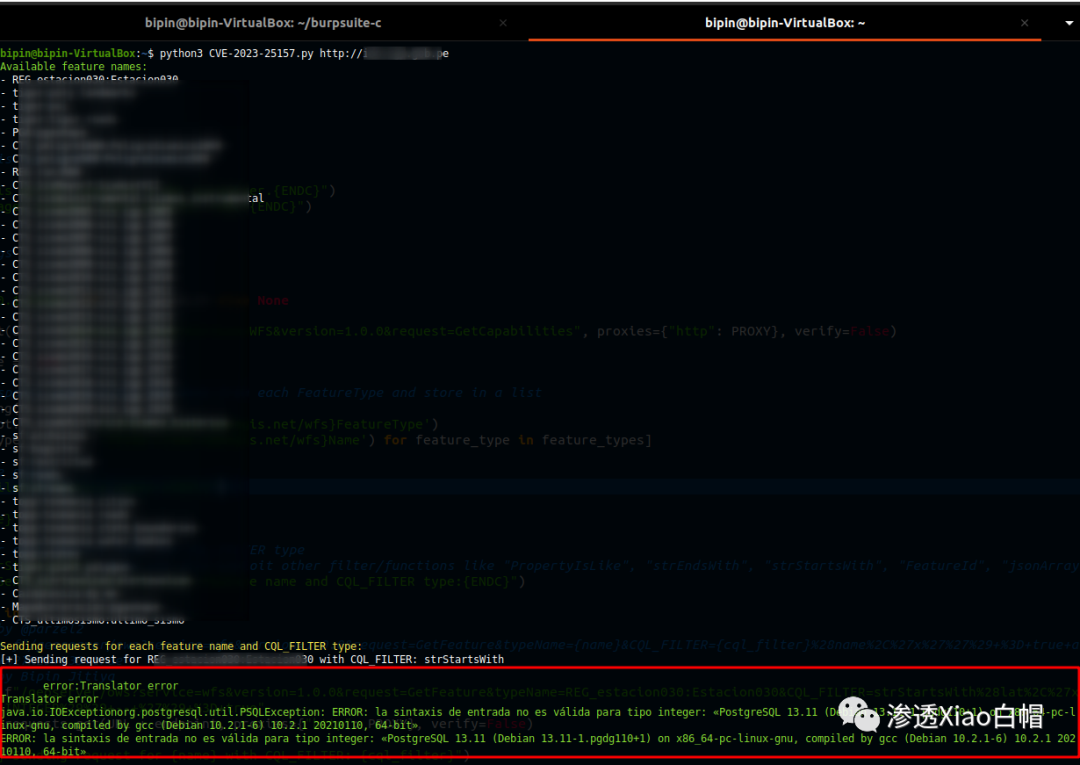

GeoServer 是一种用于共享地理空间数据的流行开源软件服务器。它向目标 URL 发送请求,并通过将恶意负载注入参数来利用潜在漏洞CQL_FILTER。出于实验目的,该脚本使用SELECT version()SQL 语句作为负载。

0x03 漏洞利用

Google语法:

inurl:"/geoserver/ows?service=wfs"Github大佬写好的脚本:

https://github.com/win3zz/CVE-2023-25157要使用此脚本,请提供目标 URL 作为命令行参数。例如:

python3 CVE-2023-25157.py <URL>替换<URL>为目标服务器的实际 URL。

0x04 参考

安全咨询:https://github.com/geoserver/geoserver/security/advisories/GHSA-7g5f-wrx8-5ccf提交:https: //github.com/geoserver/geoserver/commit/145a8af798590288d270b240235e89c8f0b62e1d推文:https ://twitter.com/parzel2/status/1665726454489915395

0x05 法律免责与声明

此存储库中提供的 PoC 脚本仅用于教育和研究目的。它旨在证明漏洞的存在并帮助了解潜在的安全风险。

严禁将此脚本用于任何未经授权的活动,包括但不限于未经授权的访问、未经授权的测试或任何其他形式的滥用。

此存储库的作者和贡献者不承担任何责任,也不对因使用此脚本造成的任何误用或损害负责。通过使用此脚本,您同意负责任地使用它并自行承担风险。

在进行任何安全评估或渗透测试活动之前,始终获得适当的授权和许可。确保您遵守所有适用的法律、法规和道德准则。

EXP地址:https://github.com/win3zz/CVE-2023-25157poc作者为Bipin Jitiya ( @win3zz )

文章来源:Github

仅用于学习交流,不得用于非法用途

如侵权请私聊公众号删文

文章来源: http://mp.weixin.qq.com/s?__biz=MzI1NTM4ODIxMw==&mid=2247497887&idx=1&sn=86547dc88a7247a9b7efde30a34985b3&chksm=ea3407c5dd438ed3d6f6577143474c4e907b56b87dc513fd098e53c65dbf6df1151284385bc2#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh