还记得前段时间专门针对证券、基金等大金融行业的“银狐”团伙吗?绕过技术高超的他们,不仅扩大了针对性攻击的行业,更是不断更新迭代其对抗手法,更快速的传播恶意代码……可被称之为今年最“卷”黑产团伙。微步O 2023-6-7 18:0:29 Author: 微步在线研究响应中心(查看原文) 阅读量:41 收藏

还记得前段时间专门针对证券、基金等大金融行业的“银狐”团伙吗?绕过技术高超的他们,不仅扩大了针对性攻击的行业,更是不断更新迭代其对抗手法,更快速的传播恶意代码……可被称之为今年最“卷”黑产团伙。

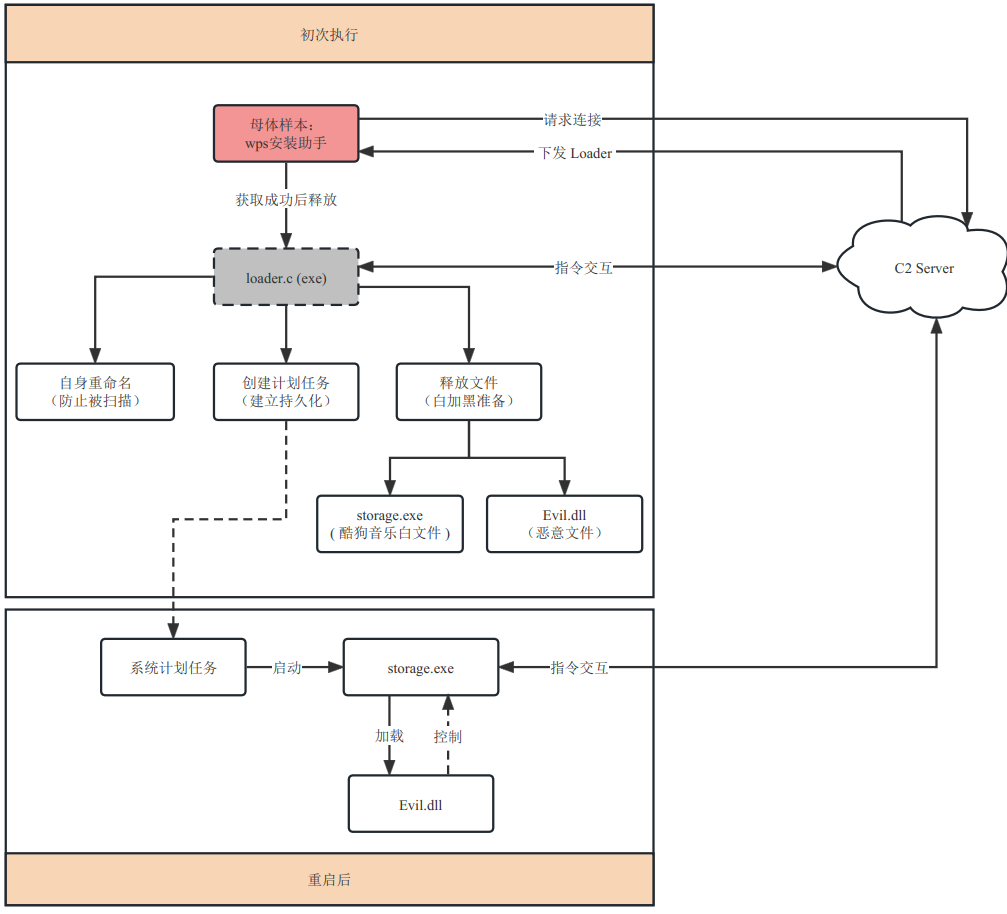

根据微步OneSEC团队捕获到的样本,银狐团伙利用WPS安装文件进行伪装,利用互联网传播,诱导目标受害者下载;下载后的wps_Setup实际是一个压缩包文件,目标受害者双击后,后续恶意操作自动完成,背后执行逻辑如下图所示:

# “银狐”新增手法揭秘 #

01

避实击虚,利用Golang+AES组合实现静态免杀

02

冒名顶替,伪装成C语言文件躲过杀软扫描

母体样本被双击执行后,首先从C2服务器上动态获取下一阶段程序(即图中的Loader.c),然后在内存中解密执行。执行后会将这一程序重命名为xxx.c,并保存在本地。

在文件落盘时,终端杀软的实时防护功能会对落盘文件进行扫描。但杀软通常会略过某些类型的文件(不扫描),以降低对终端性能的占用。这之中,C语言源代码文件就是不会被传统杀软扫描的文件类型之一。银狐通过将样本执行文件伪装成C语言文件,绕过了杀软扫描。

03

当终端重启或开机,系统计划任务会启动具有合法签名的storage.exe白文件,然后加载恶意dll文件。但值得注意的是,这个恶意dll文件与以往使用的“白加黑”攻击手法不同,其会主动更改主程序(即storage.exe)执行流,将入口点修改至自行设计的某个函数上。从逻辑上看,这意味着将原来的被动加载转变成了主动执行。

以往制作白加黑程序,为了保证能够稳定执行代码,通常需要刻意挑选白程序。但通过恶意dll这种“反客为主”的手法,就完全控制了主程序的走向,几乎不存在运行崩溃的情况。恶意dll文件中的部分代码如下:

# 总结 #

通过对此次攻击事件分析后发现,银狐团伙采用了比以往更加激进的攻击手法:在开始阶段利用Golang语言编写Loader,payload使用了AES加密存储,并且还冒充C语言文件进行隐藏。可见攻击者非常熟悉现代杀软的防御机制,每项攻击技术都非常有针对性,具有极强的对抗意识。

但是,不管在文件免杀方面做得有多高明,最终都需要在终端上执行。从程序执行的角度来看,几乎所有的恶意样本在内存中的活动都绕不开加密、解密:

并且,再高明的Golang Loader样本在内存中的痕迹也无法隐藏:

只需抓住这两个关键环节,由点及面、顺藤摸瓜,任有七十二变,依然逃不过火眼金睛!

---End---

CSOP 2023

长按识别下方二维码即可报名:

如有侵权请联系:admin#unsafe.sh