背景想必大家对快捷方式文件类型都不陌生,日常办公中桌面快捷方式可以很方便的管理操作软件。本文将站在攻击者的角度引领大家深入探讨攻击者如何利用快捷方式文件进行钓鱼攻击,甚至部分APT组织将LNK文件作为 2023-6-5 18:1:59 Author: M01N Team(查看原文) 阅读量:36 收藏

背景

想必大家对快捷方式文件类型都不陌生,日常办公中桌面快捷方式可以很方便的管理操作软件。本文将站在攻击者的角度引领大家深入探讨攻击者如何利用快捷方式文件进行钓鱼攻击,甚至部分APT组织将LNK文件作为其投递的主要载荷。未知攻,焉知防,本文将站在攻击者的角度,引领大家深入探讨一下攻击者如何利用快捷方式进行钓鱼攻击。

01 威胁实现初探

毋庸置疑,对于用户来讲,快捷方式文件是一个非常成功的发明。创建快捷方式非常简单,只需要右键单击要创建快捷方式的文件或程序,然后选择“发送到”>“桌面快捷方式”即可。除了桌面,还可以将快捷方式固定到任务栏或开始菜单,方便快速访问。相比于直接打开文件或程序,使用快捷方式可以极大的提高工作效率。

快捷方式除了可以设置一些特殊的属性,例如“目标”、“起始位置”、“备注”,它还具备几个显而易见的特点:1、支持带参数执行任意目标文件;2、支持显示目标文件的图标;3、支持设置文件启动方式;4、文件名和后缀名可以完全自定义。很明显这些特点是为了帮助用户更好地管理和使用快捷方式,但是利用这些特性,黑客也可以方便的进行网络钓鱼欺骗。

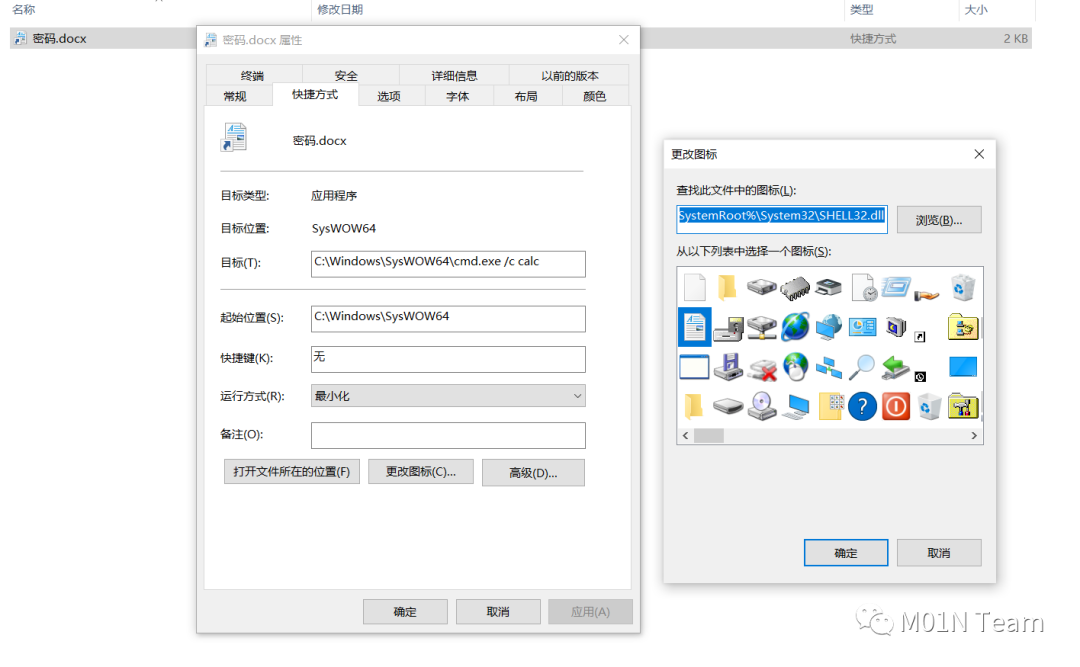

如图,我们只需要简单的几步,就通过快捷方式实现了一个看起来像是“密码.docx”的执行恶意命令的钓鱼文件。稍不留神,即使是具备一定安全意识的人也很容易就被文件名和图标迷惑,而一旦双击就会导致命令被执行。

图:构造执行命令的欺骗性快捷方式

图:双击快捷方式导致命令执行

02 复杂利用手段分析

修改文件大小

由于快捷方式文件本身的文件大小是比较小的,所以只经过简单伪造的快捷方式,受害者仍然可以通过文件大小引起警觉。但事实上,在快捷方式文件中拼接垃圾数据并不会影响其运行。如图,通过简单的一条dos命令就可以改变快捷方式的文件大小。

图:修改快捷方式的文件大小

修改文件图标

快捷方式的图标默认可以被手动修改,但是由于系统自带图标有限,加上相同文件类型的图标可能由于软件环境的不同,导致伪造成特定格式的快捷方式文件可能由于软件环境差异,从而被受害者引起警觉。但扎心的是,快捷方式的图标也能被攻击者完美伪造,原理很简单,原本系统会根据你修改的图标路径去解析对应的文件图标,如图,只要把对应的路径改成pdf文件类型后缀的路径,系统就会认为这个快捷方式指向的是pdf类型的文件,从而显示对应类型的文件图标。

图:修改文件图标解析路径

图:修改后的快捷方式在wps环境下的图标显示

修改文件指向显示

如图,快捷方式文件的属性默认支持查看指向的目标,右键属性可以看到快捷方式实际的指向文件。但大部分人不知道的是,这里的目标指向显示也能伪造。攻击者可以通过修改快捷方式文件结构来任意控制目标指向的显示:EnvironmentVariableDataBlock中的TargetAnsi及TargetUnicode,LinkTargetIDList结构中的第五个ItemID。

在下面的例子中,目标指向显示已经被修改为了一个不存在的文件,但是快捷方式文件依然能够正常运行。如果大家对快捷方式的文件结构感兴趣,可以对照微软的官方介绍文档自行研究:https://learn.microsoft.com/en-us/openspecs/windows_protocols/ms-shllink/ae350202-3ba9-4790-9e9e-98935f4ee5af。

图:修改快捷方式文件LinkTargetIDList结构的ItemID

图:修改快捷方式文件EnvironmentVariableDataBlock中的TargetAnsi及TargetUnicode

图:快捷方式的目标属性已被修改

03 Internet快捷方式

大部分人可能不了解Internet快捷方式文件类型,简单介绍一下:相比于普通的快捷方式,Internet快捷方式是一种用于连接到互联网上的资源或网站的快捷方式,它同样支持任意图标修改、文件名和后缀名完全自定义。与普通快捷方式相比,Internet快捷方式文件后缀名为.URL,并且支持与网页相关的属性设置。

创建Internet快捷方式很简单,如图,在创建快捷方式的对象位置中输入目标url就能成功创建,系统默认显示为网页类型的图标,通过查看Internet快捷方式的文件内容,可以看到指向目标链接的url属性。

图:创建Internet快捷方式文件

恶意利用

攻击者利用Internet快捷方式不仅可以将受害者导向恶意链接,还可以将url设置成file路径去执行文件,例如:URL=file:\\\\\\C:\\Users\\xxx.exe。如图,攻击者还可以通过Internet快捷方式结合文件共享来实现远程文件运行。

图:利用Internet快捷方式打开远程文件

欺骗伪造

除了url属性外,Internet快捷方式还支持很多其他的属性,攻击者可以通过IconFile、IconIndex来控制文件图标的显示,有个好消息是,由于微软取消了Internet快捷方式的远程ico引用,目前只能显示当前电脑中已存在的图标,不过即使如此攻击者仍然可以构建欺骗性很强的钓鱼文件。

如图,通过修改文件属性将图标显示成了pdf的文件图标。同样,Internet快捷方式仍然可以通过拼接的方式任意改变文件大小。

图:修改Internet快捷方式的文件图标

图:修改Internet快捷方式的文件大小

04 写在最后

利用快捷方式的网络钓鱼攻击很早就出现了,虽然目前有很多对应的安全防护策略,但是该类型攻击依然是很多APT组织的主力攻击手段(例如:海莲花、响尾蛇等)。未知攻击可能随时出现,社会工程学攻击也将永远伴随人类的技术发展永存,大家需要时刻保持警惕。

绿盟科技天元实验室专注于新型实战化攻防对抗技术研究。

研究目标包括:漏洞利用技术、防御绕过技术、攻击隐匿技术、攻击持久化技术等蓝军技术,以及攻击技战术、攻击框架的研究。涵盖Web安全、终端安全、AD安全、云安全等多个技术领域的攻击技术研究,以及工业互联网、车联网等业务场景的攻击技术研究。通过研究攻击对抗技术,从攻击视角提供识别风险的方法和手段,为威胁对抗提供决策支撑。

M01N Team公众号

聚焦高级攻防对抗热点技术

绿盟科技蓝军技术研究战队

官方攻防交流群

网络安全一手资讯

攻防技术答疑解惑

扫码加好友即可拉群

如有侵权请联系:admin#unsafe.sh