海量个人信息何去何从? “拉卡拉”事件再度为企业敲响警钟!

星期一, 十一月 25, 2019

11月20日下午,因非法倒卖近亿条公民信息,考拉征信被查。其母公司拉卡拉A股于当日午后闪崩跌停,市值蒸发22亿。值得注意的是,考拉征信是行业巨头,曾获央行个人征信试点,是首批获央行备案开展企业征信和批准开展个人征信业务准备的八家机构之一。警方这一波打击来势之猛,已经不再区分持牌与非持牌这种背景了。

考拉被查,是因为利欲熏心、非法倒卖,完全不值得被同情。但作为为考拉提供数据查询接口的上游企业,以及其它手持大量用户个人信息的企业是否已经脊背发凉:个人信息还能存吗?还敢用吗?还敢拿出来交换吗?

11月20日,拉卡拉午后跳水跌停,股价报49.29元/股,截至收盘成交额近3亿元,换手率超14%,最新市值197亿,较上一交易日蒸发22亿元。今年4月25日,拉卡拉正式登录A股深圳创业板,被称作“A股第三方支付第一股”。

拉卡拉股价跌停背后,原来是公司担任大股东的一家第三方的信用评估及征信管理服务商出了事儿。

日前,江苏淮安警方通报,在公安部督办下,他们以“打链条、打平台、打团伙”为目标,依法打击了7家涉嫌侵犯公民个人信息犯罪的公司,涉嫌非法缓存公民个人信息1亿余条。

这7家公司中,就包括拉卡拉支付旗下的考拉征信。

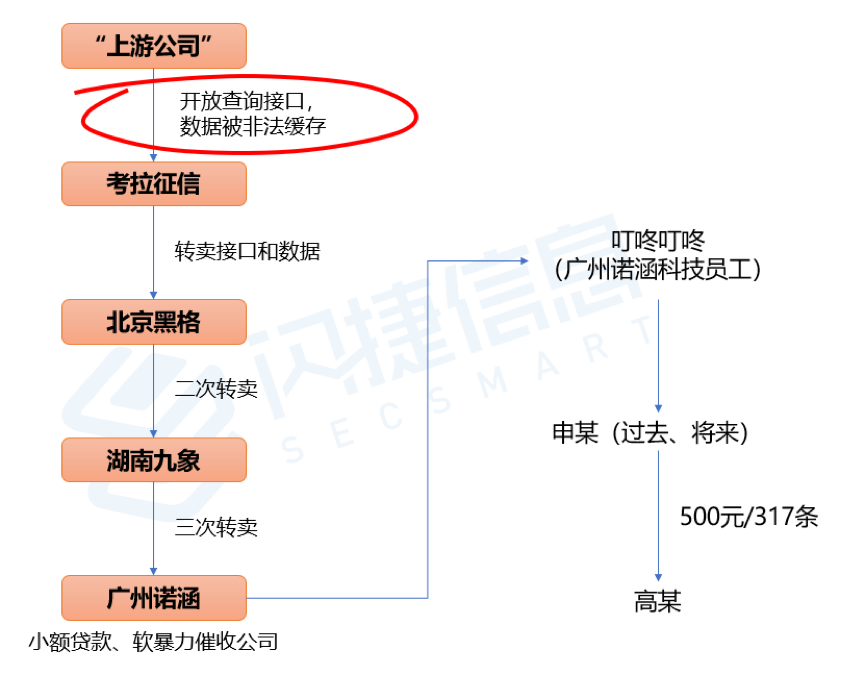

经调查,北京考拉征信服务有限公司从上游公司获取接口后,又违规将查询接口出卖,并非法缓存公民身份信息,供下游公司查询牟利,从而造成公民身份信息,包括身份证照片的大量泄露。

之所以有上亿条带身份证相片的公民个人信息被泄露,主要问题就是在于考拉征信非法出售认证端口并非法缓存数据。在经过层层加价后,这些数据被小贷公司利用,查询价格从源头的0.1元/条,到查询底层时可能就是2、3块钱一条,并且,身份证照片可以随意获取。这无疑是对小贷公司实施套路贷犯罪、暴力催收等违法业务的“助纣为虐”。

警方发现这起“地下征信”黑色产业链最初源于一起主动投案。

央视新闻报道,2018年4月,江苏淮安警方在网上巡查时发现,有人非法购买公民个人信息,后嫌疑人高某主动到警方投案。高某交代,他花500块钱从网名叫“过去、将来”的人手里购买了317条公民个人信息,这些信息包括手机号、姓名、身份证号和家庭地址。他买这些信息的目的是打电话、给网络小贷公司拉客户。警方通过技侦研判,锁定贩卖个人信息的“过去、将来”位置在河南焦作,随即出动警力,将犯罪嫌疑人申某在家中抓获。根据申某交代,警方一路顺藤摸瓜找到了申某的上线“叮咚叮咚”以及“叮咚叮咚”身后的广州诺涵科技公司。经过调查发现,涉案的广州诺涵公司虽然披着科技公司的外衣,其实从事的是网络放贷、软暴力催收、贩卖公民个人信息等违法犯罪行为。在他们贩卖的公民个人信息里,甚至还出现了公民身份证照片信息,警方测试后发现,返回的是带网纹的二代身份证彩色照片,而这些照片信息则是来自于一家名为湖南九象的公司。

锁定相关犯罪证据后,淮安警方在长沙、深圳分别将湖南九象公司的法定代表人和技术主管抓获。警方审讯得知,九象公司黑爬虫网站的“身份核验返照”业务端口来自北京黑格科技有限公司,而黑格公司是从北京考拉征信服务有限公司等四家公司购买的查询接口。

随即,警方将北京黑格公司和考拉征信服务有限公司的法定代表人、董事长、销售、技术等20余名涉案人员抓获,并于今年4月在北京将他们上游公司的5名涉案人员抓获。

至此,整个利益链条被连根带出。

时至今日,拥有个人信息数据的企业并不在少数。包括政府、公安、金融、医疗、电力、运营商等多个行业,都存有大量的公民个人信息。对于这些信息的合法合规使用,无疑能够为企业提供便利、为社会提供价值。然而这些个人信息在存储、使用、交换过程中可能会面临的种种安全风险,包括在利益驱动下地下黑产的不择手段,足以令企业望而生畏。

要业务还是要安全?这是一个问题。

选择闪捷信息,我们可以都要。

闪捷信息是一家专注于数据安全领域的国家级高新技术企业。在业界率先将人工智能、量子加密等先进技术应用于数据安全,为用户提供全方位、立体化的动态数据安全防护解决方案。主要产品系列包括数据加密、数据脱敏、数据防泄漏、大数据安全、云数据安全、以及数据资产梳理等。

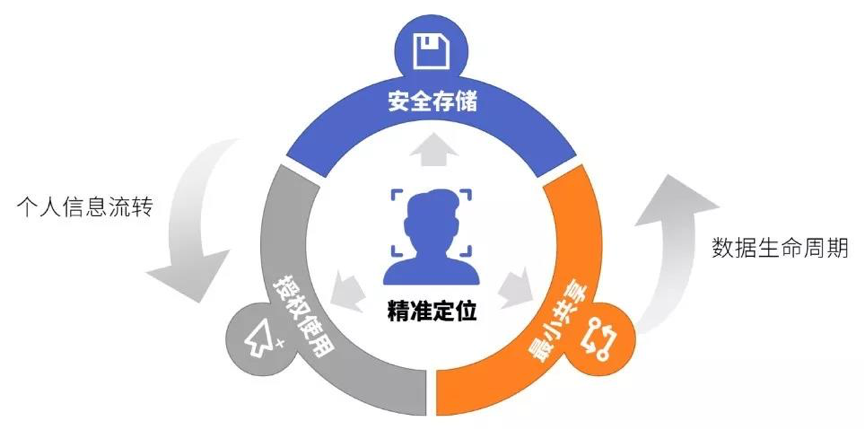

针对于分布、流转于企业机构信息系统中的大量个人信息,闪捷信息提供了“智能定位、安全存储、授权使用、最小共享”的全流程解决方案。可在不影响业务正常使用的前提下,有效解决个人信息安全问题,并完全满足各级法律法规以及最新等级保护标准的合规性要求。解除个人信息存储、使用、共享的后顾之忧。

如有侵权请联系:admin#unsafe.sh