勒索软件“变形术”升级 大规模垃圾邮件瞄准银行

星期五, 十一月 22, 2019

近日,一种新型的勒索软件攻击了加拿大的努纳武特地区,导致该地区政府的所有联网服务都受到了影响,甚至影响了整个城市居民的生活。在过去的几个月,工厂遭“劫持”、勒索软件“复出”出演“变身记”、TA505网络间谍对银行发动APT攻击、阿联酋航空“签证取消”……这些出自《亚信安全2019年第三季度安全报告》的真实案例,在网路安全的“大荧幕”上争相上演,要比阿诺的“终结者T-800”还有想象力。

勒索病毒也走“少而美”路线

第三季度报告依然对勒索病毒发出了“红色警报”。虽然第三季度亚信安全检测到的勒索病毒数量呈现出递减态势,但是这些勒索病毒的功能设计上却越来越复杂。在与安全软件的持续对抗中,勒索软件正持续、快速更新变种,并采用“无文件”等先进的技术手段,以更好地隐藏自己。其中,本季度被截获的 Sodinokibi 勒索软件就利用了“无文件”方式来传播,该勒索软件会通过漏洞注入恶意的 PowerShell 脚本,然后下载加密的 Sodinokibi 勒索软件主体文件到系统内存中,最终完成勒索行为。

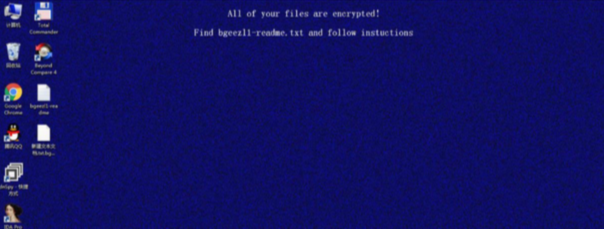

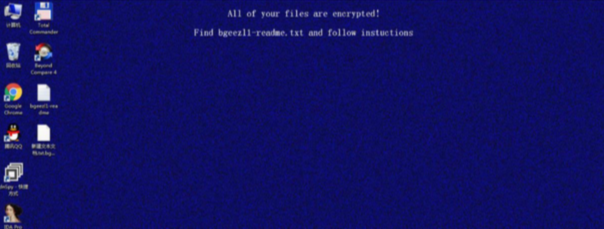

【被该勒索软件修改的用户计算机桌面】

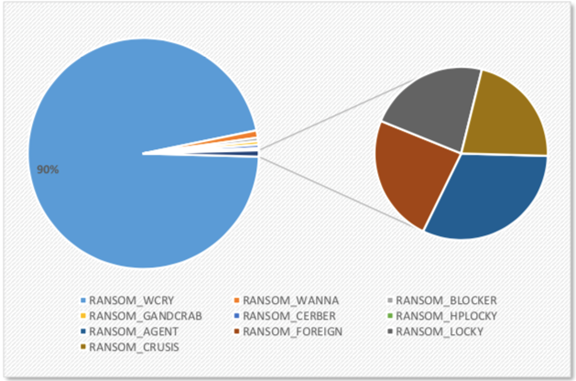

在第三季度拦截勒索软件 TOP 10 中,排名第一位的是 RANSOM_WCRY,占到总拦截次数的 90%。该勒索软件并不新鲜,属于利用了“永恒之蓝”攻击程序的WannaCry/Wcry勒索软件,尽管这一勒索软件家族“出道”已经有几年时间,但是依然凭借着其成熟的攻击技术、成熟的商业化模式、广泛的变种,从而获得了犯罪分子的普遍青睐。

【2019年第3季度勒索软件检测类型TOP 10】

第三季度报告与第二季度存在类似的一些状况,本季度勒索软件感染的高发地是巴西、中国与印度,高发行业则是制造业、保险这两个行业,这些地区与行业的共同点在于,其网络安全防护能力都相对薄弱,而且终端设备数量庞大,更容易被勒索软件找到可乘之机。 亚信安全提醒用户:要防范勒索软件,养成良好的网络安全习惯,迅速修补漏洞并部署全面的勒索软件防护解决方案,显然至关重要。

垃圾邮件攻击瞄准金融机构

在本季度,亚信安全截获了针对中国、加拿大和印度发动的垃圾邮件攻击活动,此次攻击活动主要目的是传播 Trickbot 银行木马。该木马除了盗窃用户信息外,还会删除可移动磁盘和网络驱动器中的特定扩展名文件,使用病毒副本代替这些文件。Trickbot 银行木马最新变种通过带有附件的垃圾邮件传播,其会伪装成为伪装成广告提供商的订阅通知,并诱导用户点击附件中带有宏的 Word 文档。

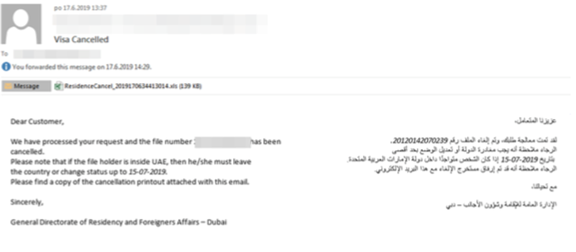

亚信安全在本季度还截获了大量针对亚洲银行发动的垃圾邮件攻击活动,这些邮件使用“阿联酋航空 NBD 电子声明”或者“签证取消”等主题诱骗用户点击邮件附件,邮件附件是嵌入恶意程序的 Excel 文件。运行后,其会下载 ServHelper 加载器,并借此传播不法分子事先准备好的恶意软件。

【亚信安全截获的攻击亚洲银行的垃圾邮件样本】

亚信安全在报告中特别指出:“金融机构一向是垃圾邮件瞄准的重点行业,网络不法分子惯用社交工程攻击的方式,以引诱受害者上钩。我们建议金融机构通过部署网关类产品作为第一道防线,在源头上进行阻断,并部署桌面防护产品,以有效阻止威胁到达客户端。此外,人员安全意识培训也是必不可少的环节,需要教育员工不要轻易打开来历不明的邮件,更不要轻易下载邮件中的附件。”

挖矿病毒持续肆虐

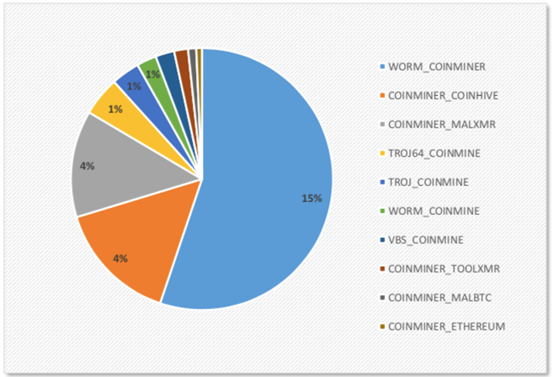

在前一段时间亚信安全发布的挖矿病毒半年报告中,指出挖矿病毒随着数字货币价格的高涨出现了新一波的热度,其传播与几款热门挖矿病毒高度相关。而在第三季度,挖矿病毒“强者恒强”的趋势依然体现的非常明显,“WORM_COINMINER”这一挖矿病毒占据了挖矿病毒检测数量的半壁江山。

【2019 年第 3 季度挖矿病毒 TOP 10 】

在本季度,亚信安全截获了一款新型XMR 挖矿病毒“Coinminer.Linux.MALXMR.UWEJY”,该病毒通过 Redis 未授权访问漏洞以及 tomcat manager 管理页面弱口令在内网中进行传播,并且在 Web 业务中留下后门。挖矿病毒运行后,进程会占满 CPU 资源,导致电脑卡顿,给业务带来巨大影响。

随着近期“区块链”再次变成热门话题,挖矿病毒很有可能出现一波新的传播高潮。亚信安全提醒用户需要提升安全防护意识,密切关注病毒的传播情况,并采用更有效的安全防护措施,以避免被不法分子找到可乘之机。

此外,亚信安全在第三季度监测的安全风险还包括:

- 在本季度检测到的病毒种类中,PE(感染型病毒)的数量在所有检测病毒类型中所占比重最大,占到总检测数量的 25%。

- 本季度新增数量较多的病毒类型依次为感染型病毒、漏洞利用型病毒、木马程序、蠕虫病毒以及黑客工具。

- 亚信安全对 APK 文件的处理数量依旧呈上升趋势,截止到本季度,安卓 APK 处理数量累计达到 8,779 万个。

- 在通过 Web 传播的恶意程序中,“.EXE” 类型的可执行文件占总数的 90.11%,与上季度相比有所增加。

- 在所有钓鱼网站中,“金融证券类”钓鱼网站所占比例最多,占总数的99%以上,其中银行为仿冒对象的钓鱼网站占绝大多数,其仿冒类型大多为主页型。

如有侵权请联系:admin#unsafe.sh