2023.04.27~05.04 攻击团伙情报APT-Q-27使用双 DLL 侧载来逃避检测透明部落 APT 在针对教育机构的目标越来越多的情况下积极引诱印度军队APT37部署 ROKRAT 感染链疑 2023-5-5 09:37:5 Author: 奇安信威胁情报中心(查看原文) 阅读量:28 收藏

2023.04.27~05.04

攻击团伙情报

APT-Q-27使用双 DLL 侧载来逃避检测

透明部落 APT 在针对教育机构的目标越来越多的情况下积极引诱印度军队

APT37部署 ROKRAT 感染链

疑似俄罗斯黑客Sandworm使用 WinRAR 擦除乌克兰国家机构的数据

APT28使用伪造的“Windows 更新”指南来攻击乌克兰政府

APT29近期利用CobaltStrike开展攻击活动

在针对 Veeam 备份服务器的攻击中发现 FIN7 tradecraft

对 Charming Kitten APT组织使用的恶意软件BellaCiao进行分析

攻击行动或事件情报

利用XLL文件投递Qbot银行木马的钓鱼活动分析

Nomadic Octopus在塔吉克斯坦新的监视活动

HiddenAds 通过 Google Play 上的 Android 游戏应用传播

黑客在 Telegram 上销售新的 Atomic macOS (AMOS) 窃取器

伊朗政府利用BouldSpy Android间谍软件监视少数民族

恶意代码情报

BlackBit 勒索软件:来自 LokiLocker 的威胁

攻击者生成macOS 恶意软件变体:Atomic Stealer

PyPI 软件包分发中发现新的 KEKW 恶意软件变体

揭露新的信息窃取恶意软件 NodeStealer

勒索软件分析与综述 ——UNIZA

研究人员发现恶意软件LOBSHOT

RTM Locker勒索软件瞄准Linux系统

漏洞情报

Windows HTTP.sys 权限提升漏洞(CVE-2023-23410)通告

攻击团伙情报

01

APT-Q-27使用双 DLL 侧载来逃避检测

披露时间:2023年5月3日

情报来源:https://news.sophos.com/en-us/2023/05/03/doubled-dll-sideloading-dragon-breath/

相关信息:

研究人员发现基于经典侧载方案的恶意 DLL活动。此外,相关调查表明,威胁行为者非常喜欢这种对原始场景的改编,并采用了它的多种变体,反复交换过程中的特定组件以逃避在这一步的检测攻击链。

早期的攻击形式已经在业界有所报道,该攻击基于经典的侧载攻击,包括一个干净的应用程序、一个恶意加载程序和一个加密的有效负载,随着时间的推移对这些组件进行了各种修改。最新的活动增加了一个转折点,其中第一阶段的干净应用程序“侧面”加载第二个干净的应用程序并自动执行它,第二个干净的应用程序侧载恶意加载程序 DLL。之后,恶意加载程序 DLL 执行最终的有效负载。

02

透明部落 APT 在针对教育机构的目标越来越多的情况下积极引诱印度军队

披露时间:2023年5月2日

情报来源:https://www.seqrite.com/blog/transparent-tribe-apt-actively-lures-indian-army-amidst-increased-targeting-of-educational-institutions

相关信息:

APT 透明部落 (APT36) 正在引诱印度军队打开主题为“修订军官发布政策”的恶意文件。研究人员一直在跟踪这个持续存在的威胁组织,并遇到了针对印度的新攻击活动。与此同时,还观察到同一威胁行为者越来越多地将教育部门作为目标。这是自去年以来以 IIT 为目标的延续。

以下是此次研究的相关发现:APT36 以“军官发布政策修订最终版”为主题,以恶意 PPAM 文件为目标瞄准印度军队。其使用启用宏的 PowerPoint 附加文件 (PPAM) 用于通过将存档文件嵌入为 OLE 对象来包装恶意负载。感染链导致执行基于 .NET 的 Crimson RAT 负载,该负载可以接收和执行 22 条命令以及持久性机制。APT36 使用的 C2 使用相同的通用名称,通常可以在该威胁组织的 C2 基础设施中找到。从现在针对 IIT 到 NIT 和商学院,研究人员观察到 2023 年第一季度的目标有所增加,并在 2 月达到顶峰。

03

APT37部署 ROKRAT 感染链

披露时间:2023年5月1日

情报来源:https://research.checkpoint.com/2023/chain-reaction-rokrats-missing-link/

相关信息:

朝鲜长期以来一直攻击其南部邻国,尤其是通过今天仍在继续的网络战。在本文中,研究人员描述了一组观察到部署 ROKRAT 的活动,ROKRAT 是一种以前归因于朝鲜威胁行为者的工具,该威胁行为者称为 APT37、Inky Squid、RedEyes、Reaper 或 ScarCruft。

前几年,ROKRAT 感染链通常涉及带有漏洞的恶意 Hangul Word Processor(HWP,韩国流行的文档格式)文档,或带有宏的 Microsoft Word 文档。虽然一些 ROKRAT 样本仍在使用这些技术,但现已经观察到一种转变,即使用伪装成合法文档的 LNK 文件交付 ROKRAT。这种转变并非 ROKRAT 独有,而是代表了一个更大的趋势,该趋势在 2022 年变得非常流行

在此次报告中,讨论分析 APT37 在最近的攻击中使用的各种感染链和诱饵,以及由此产生的 ROKRAT 和 Amadey 有效负载。最后,对ROKRAT进行技术分析。

04

疑似俄罗斯黑客Sandworm使用 WinRAR 擦除乌克兰国家机构的数据

披露时间:2023年4月29日

情报来源:https://cert.gov.ua/article/4501891

相关信息:

在一份新的通报中,研究人员表示,俄罗斯黑客使用未受多因素身份验证保护的受损 VPN 帐户访问乌克兰国家网络中的关键系统。一旦获得网络访问权,他们就会使用脚本来使用 WinRar 归档程序擦除 Windows 和 Linux 机器上的文件。

在 Windows 上,Sandworm 使用的 BAT 脚本是“RoarBat”,它会在磁盘和特定目录中搜索文件类型,例如 doc、docx、rtf、txt、xls、xlsx、ppt、pptx、vsd、vsdx、pdf、png、jpeg、 jpg、zip、rar、7z、mp4、sql、php、vbk、vib、vrb、p7s、sys、dll、exe、bin 和 dat,并使用 WinRAR 程序将它们归档。

但是,当执行 WinRar 时,攻击者会使用“-df”命令行选项,该选项会在文件存档时自动删除它们。然后档案本身被删除,实际上删除了设备上的数据。研究人员表示,该事件类似于 2023 年 1 月袭击乌克兰国家新闻机构“Ukrinform”的另一场破坏性攻击,同样归因于 Sandworm。

05

APT28使用伪造的“Windows 更新”指南来攻击乌克兰政府

披露时间:2023年4月28日

情报来源:https://cert.gov.ua/article/4492467

相关信息:

2023 年 4 月,研究人员记录了在乌克兰政府机构之间分发主题为“Windows 更新”的电子邮件的案例,显然是代表部门的系统管理员发送的。同时,在公共服务“@outlook.com”上创建的发件人电子邮件地址可以使用员工的真实姓氏和姓名缩写组成。

样本信件包含乌克兰语的“说明”,用于“更新以防止黑客攻击”,以及启动命令行和执行 PowerShell 命令的过程的图形图像。上述命令将下载一个 PowerShell 脚本,该脚本模拟更新操作系统的过程,将下载并执行另一个脚本,旨在使用“tasklist”、“systeminfo”命令收集有关计算机的基本信息,并发送接收到的信息使用 HTTP 请求到 Mocky 服务 API 的结果。

研究人员认为,俄罗斯国家资助的黑客组织 APT28(又名 Fancy Bear)发送了这些电子邮件并冒充了目标政府实体的系统管理员,以便更容易地欺骗他们的目标。

06

APT29近期利用CobaltStrike开展攻击活动

披露时间:2023年4月25日

情报来源:https://www.viewintech.com/html/articledetails.html?newsId=35

相关信息:

APT29又名Cozy Bear,是一个主要从事信息窃取和间谍活动的APT组织。

2023年4月13日,波兰军事反情报局发布了APT29攻击武器HALFRIG、QUARTERRIG和SNOWYAMBER的分析报告,这三个攻击武器都被用来加载CobaltStrike HTTPS Beacon。报告中C&C服务器配置和2021年攻击活动中的基本一致,CS配置文件中的水印也是从2021年起沿用至今的“1359593325”。

研究人员通过披露的IoC关联到了一个新Beacon文件snappy.dll,该样本连接的服务器sonike.com仍然存活,通过TLS协议与Beacon进行通信。除了公开披露的攻击活动外,我们在现网中也发现了APT29使用CobaltStrike对中国进行攻击的情况。

07

在针对 Veeam 备份服务器的攻击中发现 FIN7 tradecraft

披露时间:2023年4月26日

情报来源:https://labs.withsecure.com/publications/fin7-target-veeam-servers

相关信息:

研究人员发现了 2023 年 3 月下旬发生的针对运行 Veeam Backup & Replication 软件的面向互联网的服务器的攻击。研究表明,这些攻击中使用的入侵集与归因于 FIN7 活动组的入侵集重叠。初始访问和执行很可能是通过最近修补的 Veeam Backup & Replication 漏洞 CVE-2023-27532实现的。

FIN7 是一个以经济为动机的网络犯罪集团,其根源可以追溯到 2010 年代中期。多年来,该组织参与了几次备受瞩目的大规模攻击。该组织的交易技巧和作案手法在其多年的历史中不断发展,开发了新工具,扩大了业务范围,并与其他威胁行为者建立了联系。

这篇博文提供了研究人员观察到的入侵的分析,以及这些攻击的时间线。

08

对 Charming Kitten APT组织使用的恶意软件BellaCiao进行分析

披露时间:2023年4月26日

情报来源:https://www.bitdefender.com/blog/businessinsights/unpacking-bellaciao-a-closer-look-at-irans-latest-malware/

相关信息:

最近有报道称, Charming Kitten(又名薄荷沙尘暴)正在积极瞄准美国和其他国家的关键基础设施,研究人员在此篇文章分享关于该APT组织的战术,技术和程序现代化的最新见解,包括一种新的,以前从未见过的恶意软件。该恶意软件是为适应个别目标而量身定制的,并表现出更高的复杂性,其命令和控制 (C2) 基础设施的独特通信方法证明了这一点。

恶意软件的名称是BellaCiao,指的是关于抵抗斗争的意大利民歌。研究人员已经在美国和欧洲以及中东(土耳其)或印度确定了多名受害者。

攻击行动或事件情报

01

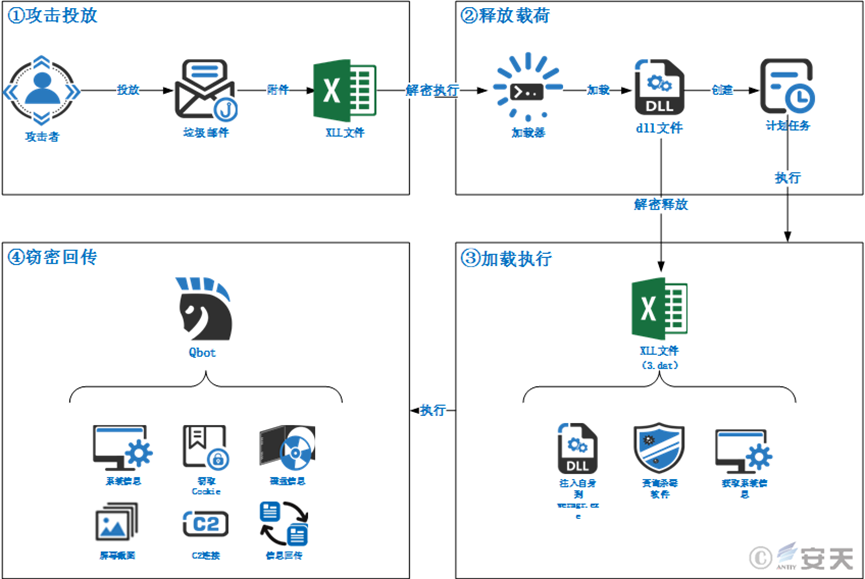

利用XLL文件投递Qbot银行木马的钓鱼活动分析

披露时间:2023年4月26日

情报来源:https://mp.weixin.qq.com/s/6RbQ6YQihv5d0Qs1DbNz8g

相关信息:

近期,研究人员发现了一起利用恶意Microsoft Excel加载项(XLL)文件投递Qbot银行木马的恶意活动。攻击者通过发送垃圾邮件来诱导用户打开附件中的XLL文件,一旦用户安装并激活Microsoft Excel加载项,恶意代码将被执行。随后,恶意代码会在用户主机上进行层层解密,最终释放出Qbot银行木马。

自2023年2月微软宣布默认阻止Office文档中的宏之后,攻击者尝试使用其他类型的文件作为传播恶意软件的新型媒介。利用XLL文件传播恶意文件的网络钓鱼活动于2021年底开始增多,目前已有Dridex、Qbot、Formbook、AgentTesla等多个恶意代码家族利用XLL文件进行传播,受害者打开XLL文件时,将启动Excel,并将XLL文件作为Excel加载项加载执行,绕过了Office宏文档的限制。

Qbot银行木马于2008年出现,自2020年4月开始进入活跃状态,主要通过垃圾邮件进行传播。2021年2月,研究人员发布《Qbot银行木马2020年活动分析报告》。该银行木马在执行过程中多次解密,利用加载器加载执行恶意功能躲避反病毒软件的静态查杀,利用计划任务实现自启动,能够在受害主机上获取屏幕截图、收集目标系统信息和获取浏览器Cookie信息等。攻击者还能够利用从用户处窃取的数据实施后续的攻击活动。

02

Nomadic Octopus在塔吉克斯坦新的监视活动

披露时间:2023年4月28日

情报来源:https://www.prodaft.com/resource/detail/paperbug-nomadic-octopus-paperbug-campaign

相关信息:

本报告探讨了 "Nomadic Octopus"间谍组织的塔吉克斯坦行动的运作环境:Paperbug。根据受害者的分析,该组织的目标是高级政府官员、电信服务和公共服务基础设施。被攻击的机器类型包括从个人电脑到OT设备。这些目标使 "Paperbug "行动以情报为导向。环境本身是以基本功能构建的。这使得归因具有挑战性;它没有留下什么评论的空间。然而,在这种情况下,调查结果足以对这个群体进行剖析。

03

HiddenAds 通过 Google Play 上的 Android 游戏应用传播

披露时间:2023年4月26日

情报来源:https://www.mcafee.com/blogs/other-blogs/mcafee-labs/hiddenads-spread-via-android-gaming-apps-on-google-play/

相关信息:

Minecraft 是一款流行的视频游戏,是一款由 Mojang Studios 开发的沙盒游戏,可以在台式机或移动设备上玩。

Minecraft 的流行导致许多尝试重新创建类似的游戏。因此,在全球范围内,与 Minecraft 具有相同概念的游戏非常多。即使在 Google Play 上,也可以轻松搜索到类似的游戏。研究人员最近发现了 38 款带有隐藏广告的游戏。这些在 Google Play 商店中发现并被全球至少 3500 万用户安装的 HiddenAds 应用程序被发现会偷偷发送数据包以获取大量广告收入。

研究人员将此威胁检测为 Android/HiddenAds.BJL,并向谷歌报告了发现的应用程序,谷歌立即采取行动,这些应用程序不再在 Google Play 上可用。Android 用户受到Google Play Protect的保护,它可以警告用户 Android 设备上已识别的恶意应用程序。

04

黑客在 Telegram 上销售新的 Atomic macOS (AMOS) 窃取器

披露时间:2023年4月26日

情报来源:https://blog.cyble.com/2023/04/26/threat-actor-selling-new-atomic-macos-amos-stealer-on-telegram/

相关信息:

研究人员最近发现一个 Telegram 频道在宣传一种名为Atomic macOS Stealer (AMOS)的新型信息窃取恶意软件。该恶意软件专门针对 macOS 而设计,可以从受害者的机器上窃取敏感信息。

这个窃取器背后的 TA 不断改进这个恶意软件并添加新功能以使其更有效。4 月 25 日的 Telegram 帖子突出显示了该恶意软件的更新,展示了其最新功能。Atomic macOS Stealer 可以从受害者的机器上窃取各种类型的信息,包括钥匙串密码、完整的系统信息、桌面和文档文件夹中的文件,甚至是 macOS 密码。该窃取程序旨在针对多个浏览器,并可以提取自动填充、密码、cookie、钱包和信用卡信息。具体来说,AMOS 可以针对 Electrum、Binance、Exodus、Atomic 和 Coinomi 等加密钱包。TA 还提供额外的服务,例如用于管理受害者的 Web 面板、用于窃取种子和私钥的元掩码暴力破解、加密检查器和 dmg 安装程序,之后它通过 Telegram 共享日志。这些服务的价格为每月 1000 美元。

05

伊朗政府利用BouldSpy Android间谍软件监视少数民族

披露时间:2023年4月27日

情报来源:https://www.lookout.com/blog/iranian-spyware-bouldspy

相关信息:

研究人员发现了一种新的 Android 监控工具,并且有信心将其归功于伊朗伊斯兰共和国执法司令部 (FARAJA)。研究人员为配置该工具的命令和控制 (C2) 的“BoulderApplication”类命名为 BouldSpy,自 2020 年 3 月以来一直在跟踪该间谍软件。从 2023 年开始,该恶意软件引起了 Twitter 上安全研究人员的注意,并引起了威胁中的其他人的注意情报界将其描述为 Android 僵尸网络和勒索软件。虽然 BouldSpy 包含勒索软件代码,但经过评估发现它未被使用且无法正常运行,但可能表明攻击者正在进行开发或企图误导。

根据对间谍软件 C2 服务器泄露数据的分析,BouldSpy 已使 300 多人受害,其中包括伊朗库尔德人、俾路支人、阿塞拜疆人等少数民族,可能还有亚美尼亚基督教团体。证据表明,间谍软件可能还被用于打击和监控与武器、毒品和酒精有关的非法贩运活动。

恶意代码情报

01

BlackBit 勒索软件:来自 LokiLocker 的威胁

披露时间:2023年5月3日

情报来源:https://blog.cyble.com/2023/05/03/blackbit-ransomware-a-threat-from-the-shadows-of-lokilocker/

相关信息:

研究人员注意到勒索软件的一种此类变体 BlackBit。2022 年 9 月,首次发现 BlackBit 勒索软件。没有任何泄漏站点活动意味着勒索软件当前没有从受害者系统中提取数据。因此怀疑它可能仍处于运营的早期阶段。

AhnLab 最近发表了一篇文章,指出这种特定的勒索软件正在韩国传播。BlackBit Ransomware 是一种基于 RaaS 模型的 LokiLocker 勒索软件变体。BlackBit 的源代码表明勒索软件是 LokiLocker 的副本,并进行了一些外观上的更改,例如图标、名称、配色方案等。

BlackBit 勒索软件是一种复杂的变种,具有多种建立持久性、防御规避和损害恢复的能力。此外,它结合了三种不同的方法来向受害者提供支付信息。这些方法包括删除赎金票据、在受害者尝试打开加密文件时显示弹出窗口以及通过 mshta.exe 显示 HTA 页面。

02

攻击者生成macOS 恶意软件变体:Atomic Stealer

披露时间:2023年5月3日

情报来源:https://www.sentinelone.com/blog/atomic-stealer-threat-actor-spawns-second-variant-of-macos-malware-sold-on-telegram/

相关信息:

最近几周,犯罪软件论坛上出现了许多特定于 macOS 的信息窃取程序,包括Pureland、MacStealer和Amos Atomic Stealer。其中,Atomic Stealer 提供了迄今为止最完整的软件包,向网络犯罪分子承诺即使不是特别复杂的信息窃取程序也是功能齐全的。Atomic 可以获取帐户密码、浏览器数据、会话 cookie和加密钱包,在 Telegram 上宣传的版本中,威胁参与者可以通过从开发人员那里以每月 1000 美元的价格租用的 Web 界面来管理他们的活动。

然而,威胁者一直在忙于寻找其他方法来使用不同版本的 Atomic Stealer 来攻击 macOS 用户。这篇文章将仔细研究 Atomic Stealer 的工作原理,并描述之前未报道的第二个变体。此外研究人员还提供了一个全面的指标列表,以帮助威胁猎手和安全团队保护 macOS 端点。

03

PyPI 软件包分发中发现新的 KEKW 恶意软件变体

披露时间:2023年5月3日

情报来源:https://blog.cyble.com/2023/05/03/new-kekw-malware-variant-identified-in-pypi-package-distribution/

相关信息:

PyPI(Python 包索引)是一个广泛使用的 Python 编程语言软件包存储库,全球开发人员使用它来共享和下载 Python 代码。由于 PyPI 的广泛使用,它已成为旨在攻击开发人员或其项目的威胁参与者 (TA) 的理想目标。恶意包通常通过伪装成有用的软件或通过更改名称来模仿知名项目来上传。

最近,研究人员发现了多个恶意 Python .whl (Wheel) 文件,这些文件被发现正在分发名为“KEKW”的新恶意软件。KEKW 恶意软件可以从受感染的系统中窃取敏感信息,并执行可能导致劫持加密货币交易的限幅活动。

经过调查发现受审查的 Python 包不存在于 PyPI 存储库中,这表明 Python 安全团队已经删除了恶意包。此外,研究人员于 02-05-2023 与 Python 安全团队进行了核实,并确认他们在恶意包上传后的 48 小时内将其删除。

由于恶意包被迅速删除,因此无法确定下载它们的人数。

04

揭露新的信息窃取恶意软件 NodeStealer

披露时间:2023年5月3日

情报来源:https://engineering.fb.com/2023/05/03/security/malware-nodestealer-ducktail/

相关信息:

研究人员在 Meta 上发现了一种名为“NodeStealer”的新型信息窃取恶意软件,它允许威胁行为者窃取浏览器 cookie 以劫持平台上的帐户,以及 Gmail 和 Outlook 帐户。捕获包含有效用户会话令牌的 cookie 是一种在网络犯罪分子中越来越流行的策略,因为它允许他们劫持帐户而无需窃取凭据或与目标交互,同时还可以绕过双因素身份验证保护。

正如研究人员在文章中所解释的那样,它在其分发活动的早期发现了 NodeStealer,即在首次部署后仅两周。此后,该公司中断了运营,并帮助受影响的用户恢复了账户。

05

勒索软件分析与综述 ——UNIZA

披露时间:2023年4月27日

情报来源:https://www.fortinet.com/blog/threat-research/ransomware-roundup-uniza-coverage

相关信息:

研究人员 最近发现了一种名为 UNIZA 的新勒索软件变种。与其他勒索软件变体一样,它会加密受害者机器上的文件以试图勒索钱财。它使用命令提示符 (cmd.exe) 窗口显示其勒索消息,有趣的是,它不会附加其加密文件的文件名,这使得确定哪些文件受到影响变得更加困难。

目前尚无关于 UNIZA 勒索软件威胁参与者使用的感染媒介的信息,但是,可能的攻击媒介是通过电子邮件,因为许多勒索软件变体都是通过这种方式分发的。在进行这项研究时,没有迹象表明 UNIZA 勒索软件在广泛传播。

06

研究人员发现恶意软件LOBSHOT

披露时间:2023年4月25日

情报来源:https://www.elastic.co/cn/security-labs/elastic-security-labs-discovers-lobshot-malware

相关信息:

研究人员注意到今年早些时候恶意广告的采用率大幅上升。攻击者通过 Google Ads 使用精心设计的虚假网站方案推广他们的恶意软件,并在用户看来是合法安装程序的程序中嵌入后门程序。在这篇文章中,将重点介绍称之为 LOBSHOT 的恶意软件系列。

LOBSHOT 的核心功能之一是其 hVNC(隐藏虚拟网络计算)组件。这些类型的模块允许对机器进行直接和不可见的访问。此功能在绕过欺诈检测系统方面继续取得成功,并且经常作为插件融入许多流行的系列中。

在整个分析过程中,研究人员观察到已知属于TA505 的基础设施。TA505 是一个著名的网络犯罪组织,与 Dridex、Locky 和 Necurs 活动有关。Proofpoint 记录的一个加载程序,称为Get2,过去也与我们在 LOBSHOT 中观察到的相同域相关联。LOBSHOT 很有可能是 TA505 从 2022 年开始利用的一种新的恶意软件功能。

07

RTM Locker勒索软件瞄准Linux系统

披露时间:2023年4月26日

情报来源:https://www.uptycs.com/blog/rtm-locker-ransomware-as-a-service-raas-linux

相关信息:

研究人员近日在暗网中发现了一款新的针对Linux系统的勒索软件:RTM Locker,该勒索软件归属于一家知名的勒索软件即服务(RaaS)提供商“Read The Manual”(RTM)。RTM网络犯罪组织至少从2015年开始活跃,并以专门避开关键基础设施、执法部门和医院等引人注目的目标而闻名。这是该组织首次创建Linux类型的二进制文件。其中,RTM Locker勒索软件主要针对ESXi主机,包含两个ESXi命令,并且似乎基于Babuk勒索软件泄露的源代码。

Babuk勒索软件与RTM Locker勒索软件的显著相似之处在于:1)随机数生成方式;2)均会在Curve25519中使用ECDH进行非对称加密。不同之处则在于:Babuk使用sosemanuk算法进行非对称加密,而RTM Locker则使用ChaCha20算法进行对称加密。目前,研究人员表示RTM Locker勒索软件的初始攻击向量仍然未知,但其采用的非对称和对称加密结合算法使得受害者在没有攻击者的私钥情况下无法解密文件。

漏洞情报

01

Windows HTTP.sys 权限提升漏洞(CVE-2023-23410)通告

披露时间:2023年4月25日

情报来源:https://www.bitsight.com/blog/new-high-severity-vulnerability-cve-2023-29552-discovered-service-location-protocol-slp

相关信息:

Microsoft Windows HTTP 协议栈(HTTP.sys)是一个位于Windows操作系统中核心组件,常见于应用之间或设备之间通信,以及Internet Information Services (IIS)中。

近日,奇安信CERT监测到Windows HTTP.sys 权限提升漏洞(CVE-2023-23410)的细节和POC已在互联网上公开,由于HTTP.sys在拷贝ServiceName时存在整数溢出漏洞,攻击者可以构造恶意程序触发该漏洞,成功利用此漏洞可实现权限提升或拒绝服务。目前,奇安信CERT已成功复现此漏洞。鉴于此漏洞影响较大,建议客户尽快做好自查及防护。

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh