APT攻击Educated Manticore组织使用PowerLess后门针对以色列开展攻击新APT组织APT-LY-1007针对俄罗斯军队开展攻击APT组织Tomiris详情披露盲眼鹰组织针对哥伦 2023-4-28 09:2:33 Author: 白泽安全实验室(查看原文) 阅读量:27 收藏

APT攻击

攻击活动

数据泄露

恶意软件

勒索软件

APT攻击

Educated Manticore组织使用PowerLess后门针对以色列开展攻击

近日,Checkpoint的研究人员披露了一个与Phosphorus组织存在大量重叠的新的活动集群——Educated Manticore,针对以色列开展了新一波网络钓鱼攻击活动。该活动旨在部署名为PowerLess的后门更新版本。Phosphorus组织至少从2011年便开始活跃,经常通过利用伪造的社交媒体角色、鱼叉式网络钓鱼技术和暴露在互联网上的应用程序中的N-day漏洞来获取初始访问权限以投放各种有效载荷。研究人员表示,Educated Manticore的相关攻击活动始于一个ISO磁盘镜像文件,攻击者利用以伊拉克为主题的诱饵放置了一个自定义的内存下载程序,进而最终启动了PowerLess后门植入程序。其中,PowerLess后门于2022年2月首次被发现,具有从网络浏览器和Telegram等应用程序窃取数据、截屏、录制音频和记录击键的功能。PowerLess的最新版本支持更广泛的命令集,并且利用了以混合模式程序集创建的.NET二进制文件,使得对其进行逆向分析变得更加困难。攻击链图如下图所示。

来源:

https://research.checkpoint.com/2023/educated-manticore-iran-aligned-threat-actor-targeting-israel-via-improved-arsenal-of-tools/

新APT组织APT-LY-1007针对俄罗斯军队开展攻击

近日,安恒信息的研究人员观察到了一起针对俄罗斯军事部队的攻击活动,经过研究人员溯源分析发现,该活动由一个此前未被披露的新APT组织“APT-LY-1007”发起。该组织的攻击样本最早活跃于2022年8月,攻击目标除了俄罗斯国防部之外,还包括俄罗斯铁路部门。在本次攻击活动中,攻击者首先使用了俄罗斯联邦武装部队电子部队的专业假期——“电子战专家日”、“推迟征召俄罗斯联邦武装部队的命令”、 “俄罗斯铁路股份公司免除义务征召通知”等主题的诱饵文档以诱导受害者去点击运行。一旦诱饵文档成功运行,诱饵文档便会通过远程模板注入并执行恶意宏代码,宏代码接着再通过JS代码释放后续的Cyrillic RAT远控木马。其中,Cyrillic RAT木马使用了自定义加密算法,并具有反沙箱、反分析的特性,且该木马中日志打印功能的代码页被攻击者设置为东欧地区字符集。基于以上攻击特点,研究人员就目前推测,APT-LY-1007组织诞生于俄乌网络战时期,主要攻击目的为窃取俄罗斯军事机密,且在半年时间内对攻击武器进行了升级。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/bOJ88Zzk27ZaHShlYUCYgA

APT组织Tomiris详情披露

近日,Kaspersky的研究人员披露了一个专注于在中亚地区进行情报收集活动的APT组织——Tomiris。该组织于2021年9月首次被发现,疑似来源于俄罗斯,主要针对独联体国家政府和外交实体。经研究人员的调查分析,Tomiris组织初始接入策略多种各样:包括带有恶意内容(如受密码保护的压缩文档、恶意文档、武器化的LNK文件等)的鱼叉式网络钓鱼电子邮件、DNS劫持、漏洞利用(尤其是ProxyLogon)等。同时,Tomiris还利用了基于多种语言编码的可快速开发的大量恶意软件,但主要分为以下三类:1)用于部署后门或额外工具的恶意软件下载程序(如Telemiris);2)用于进行侦察、命令执行、文件下载和上传操作的后门(如JLORAT);3)用于爬取受害者文件信息的窃取程序(如Roopy、JLOGRAB)。此外,Kaspersky表示Tomiris疑似与Turla组织存在关联或两者有合作开展恶意活动的意图,其原因是Turla与Tomiris共享工具(KopiLuwak)和战术,或两者依赖于同一家工具供应商。Tomiris工具之间的关系如下图所示。

来源:

https://securelist.com/tomiris-called-they-want-their-turla-malware-back/109552/

盲眼鹰组织针对哥伦比亚政府开展网络钓鱼活动

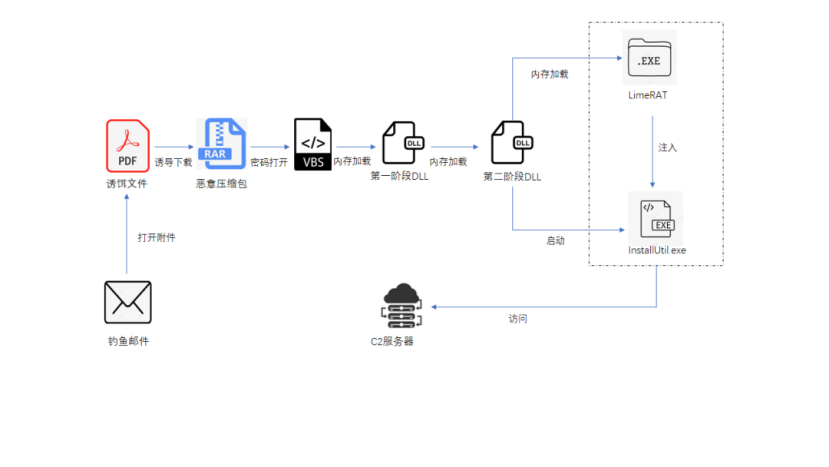

近期,360的研究人员捕获到了盲眼鹰(又名APT-C-36)组织针对哥伦比亚的政府机构及实体公司开展了网络钓鱼活动。该组织一如既往地采用鱼叉式钓鱼攻击策略,以PDF文件作为入口点,并通过将来源伪装成哥伦比亚海关局、援助局、国家司法部门等政府部门,诱导受害者点击并下载含有恶意样本的RAR压缩包文件。其中,压缩包文件名称、诱饵文档名称、伪装信息都是西班牙语(哥伦比亚官方语言),压缩包文件解压后则是伪装成PDF文件图标的VBS脚本。一旦用户点击执行,便将开启一段复杂多阶段的无文件攻击链。即恶意脚本首先会内存加载远端下载的第一阶段DLL,该DLL继续内存加载第二阶段DLL。为了隐藏最终恶意代码,第二阶段DLL还会将下载的LimeRAT木马注入到傀儡进程InstallUtil.exe中执行。最后,加载的木马程序与C2服务器建立通信,以实现窃密功能。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/agvWfF-UBTbTevUSm2yspw

披露Donot的样本

近日,研究人员披露了Donot组织的恶意样本,IOC信息如下所示。

Filename:Sudan.doc、QXjJkrNSkqeu.dll、windn342p.dll

MD5:83326fd46b43499a42c095e6a8752eff、9d91afded722aca329e62b4ad6af10b0、4e00dd4a2097a62d3adae924e84b91b5

URL:http://hovaupdates.buzz/9MBOzdRlUhSvqLmN/b4MjHpJj3H2wBmWaJg5XGHC9FRQbU4lMQ3i55kDNyYU1NhQr.ico|.mp3|.mp4|.png

来源:

https://twitter.com/stopmalvertisin/status/1649447996864749569

攻击活动

欧洲空中航行安全组织遭到Killnet团伙的DDoS攻击

近日,据媒体报道,欧洲空中交通管制部门Eurocontrol遭到Killnet的大规模DDoS攻击。Eurocontrol称,其网站自4月19日以来一直遭到攻击。攻击导致网站和网络可用性中断,但是没有影响欧洲航空的正常运行。据Eurocontrol某官员透露,黑客无法访问航空安全系统,因为这些系统是物理隔离的。Killnet曾通过其Telegram呼吁针对Eurocontrol的行动,称“从今天开始,将举行一场针对Eurocontrol的马拉松,持续100小时”。目前为止,Eurocontrol的发言人没有透露哪些系统受到影响、预计完全恢复时间以及Killnet是否对此次DDoS攻击负责等问题。

来源:

https://www.theregister.com/2023/04/22/eurocontrol_russia_attack/

数据泄露

印度ICICI银行因系统配置错误泄露数百万条客户信息

近期,据媒体报道,印度ICICI银行泄露了数百万条客户信息。2月1日,研究人员发现了一个配置错误的Digital Ocean存储桶,其中包含超过360万个ICICI银行的文件,涉及银行及其客户的敏感数据。据研究人员查看,泄露信息包括客户的银行账户信息、信用卡号、护照、身份证和印度纳税人识别号等,此外,银行的对账单和KYC表格,以及银行员工和求职者的简历也被泄露。截至3月30日,该存储桶已被保护起来。

来源:

https://securityaffairs.com/145094/uncategorized/icici-bank-data-leak.html

恶意软件

Fortinet发布关于恶意软件EvilExtractor的分析报告

近日,Fortinet发布了关于恶意软件EvilExtractor的分析报告。该工具由Kodex公司开发,声称是一款教育工具。以每月59美元的价格出售,具有七个攻击模块,包括勒索软件、凭据窃取和Windows Defender绕过等。但研究表明,黑客正在积极地将其用作针对Windows 系统的信息窃取工具。与EvilExtractor相关的攻击活动于今年3月显著增加,并通过伪装成账户确认请求的钓鱼邮件进行分发,大多数被攻击目标位于欧洲和美国。

来源:

https://www.fortinet.com/blog/threat-research/evil-extractor-all-in-one-stealer

JFrog发布关于恶意软件WhiteSnake的分析报告

近日,JFrog的研究人员发布了针对Python开发人员的恶意软件WhiteSnake的分析报告。报告中,研究人员在PyPI存储库中发现了一个用C#开发的新恶意软件payload。通过检测确定了22个包含相同payload的恶意包,同时针对Windows和Linux系统。其中,针对Windows的payload被研究人员确定为WhiteSnake恶意软件的变体,具有反虚拟机机制,同时使用Tor协议与C2服务器通信,并且能够从受害目标窃取信息并执行命令。而Linux版本的payload则是一个简单的Python脚本,只专注于信息窃取。

来源:

https://jfrog.com/blog/new-malware-targets-python-developers-uses-tor-for-c2-communication/

勒索软件

加拿大Yellow Pages遭到Black Basta的勒索攻击

近日,据媒体报道,加拿大目录出版商Yellow Pages Group透露其遭到了网络攻击。勒索软件团伙Black Basta声称为此次攻击负责,并公开了包含身份证件、税务文件和买卖协议等信息的文件样本。根据泄露文件的日期可以确定,攻击似乎发生在3月15日或之后。该公司已经对此事展开调查,发现与员工数据和商业客户的相关信息泄露。该公司现已通知了受影响的个人,并表示目前为止,基本上已经恢复了所有的服务。

来源:

https://www.bleepingcomputer.com/news/security/yellow-pages-canada-confirms-cyber-attack-as-black-basta-leaks-data/

往期推荐

Mint Sandstorm组织针对美国关键基础设施开展攻击——每周威胁情报动态第124期(04.14-04.20)

MuddyWater和DEV-1084合作在勒索软件活动幌子下实施破坏性攻击——每周威胁情报动态第123期(4.7-4.13)

如有侵权请联系:admin#unsafe.sh