【安全资讯】阿里云数据库曝出两个严重漏洞,安全团队要警惕此类风险!

点击上方蓝字关注我们!美国云安全公司Wiz发现一组阿里云数据库漏洞,可用于突破租户隔离保护机制,访问其他客户的敏感数据。注:本文报道的漏洞已得到修复或缓解。阿里云数据库ApsaraDB RDS for 2023-4-21 20:30:33 Author: 嘉诚安全(查看原文) 阅读量:41 收藏

点击上方蓝字关注我们!美国云安全公司Wiz发现一组阿里云数据库漏洞,可用于突破租户隔离保护机制,访问其他客户的敏感数据。注:本文报道的漏洞已得到修复或缓解。阿里云数据库ApsaraDB RDS for 2023-4-21 20:30:33 Author: 嘉诚安全(查看原文) 阅读量:41 收藏

点击上方蓝字关注我们!

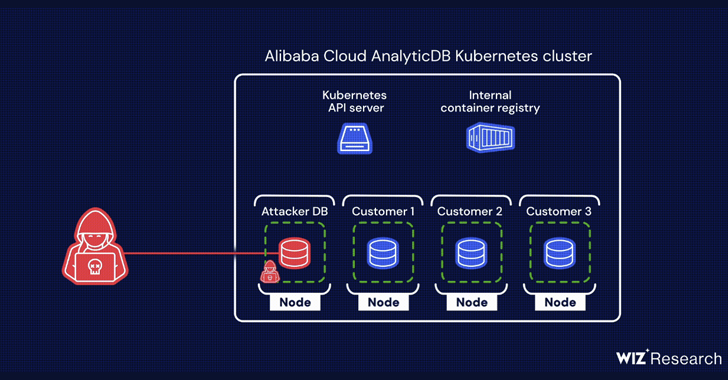

美国云安全公司Wiz发现一组阿里云数据库漏洞,可用于突破租户隔离保护机制,访问其他客户的敏感数据。

攻击者利用漏洞可访问其它用户数据

每个安全团队都应该意识到的两个关键风险

参考资料:

https://thehackernews.com/2023/04/two-critical-flaws-found-in-alibaba.html

https://www.wiz.io/blog

文章来源: http://mp.weixin.qq.com/s?__biz=MzU4NjY4MDAyNQ==&mid=2247491090&idx=1&sn=9b239dbcbcdf4d073d7ca3ee609d6624&chksm=fdf6cda4ca8144b203127e5a329d55917402f9240a691327c5fdf303bb94e3267481bd1ab908#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh