全球APT威胁2022年度报告:企业必备的安全指南

2022年·APT活动分析报告The APT activity analysis report in 20222022 年是国际局势趋向紧张的一年,特别是俄乌战争对全球政治和经济走向造成了深远影响, 2023-4-20 17:42:51 Author: 微步在线研究响应中心(查看原文) 阅读量:27 收藏

2022年·APT活动分析报告The APT activity analysis report in 20222022 年是国际局势趋向紧张的一年,特别是俄乌战争对全球政治和经济走向造成了深远影响, 2023-4-20 17:42:51 Author: 微步在线研究响应中心(查看原文) 阅读量:27 收藏

2022年·APT活动分析报告

The APT activity analysis report in 2022

海莲花:

微步情报局监测到疑似东南亚背景海莲花对国内的攻击活动高度活跃,研究人员通过资产同源、主动探测和样本狩猎等方式,掌握了海莲花组织的上百个 IP 资产,这些 IP 地址对应机器已经被海莲花组织的攻击者攻陷,并被用作攻击跳板或流量代理设备,失陷的主机类型包括 Windows 和 Linux 系统,以及许多 IoT 设备,如 * 捷网关、*igor、 *raytek、*vtech 和 * 星路由器。(注:为防止对部分品牌造成损害,在此处出现的品牌名称已经脱敏。)

蔓灵花、白象、绿斑.........其他组织:在今年发现的 APT 攻击活动中,除上述较为频繁的组织外,还有一些针对性更强的低频 APT 攻击活动。这些攻击活 动部分归属有些是已知 APT 组织例如 “伪猎者”,也有些未知 APT 组织例如“礼物陷阱”。

伪猎者 APT 组织于 2021 年由国内安全厂商披露,据悉,其最早攻击时间可以追溯到 2018 年,历史攻击目标为包 含中国在内的人力资源和贸易相关机构。该组织从 2021 年 12 月份至今依然活跃,在今年上半年中,我们通过 APT 狩猎系统高危样本流程,捕获到该组织对韩国境内目标发起定向攻击活动样本,分别为 2022 年 2 月上旬针对 2022 平昌和平论坛相关人士的攻击和 2022 年 6 月中旬对 BernhardSeliger 博士的定向攻击。均为鱼叉邮件类型的攻击。从下载落地的压缩文件开始,落地载荷可分为三部分:具备恶意下载的 Lnk 文件,具备文件信息收集以及下载执行 的下载器木马(mssysmon.db),具备文件窃密、插件加载、shell 功能的远控木马(TaskControler.dll)。本次 样本与之前发现伪猎者攻击事件中落地载荷执行流程基本一致,第三阶段组件 TaskControler.dll 与历史事件具有相 同导出函数、代码行为和通信过程基本一致。

更多典型攻击团伙内容需查看完整版本报告。3、典型攻击事件:

俄乌战争 Lazarus 利用 IDA 投毒事件 Lapsus$ 入侵十余家大型企事业机构

更多细节内容需查看完整版本报告。

4、团伙详情:

南亚:

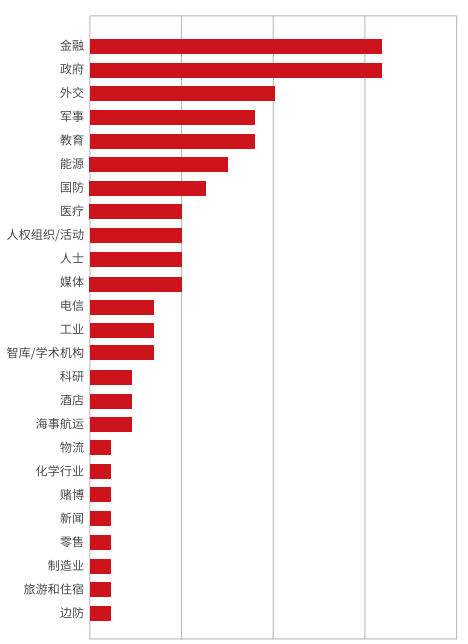

2022年,在地缘、政治等多重因素影响下,南亚黑客组织可谓异常活跃,针对周边国家

的攻击活动频繁,包括中国、巴基斯坦、斯里兰卡、孟加拉国、尼泊尔、等邻国,攻

击目标涵盖各国的政府、军队、医疗、航天、高校、科研等多行业。

南亚攻击事件:

东南亚、东亚、东欧、中东地区更多团伙内容需查看完整版本报告。完整版报告目录一览:

扫我下载报告 扫我关注公众号

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247501386&idx=1&sn=6a21314cfe73d0cd699812b4d7f0001e&chksm=cfcaa55ef8bd2c48f2ebffecfc8d95545b72d3d89bb64b181efac61e98de7559b662ac27898b#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh