针对加密货币公司的大规模 3CX 供应链攻击

![]() Tag:加密货币,供应链攻击

Tag:加密货币,供应链攻击

事件概述:

来源:

https://www.sentinelone.com/blog/smoothoperator-ongoing-campaign-trojanizes-3cx-software-in-software-supply-chain-attack/

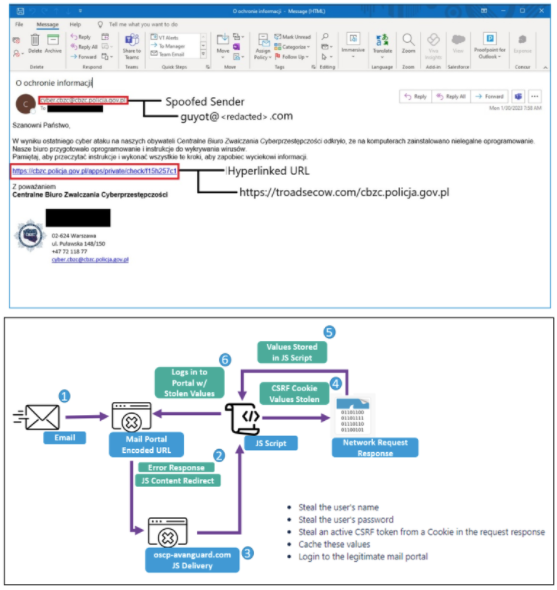

Winter Vivern 利用 Zimbra 漏洞瞄准北约军政和外交机构,展开攻击

![]() Tag:政府、军队、外交、漏洞

Tag:政府、军队、外交、漏洞

来源:

https://www.proofpoint.com/us/blog/threat-insight/exploitation-dish-best-served-cold-winter-vivern-uses-known-zimbra-vulnerability

Dragos:欧洲风电行业的工业系统面临的网络风险及安全措施

![]() Tag:风电行业,网络安全

Tag:风电行业,网络安全

创建一个特定于 ICS 的事件响应计划,其中包括正确的联系点和特定地点特定场景的可靠后续步骤。 建议构建可防御的架构,例如移除无关的 OT 网络接入点,在 IT/OT 接口点保持强大的策略控制,并缓解高风险漏洞。 提高知名度并进行监测,维护资产清单,针对这些资产映射漏洞并主动监控潜在威胁的流量。 安全的远程访问对于风电场至关重要,建议实施多因素身份验证 (MFA) 以添加额外的安全层。 建议管理和修补漏洞。了解漏洞并制定管理计划是防御架构的关键组成部分,有效的漏洞管理计划需要及时了解适用于环境的关键漏洞,提供正确的信息和风险评估。

来源:

https://www.dragos.com/blog/assessing-industrial-cyber-risk-to-the-european-wind-industry/

ProPump and Controls 公司 Osprey 泵控制系统被曝存在多个漏洞

![]() Tag:Osprey 泵,漏洞

Tag:Osprey 泵,漏洞

CVE-2023-28395:Osprey 泵控制器中的弱会话令牌生成算法存在漏洞,攻击者可以利用此漏洞绕过身份验证和授权,并预测会话ID以劫持会话获取未授权访问; CVE-2023-28375:未经身份验证的文件泄露可能会导致 Osprey 泵控制器泄露任意文件和敏感系统信息; CVE-2023-28654:Osprey 泵控制器的 Web 管理界面配置存在硬编码密码的隐藏管理帐户,攻击者可以完全访问该帐户但无法更改其密码; CVE-2023-27886和CVE-2023-27394:Osprey 泵控制器中的漏洞可能会导致未经身份验证的操作系统命令注入,攻击者可以通过HTTP POST或GET参数注入和执行任意 shell 命令; CVE-2023-28648:Osprey 泵控制器的 GET 参数未经适当过滤,攻击者可以利用此漏洞在用户的浏览器会话上下文中执行攻击; CVE-2023-28398:Osprey 泵控制器中的备用路径或通道存在漏洞,攻击者可以通过此路径或通道创建帐户并绕过身份验证来访问系统; CVE-2023-28718:Osprey 泵控制器中存在的漏洞允许未经验证的用户通过 HTTP 请求执行操作,并可能导致未经授权的个人以管理权限执行操作。

来源:

https://www.cisa.gov/news-events/ics-advisories/icsa-23-082-06

僵尸网络利用 Realtek 和 Cacti 漏洞传播恶意软件

![]() Tag:僵尸网络,漏洞,恶意软件

Tag:僵尸网络,漏洞,恶意软件

来源:

https://www.bleepingcomputer.com/news/security/realtek-and-cacti-flaws-now-actively-exploited-by-malware-botnets/

Mantis 组织利用 Micropsia 和 Arid Gopher 新变种针对巴勒斯坦目标展开攻击

![]() Tag:Mantis,Micropsia , Arid Gopher,巴勒斯坦

Tag:Mantis,Micropsia , Arid Gopher,巴勒斯坦

来源:

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/mantis-palestinian-attacks

惠普宣布将在90天内修补打印机固件漏洞

![]() Tag:打印机,漏洞

Tag:打印机,漏洞

https://www.bleepingcomputer.com/news/security/hp-to-patch-critical-bug-in-laserjet-printers-within-90-days/

2023年3月30日

未打补丁的 IBM 文件传输软件成勒索软件攻击目标

外媒称随着使用勒索软件的攻击者继续发起攻击尝试,有关未打补丁的 IBM 构建的企业文件传输软件的用户面临的风险的新警告正在响起。攻击者可以利用IBM构建的企业文件传输软件漏洞(CVE-2022-47986)回避身份验证并远程执行代码。BuhtiRansom 和 IceFire 勒索软件组织都已经利用了该漏洞对易受攻击的服务器进行加密勒索。尽管 IBM 在2022年12月8日修补了该漏洞,但仍有许多用户没有打补丁,因此他们仍然面临着风险。由于该漏洞允许远程攻击者执行任意代码,因此越来越多的勒索软件组织可能会针对未打补丁的IBM文件传输软件进行攻击,建议及时修复设备漏洞。

来源:

https://www.govinfosecurity.com/ransomware-groups-hit-unpatched-ibm-file-transfer-software-a-21569

未打补丁的 IBM 文件传输软件成勒索软件攻击目标

外媒称随着使用勒索软件的攻击者继续发起攻击尝试,有关未打补丁的 IBM 构建的企业文件传输软件的用户面临的风险的新警告正在响起。攻击者可以利用IBM构建的企业文件传输软件漏洞(CVE-2022-47986)回避身份验证并远程执行代码。BuhtiRansom 和 IceFire 勒索软件组织都已经利用了该漏洞对易受攻击的服务器进行加密勒索。尽管 IBM 在2022年12月8日修补了该漏洞,但仍有许多用户没有打补丁,因此他们仍然面临着风险。由于该漏洞允许远程攻击者执行任意代码,因此越来越多的勒索软件组织可能会针对未打补丁的IBM文件传输软件进行攻击,建议及时修复设备漏洞。

来源:

https://www.govinfosecurity.com/ransomware-groups-hit-unpatched-ibm-file-transfer-software-a-21569

未打补丁的 IBM 文件传输软件成勒索软件攻击目标

外媒称随着使用勒索软件的攻击者继续发起攻击尝试,有关未打补丁的 IBM 构建的企业文件传输软件的用户面临的风险的新警告正在响起。攻击者可以利用IBM构建的企业文件传输软件漏洞(CVE-2022-47986)回避身份验证并远程执行代码。BuhtiRansom 和 IceFire 勒索软件组织都已经利用了该漏洞对易受攻击的服务器进行加密勒索。尽管 IBM 在2022年12月8日修补了该漏洞,但仍有许多用户没有打补丁,因此他们仍然面临着风险。由于该漏洞允许远程攻击者执行任意代码,因此越来越多的勒索软件组织可能会针对未打补丁的IBM文件传输软件进行攻击,建议及时修复设备漏洞。

来源:

https://www.govinfosecurity.com/ransomware-groups-hit-unpatched-ibm-file-transfer-software-a-21569

2023年4月5日

YouTube 上出现新型网络钓鱼诈骗!

4月5日,YouTube 披露了有关网络钓鱼诈骗的详细信息,试图欺骗用户提供个人信息或密码。钓鱼邮件利用 YouTube 平台的共享系统发送,邮件内容包含一个 Google Drive 链接和密码,以及一条消息告知用户 YouTube 的新货币化政策和新规则。为了营造紧迫感,用户被告知他们只有 7 天的时间来审查和回复,否则他们的 YouTube 访问将受到限制。为了避免成为YouTube 新型网络钓鱼诈骗的受害者,建议用户保持警惕,避免回复未知发件人发送的消息,即使是从公司的官方电子邮件地址发送的电子邮件也要仔细查看,并启用双因素身份验证。

来源:

https://www.hackread.com/youtube-phishing-scam-authentic-email-address/

YouTube 上出现新型网络钓鱼诈骗!

4月5日,YouTube 披露了有关网络钓鱼诈骗的详细信息,试图欺骗用户提供个人信息或密码。钓鱼邮件利用 YouTube 平台的共享系统发送,邮件内容包含一个 Google Drive 链接和密码,以及一条消息告知用户 YouTube 的新货币化政策和新规则。为了营造紧迫感,用户被告知他们只有 7 天的时间来审查和回复,否则他们的 YouTube 访问将受到限制。为了避免成为YouTube 新型网络钓鱼诈骗的受害者,建议用户保持警惕,避免回复未知发件人发送的消息,即使是从公司的官方电子邮件地址发送的电子邮件也要仔细查看,并启用双因素身份验证。

来源:

https://www.hackread.com/youtube-phishing-scam-authentic-email-address/

YouTube 上出现新型网络钓鱼诈骗!

4月5日,YouTube 披露了有关网络钓鱼诈骗的详细信息,试图欺骗用户提供个人信息或密码。钓鱼邮件利用 YouTube 平台的共享系统发送,邮件内容包含一个 Google Drive 链接和密码,以及一条消息告知用户 YouTube 的新货币化政策和新规则。为了营造紧迫感,用户被告知他们只有 7 天的时间来审查和回复,否则他们的 YouTube 访问将受到限制。为了避免成为YouTube 新型网络钓鱼诈骗的受害者,建议用户保持警惕,避免回复未知发件人发送的消息,即使是从公司的官方电子邮件地址发送的电子邮件也要仔细查看,并启用双因素身份验证。

来源:

https://www.hackread.com/youtube-phishing-scam-authentic-email-address/

YouTube 上出现新型网络钓鱼诈骗!

4月5日,YouTube 披露了有关网络钓鱼诈骗的详细信息,试图欺骗用户提供个人信息或密码。钓鱼邮件利用 YouTube 平台的共享系统发送,邮件内容包含一个 Google Drive 链接和密码,以及一条消息告知用户 YouTube 的新货币化政策和新规则。为了营造紧迫感,用户被告知他们只有 7 天的时间来审查和回复,否则他们的 YouTube 访问将受到限制。为了避免成为YouTube 新型网络钓鱼诈骗的受害者,建议用户保持警惕,避免回复未知发件人发送的消息,即使是从公司的官方电子邮件地址发送的电子邮件也要仔细查看,并启用双因素身份验证。

来源:

https://www.hackread.com/youtube-phishing-scam-authentic-email-address/