00 背景临近新年,和以往一样早上到公司打开邮件来回翻翻,突然发现邮箱内有一封钓鱼邮件,想想闲来无事就对该邮件进行了分析,找找黑客还有没有其他钓鱼资产。这是一封关于修改密码的邮件,正文中附有钓鱼网站链 2023-3-22 17:39:5 Author: 微步在线研究响应中心(查看原文) 阅读量:31 收藏

00 背景

临近新年,和以往一样早上到公司打开邮件来回翻翻,突然发现邮箱内有一封钓鱼邮件,想想闲来无事就对该邮件进行了分析,找找黑客还有没有其他钓鱼资产。

去掉参数w,即访问http://exrnailqq.com/,为coremail邮箱仿冒界面。因此判断黑客通过w参数来控制钓鱼页面内容。

本文将从钓鱼网站制作、钓鱼网站特征分析、钓鱼网站拓线三个维度展开聊聊。

01 网站克隆

钓鱼网站本质上就是克隆了正常网站源码,将其部署在黑客服务器以此迷惑用户,进而获取用户输入信息。下面介绍两种常用的搭建克隆网站的思路。

1、Httrack搭建钓鱼网站

(1)安装

直接通过源码编译下安装:

git clone https://github.com/xroche/httrack.git --recurse

cd httrack

./configure --prefix=$HOME/usr && make -j8 && make install

或者通过命令行直接下载使用

apt install httrack

(2)使用

执行httrack命令后,输入项目名称、钓鱼网站本地存放路径(默认为 /root/website)和要克隆的目标站URL地址,接下来一般选择 Mirror Web Site(s) with Wizard(具有递归层级的镜像网站),即输入:2;然后一直回车下去直到网站克隆完成为止。

对比正常网站源码和克隆网站源码发现,克隆网站的源码中包含字符串"HTTrack Website Copier/3.x",故该字符串可以作为识别使用httrack克隆网站的特征。

在X情报社区中具此特征搜索,发现有5W余条钓鱼网站。

接下来输入克隆网址和部署钓鱼网站服务器的IP/域名、端口信息,注意端口不要冲突,并把键盘记录打开。

点击"克隆",然后访问配置好的钓鱼网站地址即可,如下钓鱼页面和原始网页一摸一样。

对比正常网站源码和克隆网站源码发现,克隆源码首先在开头引入了baes标签,用于加载原始网站的内容,故可以利用base标签和网页中其他内容作为识别使用该工具克隆网站的特征。

图:微步内部平台-微图

根据返回的结果进行对比,判断base标签的href内容和url是否一致,如果不一致,说明就是钓鱼网站。

02 钓鱼网站拓线

上一节了解了钓鱼网站制作以及如何识别钓鱼网站,接下来聊聊对已知钓鱼网站进行拓线分析进而发现更多钓鱼资产。

拓线资产最简单的方法是根据钓鱼网站具有唯一性的特征在空间测绘中检索,在进行特征选择的时候一定要注意该特征要具有唯一性,否则返回的结果会存在垃圾数据。还有就是结合域名本身的特征进行拓线分析,下面具体展开聊聊,各位看官轻喷。

1、源码特征

首先拿正常的coremail首页源码和钓鱼页面源码进行对比。发现了两个不一样的地方

(1)开头加载了sohu的链接:

<script src="http://pv.sohu.com/cityjson?ie=utf-8">\</script>

(2)页面结束自定义了接收用户输入的代码

结合这两个特征,可以在空间测绘中使用如下语法进行检索:

body="ajax.php" && body="pv.sohu.com" && body="submitData"

如上测绘中返回了8条数据,通过查看网页源码,可以确定都为钓鱼网站,故该语法可以作为识别此类钓鱼的特征。

2、IP及端口特征

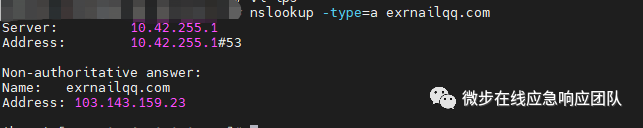

有规模的钓鱼组织往往都是工具化部署钓鱼网站,其各个钓鱼服务器上部署的业务具有一定的相似性,具体思路可以尝试分析。钓鱼邮件中的域名exrnailqq.com当前解析IP为103.143.159.23

在测绘返回结果中额外发现了两条独立IP103.143.159.34、103.143.159.13。对这三个IP进行全端口扫描,发现开放的端口和端口部署的业务都一样,21/ftp、22/ssh、80/http、888/http、1322/http。

其中80端口部署的是钓鱼页面,1322端口是宝塔面板

结合以上信息,这些IP分布在103.143.159.0/24这个c段,且1322端口对外开放,尝试扫描这个C段的1322端口,未发现额外钓鱼IP。

3、域名特征

域名拓线一般是根据域名注册邮箱和域名解析IP拓展分析,这里简单聊下,利用X情报社区获取到钓鱼域名exrnailqq.com的注册时间是2022-12-27,过期时间是2023-12-27,域名的时效是一年时间。Whois注册信息使用了隐私保护,域名服务商是DNSPod。

该域名本身没啥可以进一步拓线的思路,转向IP看看了。103.143.159.23关联的根域名有ansteei.com.cn、admin-qidian-qq.com、icorernail.net,从反查域名来看黑客之前还对高校做过定向钓鱼。

其中ansteei.com.cn的注册邮箱是[email protected],该邮箱还注册16个域名,注册时间都是在2022年12月,域名有效期也是一年。

小结

通过以上分析,黑客在2022年12月份和2023年1月份集中注册了一批域名用做钓鱼使用,钓鱼的目标有高校、政府和企业单位,属于是有一定规模的钓鱼组织,感兴趣的同学可以尝试拓线下其他钓鱼资产。

IOC

ansteei.com.cn

appweixie.cn

exmaila-qq.cn

icxztz.cn

mgqusoirnvmdlejruepwuqndvbc.cn

miehhhaqa.cn

ooshhyawd.cn

suhqwdhbaq.cn

tmnvfgeow.cn

torjerggdewty.cn

vixxytplks.cn

vixxytplks.net.cn

weichanapp.cn

weishab.cn

weixincorn.cn

xxyyttyry.cn

exrnailqq.com

103.143.159.23

103.143.159.34

103.143.159.13

如有侵权请联系:admin#unsafe.sh