已复现!Apache Dubbo 反序列化远程代码执行漏洞

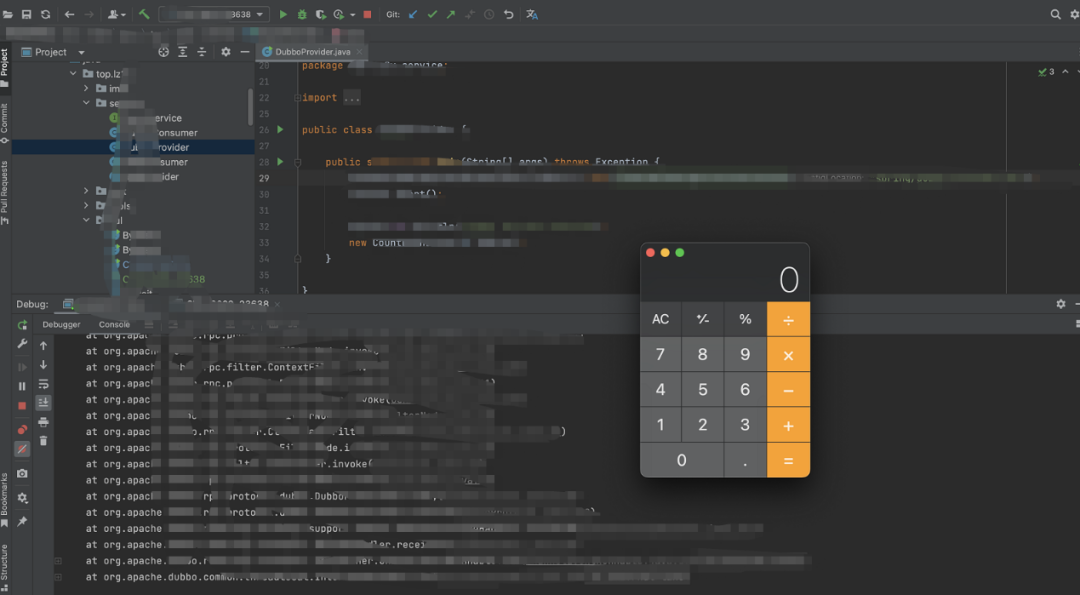

01 漏洞概况 近日,微步在线漏洞团队监测到 Apache Dubbo 反序列化远程代码执行的漏洞情报,攻击者利用反序列化漏洞构造恶意数据包造成远程代码执行,导致系统被攻击与控制。Apache Dub 2023-3-10 21:58:2 Author: 微步在线研究响应中心(查看原文) 阅读量:60 收藏

01 漏洞概况 近日,微步在线漏洞团队监测到 Apache Dubbo 反序列化远程代码执行的漏洞情报,攻击者利用反序列化漏洞构造恶意数据包造成远程代码执行,导致系统被攻击与控制。Apache Dub 2023-3-10 21:58:2 Author: 微步在线研究响应中心(查看原文) 阅读量:60 收藏

01 漏洞概况

自查检测:

此次受影响版本如下:

Apache Dubbo | 是否受影响 |

2.7.x<=version<= 2.7.21 | 是 |

3.0.x<=version<= 3.0.13 | 是 |

3.1.x<=version<= 3.1.5 | 是 |

02 漏洞评估

交互要求:0-click

漏洞危害:高危、代码执行

影响范围:Apache Dubbo

03 修复方案

下载地址:

https://github.com/apache/dubbo/releases

参考链接:

https://lists.apache.org/thread/8h6zscfzj482z512d2v5ft63hdhzm0cb

2. 流量侧检测排查

微步在线威胁感知平台TDP已支持检测该漏洞:

3. 受影响资产排查

微步在线攻击面管理平台OneRisk可以检出该漏洞:

微步在线OneCare安 全 服 务 已 支 持 该 漏 洞 的 风 险 排 查 和 处 置:

https://www.threatbook.cn/next/onecare

04 时间线

2023.03.08 获取该漏洞相关情报

2023.03.09 漏洞分析与研究

2023.03.09 TDP支持检测

2023.03.09 OneRisk支持检测

2023.03.10 微步发布报告

04 时间线

2023.03.08 获取该漏洞相关情报

2023.03.09 漏洞分析与研究

2023.03.09 TDP支持检测

2023.03.09 OneRisk支持检测

2023.03.10 微步发布报告

04 时间线

2023.03.08 获取该漏洞相关情报

2023.03.09 漏洞分析与研究

2023.03.09 TDP支持检测

2023.03.09 OneRisk支持检测

2023.03.10 微步发布报告

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247500288&idx=1&sn=022abd4c1338745318b39a7bd518c7fc&chksm=cfcaa114f8bd2802cf6460b46f9a699519cab2779c245d2d27f354a354bdcc6b6d194d494387#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh