【复现】Apache Dubbo 反序列化远程代码执行漏洞(CVE-2023-23638)风险通告

-赛博昆仑漏洞安全通告-Apache Dubbo 反序列化远程代码执行漏洞(CVE-2023-23638)风险通告漏洞描述Apache Dubbo是一款高性能的 Java RPC 框架。其前身是阿里巴 2023-3-9 17:25:8 Author: 赛博昆仑CERT(查看原文) 阅读量:856 收藏

-赛博昆仑漏洞安全通告-Apache Dubbo 反序列化远程代码执行漏洞(CVE-2023-23638)风险通告漏洞描述Apache Dubbo是一款高性能的 Java RPC 框架。其前身是阿里巴 2023-3-9 17:25:8 Author: 赛博昆仑CERT(查看原文) 阅读量:856 收藏

-赛博昆仑漏洞安全通告-

漏洞描述

Apache Dubbo是一款高性能的 Java RPC 框架。其前身是阿里巴巴公司开源的、轻量级的开源 Java RPC 框架,可以和Spring 框架无缝集成, 2018 年阿里巴巴把这个框架捐献给了 apache 基金会。

近日,赛博昆仑监测到Apache Dubbo 反序列化远程代码执行的漏洞情报,未经身份验证的攻击者可以通过构造特殊的请求利用此漏洞造成反序列化远程代码执行,从而获取远程服务器的权限。

2023年3月8号Apache Dubbo官方发布了漏洞公告。赛博昆仑已经确认该漏洞利用原理,为了更好的帮助客户阻止攻击,我们发布漏洞预警应急方案应对漏洞攻击开展排查和补救措施,以避免潜在的重大安全风险和损失。

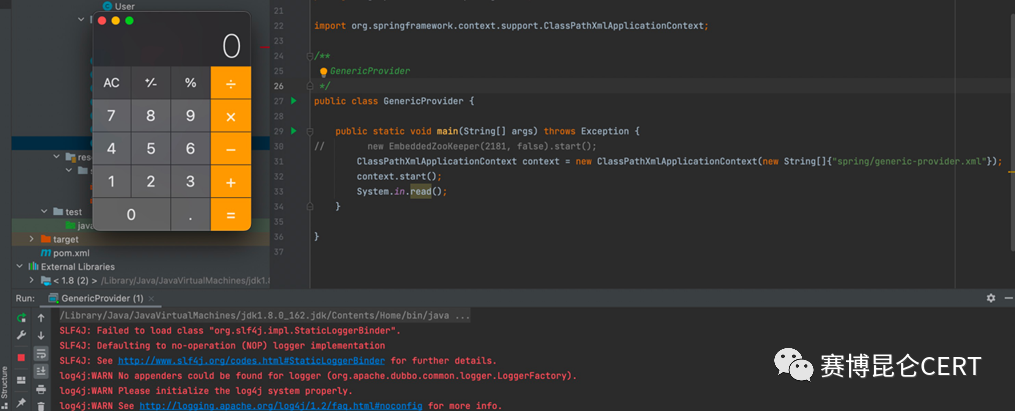

此时服务端成功执行命令:

赛博昆仑支持对用户提供轻量级的检测规则或热补方式,可提供定制化服务适配多种产品及规则,帮助用户进行漏洞检测和修复。

联系邮箱:[email protected]

公众号:赛博昆仑CERT

参考链接

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxMDQyMTIzMA==&mid=2247483939&idx=1&sn=a57159d9d8f534d4c8b9539f012ffbe3&chksm=c12affa2f65d76b41012484fe4dc285bbdbb7665ffdefc8f097fde28e56c6c5c517b8917b6cc#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh