官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

一项新的研究发现,攻击者可以利用谷歌云平台(GCP)的 "不足 "的法医可见性来渗出敏感数据。

云事件响应公司Mitiga在一份报告中说:GCP在其存储日志中没有提供任何有效的法医调查所需的可见性,这使得企业对潜在的数据渗透攻击出现盲点。

这种攻击的前提条件是,攻击者能够通过社会工程等方法获得对目标组织的身份和访问管理(IAM)实体的控制,从而进入GCP环境。

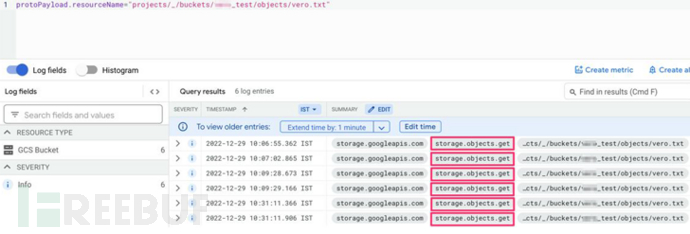

问题的关键在于,GCP的存储访问日志对于潜在的文件访问和读取事件没有提供足够的透明度,而是将它们全部分组为单个“对象获取”活动。

Mitiga研究人员Veronica Marinov表示:攻击事件用于各种类型的访问,包括:读取文件、下载文件、将文件复制到外部服务器,以及读取文件的元数据。

之所以攻击者能够在未被检测到的情况下获取敏感数据,是因为无法区分恶意用户活动和合法用户活动。

在一个假设的攻击中,攻击者可以使用谷歌的命令行界面(gsutil)将有价值的数据从受害者的存储桶转移到攻击者的一个外部存储桶。

随后,谷歌提供了建议,范围从虚拟私有云(VPC)服务控制到使用组织限制标题来限制云资源请求。

在此次披露之前,Sysdig发现了一个被称为SCARLETEEL的复杂攻击活动,该活动以容器环境为目标,对专有数据和软件进行渗透。

参考链接:Experts Reveal Google Cloud Platform's Blind Spot for Data Exfiltration Attacks (thehackernews.com)