2023.02.16~02.23 攻击团伙情报Earth Kitsune 通过水坑攻击提供新的 WhiskerSpy 后门SideCopy针对印度的政府机构分发后门ReverseRATGroup-IB 2023-2-24 10:8:9 Author: 奇安信威胁情报中心(查看原文) 阅读量:29 收藏

2023.02.16~02.23

攻击团伙情报

Earth Kitsune 通过水坑攻击提供新的 WhiskerSpy 后门

SideCopy针对印度的政府机构分发后门ReverseRAT

Group-IB发布SideWinder针对亚太地区攻击的报告

俄罗斯 APT“Gamaredon”利用 Hoaxshell 攻击乌克兰组织

Lazarus 组织使用的反取证技术揭露

“响尾蛇”近期攻击活动披露,瞄准国内高校展开钓鱼

攻击行动或事件情报

数万台设备已被影响!疑似DDOS团伙Blackmoon再现江湖

针对阿塞拜疆和亚美尼亚的攻击行动

黑客利用木马化安装程序针对东亚和东南亚传播FatalRAT

WIP26:针对中东电信提供商的网络间谍行动

APT-LY-1006针对东欧中亚地区的攻击活动披露

基于 ChatGPT 的网络钓鱼攻击明显增多

恶意代码情报

Andoryu Botnet—基于Socks协议通信的新型僵尸网络

新的 Mirai 恶意软件变体感染 Linux 设备以构建 DDoS 僵尸网络

Frebniis:新恶意软件滥用 Microsoft IIS 功能建立后门

揭秘 DarkCloud Stealer 的内部工作原理

恶意软件Qakbot的多面性:浅析其多样的分发方式

新的 Stealc 恶意软件出现,具有广泛的窃取功能

漏洞情报

FortiNAC 存在远程代码执行漏洞安全风险

攻击团伙情报

01

Earth Kitsune 通过水坑攻击提供新的 WhiskerSpy 后门

披露时间:2023年2月17日

情报来源:https://www.trendmicro.com/en_us/research/23/b/earth-kitsune-delivers-new-whiskerspy-backdoor.html

相关信息:

研究人员发现了一个新的后门,将其归因于Earth Kitsune。自2019年以来,Earth Kitsune 一直在向目标(主要是对朝鲜感兴趣的个人)分发自行开发的后门程序变体。在过去调查过的许多案例中,威胁行为者通过破坏与朝鲜相关的网站并向其中注入浏览器漏洞来使用水坑策略。

最新活动中,Earth Kitsune 使用了类似的策略,采用社会工程对一个亲朝鲜组织的网站进行入侵和修改以传播恶意软件。当目标访问者试图在网站上观看视频时,攻击者注入的恶意脚本会显示一条消息提示,通知受害者视频编解码器错误,以诱使他们下载并安装木马化的编解码器安装程序。安装程序被修补以加载一个以前看不见的后门,称之为“WhiskerSpy”。此外还发现威胁行为者采用了一种有趣的持久性技术,该技术滥用了 Google Chrome 的本机消息传递主机。

02

SideCopy针对印度的政府机构分发后门ReverseRAT

披露时间:2023年2月16日

情报来源:https://threatmon.io/apt-sidecopy-targeting-indian-government-entities/

相关信息:

近期,研究人员发现了针对印度政府机构的鱼叉式钓鱼活动,旨在分发名为ReverseRAT的后门。该活动被归因于SideCopy团伙,感染始于一封包含启用宏的Word文档的电子邮件,该文档伪装成印度通信部关于Android威胁和预防的咨询。一旦打开文件并启用宏,它就会触发恶意代码的执行,从而导致在的系统上安装ReverseRAT。ReverseRAT的功能包括截屏、下载和执行文件以及将文件上传到C2服务器等。

03

Group-IB发布SideWinder针对亚太地区攻击的报告

披露时间:2023年2月15日

情报来源:https://www.group-ib.com/media-center/press-releases/sidewinder-apt-report/

相关信息:

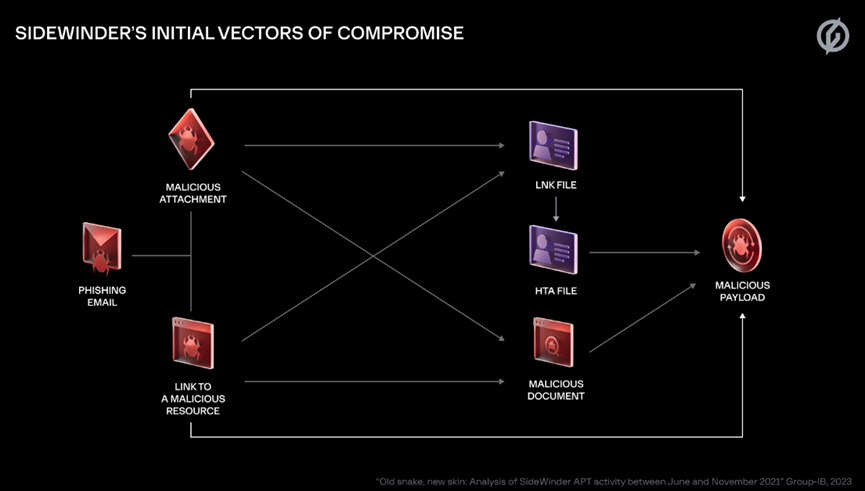

Group-IB在2月15日发布了关于SideWinder针对亚太地区攻击活动的分析报告。报告指出,在2021年6月至2021年11月期间,攻击者试图针对阿富汗、不丹、缅甸、尼泊尔和斯里兰卡的61个政府、军队、执法部门等相关组织。攻击始于鱼叉式钓鱼邮件,会导致下载恶意文档、LNK文件或恶意payload。研究人员还发现了两个新工具,远程访问木马SideWinder.RAT.b和信息窃取程序SideWinder.StealerPy,它们都使用Telegram进行通信,而不是传统的C2。

04

俄罗斯 APT“Gamaredon”利用 Hoaxshell 攻击乌克兰组织

披露时间:2023年2月15日

情报来源:https://mrtiepolo.medium.com/russian-apt-gamaredon-exploits-hoaxshell-to-target-ukrainian-organizations-173427d4339b

相关信息:

Gamaredon 是俄罗斯国家支持的网络间谍组织,自 2013 年以来一直活跃。多年来,Gamaredon 的主要目标一直是乌克兰政府组织

2023 年 1 月,与俄罗斯有联系的Gamaredon组织继续对乌克兰的目标进行攻击性攻击。在最近几周的过程中,研究人员发现了 Gamaredon 以前不为人知的针对该国许多组织的活动的证据。

该活动是最近于 2023 年 2 月观察到的正在进行的间谍活动的一部分,旨在向乌克兰受害机器提供恶意软件,并大量使用混淆的PowerShell和VBScript (VBS)脚本作为感染链的一部分。该恶意软件是一个WebShell,它包括执行攻击者的远程命令以及在受感染机器上部署额外的二进制和基于脚本的有效负载的功能。分析发现有效负载是一个基于开源项目Hoaxshell 编写的高度混淆的后门。

05

Lazarus 组织使用的反取证技术揭露

披露时间:2023年2月15日

情报来源:https://asec.ahnlab.com/ko/47820/

相关信息:

大约一年前,研究人员在韩国国防、卫星、软件、媒体等多家公司发现了Lazarus攻击团的恶意代码,通过对Lazarus团伙活动的持续跟踪,发现 Lazarus Group 在最近入侵中使用了的反取证技术。反取证是攻击者试图破坏犯罪现场证据的存在以产生负面影响或阻碍,使分析和调查证据的过程变得困难。通过分析,Lazarus Group一共使用了三种反取证技术:

Data Hiding,数据隐藏是指将数据隐藏起来使其不易被发现的方法。Lazarus集团以加密方式下发包含C2信息的配置文件和与C2通信的PE文件,以规避安全产品的检测。此外,Lazarus 组织在系统默认文件夹下创建并使用类似的文件夹,或者将恶意代码伪装成普通文件隐藏在基本的系统文件中。

Artifact Wiping,痕迹清除是指永久性地清除特定文件或整个文件系统。Lazarus Group删除了使用的恶意代码和恶意操作过程中产生的文件,但不包括用于后门恶意软件。Lazarus Group 还同时执行了删除与恶意代码执行相关的文件的操作。例如,作为与应用程序执行相关的预取文件。

Trail Obfuscation,跟踪混淆是指通过混淆取证分析来隐藏恶意行为的任务。Lazarus Group 修改并隐藏了在受害者系统上创建的后门恶意软件的时间信息,通过将时间信息更改为与系统默认文件相同的方式将其伪装成系统默认文件,以避免时间线分析。

06

“响尾蛇”近期攻击活动披露,瞄准国内高校展开钓鱼

披露时间:2023年2月22日

情报来源:https://mp.weixin.qq.com/s/yX8iKaPSr9VS3Z2wsgdisw

相关信息:

研究人员近期通过威胁狩猎系统捕获到一起响尾蛇组织的攻击活动,经过分析有如下发现:

攻击者通过钓鱼邮件向我国某高校发起网络攻击,通过在邮件中附带恶意附件执行恶意代码,并且攻击者在打包压缩包过程中遗留了打包文件,通过打包文件可以关联出一批同属于该组织的其他攻击样本。

除了针对我国的攻击外,攻击者还利用模板注入的方式投递恶意文档,向巴基斯坦政府、军队等单位发起攻击,根据该组织以往的攻击活动判断,后续会下载攻击者的下载器木马执行后续攻击。

而响尾蛇APT组织(SideWinder)是一支疑似具有南亚政府背景的黑客组织,最早活跃可追溯到2012年。其攻击目标主要为中国、巴基斯坦、孟加拉国等国家的军工、外交、科研高校等相关敏感单位。

攻击行动或事件情报

01

数万台设备已被影响!疑似DDOS团伙Blackmoon再现江湖

披露时间:2023年2月19日

情报来源:https://mp.weixin.qq.com/s/-iCQaTcA6ZMxzkmc2U3DXQ

相关信息:

近期,研究人员在运营工作中发现了一款僵尸网络病毒,通过跟踪监测发现,该病毒近期肉鸡控制规模已达6万以上。

经分析,该病毒所使用的网络资产与 DDOS 团伙 BlackMoon 的网络资产存在重叠。该病毒已产生一次变种,但功能基本一致,均由对应 C2 下达指令对目标 IP发起 DDOS 攻击。该攻击占用宿主机大量资源,同时被攻击目标也将遭受网站堵塞、服务器瘫痪等巨大威胁。

02

针对阿塞拜疆和亚美尼亚的攻击行动

披露时间:2023年2月16日

情报来源:https://research.checkpoint.com/2023/operation-silent-watch-desktop-surveillance-in-azerbaijan-and-armenia/

相关信息:

2022 年末,在阿塞拜疆和亚美尼亚之间因拉钦走廊问题而日益紧张的局势中,研究人员发现了一场针对亚美尼亚实体的恶意活动。此次活动中分发的恶意软件是研究人员追踪为 OxtaRAT 的后门的新版本,OxtaRAT 是一种基于 AutoIt 的远程访问和桌面监控工具。

最新版本的 OxtaRAT 是一个多语言文件,它结合了编译的 AutoIT 脚本和图像。该工具的功能包括从受感染的机器中搜索和泄露文件、从网络摄像头和桌面录制视频、使用 TightVNC 远程控制受感染的机器、安装 web shell、执行端口扫描等等。

OxtaRAT 的完整技术分析及其多年来的能力和发展情况详见情报来源链接。

03

黑客利用木马化安装程序针对东亚和东南亚传播FatalRAT

披露时间:2023年2月16日

情报来源:https://www.welivesecurity.com/2023/02/16/these-arent-apps-youre-looking-for-fake-installers/

相关信息:

据2月16日相关研究报道,黑客通过谷歌搜索结果中的误导性广告,诱使目标下载木马化安装程序。研究人员在2022年8月至2023年1月观察到这些攻击,但根据遥测数据,至少从2022年5月就开始使用先前版本的安装程序。该攻击主要针对东南亚和东亚讲中文的人,通过创建与Firefox、WhatsApp或Telegram等流行应用相同的虚假网站,分发恶意软件FatalRAT。FatalRAT可捕获击键、更改目标的屏幕分辨率、下载和执行文件等,它与2021年报告的版本非常相似。

FatalRAT 是一种远程访问木马,该恶意软件提供了一组功能来在受害者的计算机上执行各种恶意活动,相关恶意功能包括:

捕获击键

更改受害者的屏幕分辨率

终止浏览器进程并窃取或删除其存储的数据。目标浏览器是:铬合金、火狐、QQ浏览器、搜狗浏览器

下载并执行文件

执行外壳命令

04

WIP26:针对中东电信提供商的网络间谍行动

披露时间:2023年2月16日

情报来源:https://www.sentinelone.com/labs/wip26-espionage-threat-actors-abuse-cloud-infrastructure-in-targeted-telco-attacks/

相关信息:

WIP26 背后的威胁行为者一直以中东的电信提供商为目标,其特点是滥用公共云基础设施——Microsoft 365 Mail、Microsoft Azure、Google Firebase 和 Dropbox——用于恶意软件交付、数据泄露和 C2 目的。

WIP26 活动是通过 WhatsApp 消息精确定位员工发起的,其中包含指向恶意软件加载程序的 Dropbox 链接。诱骗员工下载和执行加载程序最终会导致部署利用 Microsoft 365 Mail 和 Google Firebase 实例作为 C2 服务器的后门。研究人员将这些后门分别称为 CMD365 和 CMDEmber。CMD365 和 CMDEmber 的主要功能是使用 Windows 命令解释器执行攻击者提供的系统命令。

05

APT-LY-1006针对东欧中亚地区的攻击活动披露

披露时间:2023年2月20日

情报来源:https://mp.weixin.qq.com/s/5e_FTpMsciVFouWpigV7Gw

相关信息:

近期,研究人员在威胁狩猎中发现一批样本使用新型窃密软件针对东欧中亚地区国家发起了钓鱼攻击。研究人员将此次攻击的背后组织标为内部代号“APT-LY-1006”以做后续追踪。

本次活动以包含lnk文件的zip压缩包为载体,攻击者疑似通过钓鱼邮件投递至政府部门。受害者运行lnk文件后将首先访问远程hta脚本,hta脚本则会通过Powershell命令从C2服务器处获取诱饵文档“File.pdf”和释放器“lsacs.exe”。其中,用户打开诱饵文档的同时将运行lsacs.exe,该程序主要用于释放窃密程序载荷:steal.exe。steal.exe(CpypwdStealer)由C++编写,其加载恶意代码的方式采用了罕见的调用Python/C API的形式,并且编译器版本信息显示为发布不久的Microsoft Visual C/C++(2022 v.17.4)。

此外,研究人员表示目前捕获样本与Kasablanka组织存在一定的弱关联:1)本次披露的ip地址与曾披露的Kasablanka组织的ip地址接近;2)Kasablanka初期加载载荷的过程中使用了与本次捕获样本中另一种攻击方式相似的代码;3)本次样本释放的Warzone RAT木马回连ip关联样本出现了曾披露的Kasablanka组织的后门。

06

基于 ChatGPT 的网络钓鱼攻击明显增多

披露时间:2023年2月22日

情报来源:https://blog.cyble.com/2023/02/22/the-growing-threat-of-chatgpt-based-phishing-attacks/

相关信息:

2022 年 11 月,OpenAI 推出 ChatGPT,迅速成为增长最快的人工智能工具之一,吸引了超过 1 亿用户。ChatGPT 的发布因其令人印象深刻的功能而引起了广泛关注。通过访问海量数据,ChatGPT 可以回答范围广泛的问题并帮助用户提高工作效率。它的受欢迎程度和实用性使其成为讨论的热门话题。

尽管 ChatGPT 已被寻求提高工作效率的合法用户广泛采用,但它也已被各种威胁参与者所利用。研究人员已经发现攻击者利用 ChatGPT 的流行来分发恶意软件并进行其他网络攻击。

其中包括几个网络钓鱼网站,这些网站正在通过欺诈性 OpenAI 社交媒体页面进行推广,以传播各种类型的恶意软件。此外,一些钓鱼网站正在冒充 ChatGPT 窃取信用卡信息。

此外,随着 ChatGPT 的广泛使用,各种 Android 恶意软件系列正在利用 ChatGPT 的图标和名称来误导毫无戒心的用户相信它们是真实的应用程序,最终导致从 Android 设备窃取敏感信息。

恶意代码情报

01

Andoryu Botnet—基于Socks协议通信的新型僵尸网络

披露时间:2023年2月20日

情报来源:https://mp.weixin.qq.com/s/YVwNHW3sGW8dpTymkp5Ivg

相关信息:

2023年2月初,奇安信威胁情报中心威胁监控系统监测到一起未知家族恶意样本利用CVE-2021-22205漏洞传播的事件,经过分析确认该样本不属于已知的僵尸网络家族。

通过样本编写者对其僵尸网络的命名,我们将此新型僵尸网络称为Andoryu Botnet,该新型僵尸网络通过Socks5协议与C2进行通信。通过其活跃时间点我们得知Andoryu Botnet当前仅在样本进行更新迭代的时间点前后进行小范围传播,因此可以判断该僵尸网络还处于测试阶段。

02

新的 Mirai 恶意软件变体感染 Linux 设备以构建 DDoS 僵尸网络

披露时间:2023年2月15日

情报来源:https://unit42.paloaltonetworks.com/mirai-variant-v3g4/

相关信息:

从2022年7月到12月,研究人员观察到一种名为 V3G4 的 Mirai 变体,其目标是运行 Linux 的暴露服务器和网络设备。易受攻击的设备一旦被攻破,就会被攻击者完全控制,成为僵尸网络的一部分。威胁行为者有能力利用这些设备进行进一步的攻击,例如分布式拒绝服务 (DDoS) 攻击。

该Mirai变体V3G4利用多个漏洞进行自我传播。被利用的漏洞包括:

CVE-2012-4869:FreePBX Elastix 远程命令执行漏洞

Gitorious 远程命令执行漏洞

CVE-2014-9727:FRITZ!Box 网络摄像头远程命令执行漏洞

Mitel AWC 远程命令执行漏洞

CVE-2017-5173:Geutebruck IP 摄像机远程命令执行漏洞

CVE-2019-15107:Webmin 命令注入漏洞

Spree Commerce任意命令执行漏洞

FLIR 热像仪远程命令执行漏洞

CVE-2020-8515:DrayTek Vigor 远程命令执行漏洞

CVE-2020-15415:DrayTek Vigor 远程命令注入漏洞

CVE-2022-36267:Airspan AirSpot 远程命令执行漏洞

CVE-2022-26134:Atlassian Confluence 远程代码执行漏洞

CVE-2022-4257:C-Data Web 管理系统命令注入漏洞

03

Frebniis:新恶意软件滥用 Microsoft IIS 功能建立后门

披露时间:2023年2月16日

情报来源:https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/frebniis-malware-iis

相关信息:

研究人员发现了一种新的恶意软件,它滥用 Microsoft 的 Internet 信息服务 (IIS) 的一项功能,在目标系统上部署后门。该恶意软件被称为 Frebniis (Backdoor.Frebniis),目前未知的威胁行为者使用它来攻击台湾的目标。

Frebniis 使用的技术涉及将恶意代码注入与 IIS 功能相关的 DLL 文件 (iisfreb.dll) 的内存中,该 IIS 功能用于对失败的网页请求进行故障排除和分析。这允许恶意软件偷偷监视所有 HTTP 请求并识别攻击者发送的特殊格式的 HTTP 请求,从而允许远程代码执行。为了使用这种技术,攻击者需要通过其他方式获得对运行 IIS 服务器的 Windows 系统的访问权限。在这种特殊情况下,尚不清楚这种访问是如何实现的。

04

揭秘 DarkCloud Stealer 的内部工作原理

披露时间:2023年2月20日

情报来源:https://blog.cyble.com/2023/02/20/decoding-the-inner-workings-of-darkcloud-stealer/

相关信息:

DarkCloud 是一种信息窃取恶意软件。它于 2022 年首次被研究人员发现。此类恶意软件旨在从受害者的计算机或移动设备收集敏感信息。信息窃取器可用于收集各种数据,包括密码、信用卡号、社会保险号和其他个人或财务信息。DarkCloud Stealer 通过多阶段过程运行,在最后阶段将用 Visual Basic 编写的最终有效载荷加载到内存中。它可以通过不同的方法泄露被盗数据,包括 SMTP、Telegram、Web Panel 和 FTP。

研究人员发现 DarkCloud Stealer 的流行显着增加,威胁参与者 (TA) 使用各种垃圾邮件活动在全球范围内传播此恶意软件。

05

恶意软件Qakbot的多面性:浅析其多样的分发方式

披露时间:2023年2月17日

情报来源:https://blog.cyble.com/2023/02/17/the-many-faces-of-qakbot-malware-a-look-at-its-diverse-distribution-methods/

相关信息:

出于各种原因,威胁参与者不断设计新方法来感染用户,例如避免被反病毒解决方案检测、增加成功感染目标的机会以及创造性的方法来危害受害者。最近,观察到许多恶意软件家族利用 OneNote 附件作为其垃圾邮件活动的一部分。OneNote 是由 Microsoft 开发的强大的数字笔记本应用程序,它使用户能够在一个方便的位置整理和组织他们的笔记、想法和想法。

最近,研究人员已检测到广为人知的银行木马 Qakbot 的多种分发方法。这些方法包括使用带有 OneNote 附件的恶意垃圾邮件、带有包含 WSF 的 zip 文件的恶意垃圾邮件等。下面的分析详细介绍了 Qakbot 用于传播其感染并覆盖不同受众的技术。

06

新的 Stealc 恶意软件出现,具有广泛的窃取功能

披露时间:2023年2月·20日

情报来源:https://blog.sekoia.io/stealc-a-copycat-of-vidar-and-raccoon-infostealers-gaining-in-popularity-part-1/#h-annex-1-stealc-capabilities

相关信息:

2023 年 1 月,通过暗网监控程序,研究人员发现了一个新的信息窃取程序,该程序被其所谓的开发者宣传为 Stealc,其名称为Plymouth。威胁演员将 Stealc 描述为一个功能齐全且随时可用的窃取器,其开发依赖于 Vidar、Raccoon、Mars 和 Redline 窃取器。此信息表明,这个新来者可能是上述流行的广泛恶意软件家族的有力竞争者。

2023 年 2 月上旬,研究人员在跟踪分发信息窃取程序的基础设施时发现了一个新的恶意软件系列。相关样本的命令和控制 (C2) 通信与 Vidar 和 Raccoon 的通信有相似之处。SEKOIA.IO 的进一步分析使我们能够将这个新的恶意软件系列与 Stealc 联系起来。

通过调查,发现了数十个在野外分布的 Stealc 样本,以及 40 多个 Stealc C2 服务器,这无疑表明这种新的信息窃取程序在分发窃取程序的网络犯罪分子中变得广泛和流行。因此,研究人员对这一新兴威胁进行了深入分析。

漏洞情报

01

FortiNAC 存在远程代码执行漏洞安全风险

披露时间:2023年2月21日

情报来源:https://mp.weixin.qq.com/s/cm-pR6klbCjVpXeoCSmauw

相关信息:

FortiNAC(Network Access Control) 是Fortinet的一种零信任网络访问控制解决方案,可增强用户对企业网络上的物联网 (IoT) 设备的监控。NAC 是零信任网络访问安全模型的重要组成部分,在该模型中,IT 团队可以轻松了解正在访问网络的人员和设备,以及如何保护网络内外的公司资产。NAC 可提供全面的网络可视性,有效控制设备和用户,包括自动化动态响应。

近日,奇安信CERT监测到Fortinet官方发布安全更新,其中包含Fortinet FortiNAC 远程代码执行漏洞(CVE-2022-39952)。FortiNAC keyUpload 脚本中存在路径遍历漏洞,未经身份认证的远程攻击者可利用此漏洞向目标系统写入任意内容,最终可在目标系统上以 Root 权限执行任意代码。鉴于此漏洞影响较大,建议客户尽快更新至最新版本。

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh