Tide安全团队Wiki从2020年7月创建以来,陆陆续续成立了红蓝对抗Wiki、移动安全Wiki、代码审计Wiki、应急响应Wiki、工控安全WiKi、物联网安全WiKi、远控免杀Wiki等栏目,后续会节选各小组部分文章于公众号进行发表。

关于更多的Wiki详情,欢迎有兴趣的小伙伴可以移步Tide安全团队Wiki栏目作进一步了解:https://www.yuque.com/tidesec

Tide-红蓝对抗Wiki由Tide安全团队红蓝对抗小组出品,团队成员具有丰富的红蓝对抗、重保演练行动等常态化经验。

红蓝对抗Wiki共计10章37节,系统介绍了从红蓝对抗经验到各种常见漏洞利用,以及免杀、社工等红队常用知识,本篇文章为红蓝对抗Wiki节选。

环境准备

操作系统

被攻击机:

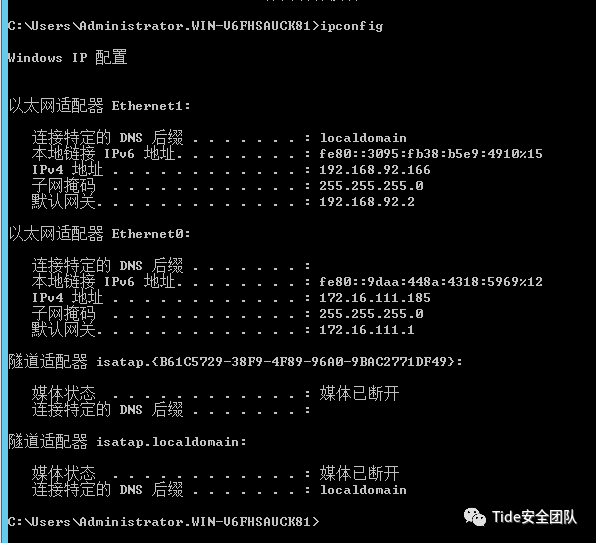

Windows server 2012 双网卡,通外网

Windows server 2008 内网与2012相通

Windows 7 内网与2012相通

攻击机:

Windows 10

添加双网卡

server2012点击“编辑虚拟机设置”-“添加”-“网络适配器”-完成现已存在桥接模式,新增NAT模式

开启后可看到已添加双网卡

NAT模式2008与2012相通

渗透web环境

为了节省搭建渗透环境的成本及时间使用PHP study即可

phpstudy安装与使用下载地址

1、点此进入网站下载2、使用教程

phpstudy集成环境下可安装的平台

常见的有(bwapp、pikachu、dvwa、phpcms),这里直接找cms搭建

可以使用源码之家或者站长之家源码下载

测试用贝云校园管理系统(pc+微信+服务窗),基于thinkphp5.0.11

将解压后的CMS安装包拷贝到phpstudy的www目录下访问install.php开始安装

访问前后台,环境搭建成功

渗透过程

获取webshell

报错泄露thinkphp版本

该版本存在远程代码执行漏洞,详情见此。

使用工具上传冰蝎马getshell

冰蝎3,webshell,http://172.16.111.185:8089/by/123.php

系统信息收集,发现当前为user用户且系统存在360

Cobalt Strike上线

CS生成shellcode并邀请雨夜大佬做免杀

执行,目标机上线CS

MS16-135提权成功,获取systemshell

获取账户密码

administrator账户密码未知,user密码123qwe...

开3389

新增qax账户,添加到管理员和远程桌面组

远程桌面连接

内网探测

对内网进行探测,发现存在另外两台主机

ms17010 拿下2008

利用斐哥赞助的ms17010一键梭哈拿下2008

哈希传递

此时内网还有一台win7主机,尝试哈希传递,利用2012的administrator哈希

使用cobalt strike进行哈希传递,上线system shell(跟翱神学的)

新增管理员qax,开3389,远程桌面上线

友情出演

前排感谢斐哥,翱神,东阿匪帮。

E

N

D

关

于

我

们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,团队致力于分享高质量原创文章、开源安全工具、交流安全技术,研究方向覆盖网络攻防、系统安全、Web安全、移动终端、安全开发、物联网/工控安全/AI安全等多个领域。

团队作为“省级等保关键技术实验室”先后与哈工大、齐鲁银行、聊城大学、交通学院等多个高校名企建立联合技术实验室。团队公众号自创建以来,共发布原创文章370余篇,自研平台达到26个,目有15个平台已开源。此外积极参加各类线上、线下CTF比赛并取得了优异的成绩。如有对安全行业感兴趣的小伙伴可以踊跃加入或关注我们。

如有侵权请联系:admin#unsafe.sh