官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

据BleepingComputer 2月10日消息,Clop 勒索软件组织最近利用 GoAnywhere MFT 安全文件传输工具中的零日漏洞,从 130 多个企业组织中窃取了数据。

该安全漏洞被追踪为 CVE-2023-0669,攻击者能够在未修补的 GoAnywhere MFT 实例上远程执行代码,并将其管理控制台暴露在互联网中。

Clop向BleepingComputer透露,他们在攻击系统服务器10天后窃取了相应数据,并称还可以通过受害者网络横向移动,从而部署勒索软件有效负载来加密系统。但他们并没有这么做,只窃取了存储在受感染的 GoAnywhere MFT 服务器上的数据。当BleepingComputer向他们询问何时开始攻击、索要多少赎金时,该组织拒绝透露这些信息。

BleepingComputer 无法独立证实 Clop 的说法,GoAnywhere MFT的开发商 Fortra(以前称为 HelpSystems)也未提供有关漏洞利用和勒索软件组织的更多信息。

2月6日, CVE-2023-0669漏洞的PoC代码被公开,Fortra在2月7日和2月8日分别发布了紧急更新,称其部分 MFTaaS 实例也在攻击中遭到破坏。CISA 已在2月10日正式将漏洞 添加到其已知被利用漏洞目录中。

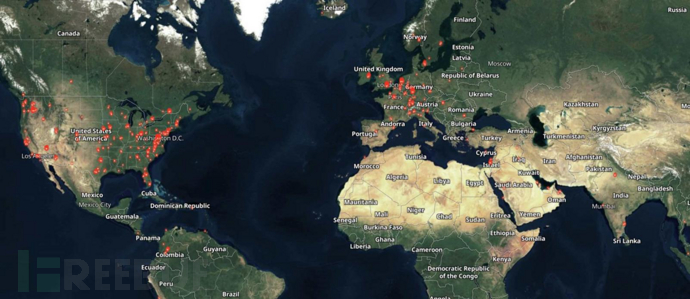

虽然 Shodan 显示有超过 1000 个 GoAnywhere 实例被暴露,但只有 135 个在易受攻击的 8000 和 8001端口上。

暴露于互联网的 GoAnywhere MFT 设备 (Shodan)

暴露于互联网的 GoAnywhere MFT 设备 (Shodan)

此次Clop 勒索软件攻击被指与他们在 2020 年 12 月使用的策略非常相似,当时他们发现并利用Accellion FTA 零日漏洞窃取了大约 100 家公司的数据,包括能源巨头壳牌公司(Shell)、零售巨头克罗格(Kroger)、网络安全公司 Qualys以及全球多所高校。

2021 年 6 月,在代号为“旋风行动”的国际执法行动之后,Clop 的部分基础设施被封,当时 6 名为 Clop 勒索软件团伙提供服务的人员在乌克兰被捕。

参考来源:Clop ransomware claims it breached 130 orgs using GoAnywhere zero-day