一款想替代并超越burpsuite的网络安全单兵工具

项目地址:https://github.com/yaklang/yakit官网安装及使用教程:https://www.yaklang.io/docs/startup免责声明本工具仅面向 合法授权 的企 2023-2-13 08:10:10 Author: 系统安全运维(查看原文) 阅读量:50 收藏

项目地址:https://github.com/yaklang/yakit官网安装及使用教程:https://www.yaklang.io/docs/startup免责声明本工具仅面向 合法授权 的企 2023-2-13 08:10:10 Author: 系统安全运维(查看原文) 阅读量:50 收藏

项目地址:https://github.com/yaklang/yakit官网安装及使用教程:https://www.yaklang.io/docs/startup

免责声明

本工具仅面向 合法授权 的企业安全建设行为与个人学习行为,如您需要测试本工具的可用性,请自行搭建靶机环境。

在使用本工具进行检测时,您应确保该行为符合当地的法律法规,并且已经取得了足够的授权。请勿对非授权目标进行扫描。

禁止对本软件实施逆向工程、反编译、试图破译源代码,植入后门传播恶意软件等行为。

如果发现上述禁止行为,我们将保留追究您法律责任的权利。

1. YAK语言简介

2. YAKIT单兵工具简介

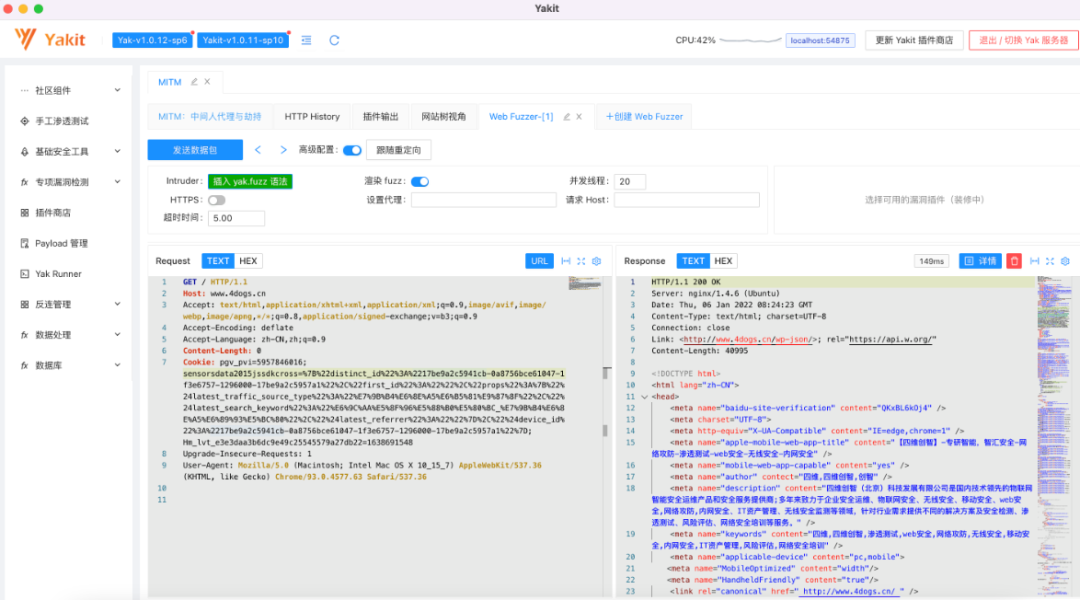

2.1 Burpsuite 的年轻中国挑战者

HTTP History:

WEB Fuzzer:

被动漏洞检测系统:

2.2 Poc/Exp超集

在实战安全测试过程中,我们经常面临一个需求,即已知对方使用了weblogic/struts2等,需要一键检测是否存在指定漏洞,然而这么简单的需求我们当下却要打开各种专用工具不停切换,甚至为了安装某个工具而不得不切换Windows/Linux,或者安装一堆复杂的依赖。在yakit上,我们将致力于提供一站式的解决方案,您只需要输入目标,点击开始检测按钮,即可快速得到结果。

2.3 ”地表最强“的插件系统

2.4 Teamserver设计

本地模式:默认启动一个随机端口的

yak grpc服务器远程模式:

yak grpc可以启动在任何平台 / 任何网络位置,包括

远端托管主机 ECS/VPS

本地个人 PC

内网环境

2.5 原生的JAVA反序列化能力支持

如有侵权,请联系删除

好文推荐

文章来源: http://mp.weixin.qq.com/s?__biz=Mzk0NjE0NDc5OQ==&mid=2247516464&idx=1&sn=0b4f8d617dd674cbd8ace16ff40b55b0&chksm=c3085240f47fdb56238ddf1e0d8f1661d97ea598efdd60c188fc96889691e36b3411fcc81b88#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh