APT攻击Sandworm使用新的SwiftSlicer擦除器攻击乌克兰NoName057(16)组织针对乌克兰和北约发起DDoS攻击GroupA21利用政府官方文档攻击巴基斯坦UNC2565使用Go 2023-2-3 09:3:35 Author: 白泽安全实验室(查看原文) 阅读量:41 收藏

APT攻击

攻击活动

数据泄露

恶意软件

勒索软件

APT攻击

Sandworm使用新的SwiftSlicer擦除器攻击乌克兰

近日,ESET的研究人员在最近一次针对乌克兰的攻击活动中发现了一种新的数据擦除恶意软件SwiftSlicer,并将其归因于具有俄罗斯背景的APT组织Sandworm。SwiftSlicer于1月25日在受害者的网络上被发现,其通过组策略部署,这表明攻击者已经控制了受害者的Active Directory环境。该恶意软件是用Go语言开发的,一旦执行就会删除卷影副本并覆盖Windows系统目录中的关键文件,特别是驱动程序和Active Directory数据。

来源:

https://www.welivesecurity.com/2023/01/27/swiftslicer-new-destructive-wiper-malware-ukraine/

NoName057(16)组织针对乌克兰和北约发起DDoS攻击

近期,Sentinelone的研究人员披露了亲俄罗斯的黑客组织NoName057(16)针对乌克兰和北约组织发起DDoS攻击。NoName057(16)也称为NoName05716、05716nnm或Nnm05716,是自2022年3月以来与Killnet和其他亲俄团体一起支持俄罗斯的相对低调的APT组织。NoName057(16)攻击活动始于乌克兰战争初期,主要目标包括政府组织和关键基础设施,并且致力于通过DDoS攻击破坏那些批评俄罗斯入侵乌克兰的国家的重要网站。其攻击目标由集中在乌克兰新闻网站,后来转移到与北约相关的其他目标。2022年12月,该组织破坏了波兰政府网站。2023年1月11日,该组织开始针对2023年捷克总统选举候选人的网站。最近,该组织再次瞄准了丹麦金融部门。

来源:

https://www.sentinelone.com/labs/noname05716-the-pro-russian-hacktivist-group-targeting-nato/

GroupA21利用政府官方文档攻击巴基斯坦

近期,微步的安全研究人员披露了具有印度背景的APT组织GroupA21的攻击活动。GroupA21组织是疑似来自印度的APT组织,又名“幼象”、“babyelephant”等,该组织至少自2017年开始活跃,持续针对南亚地区的巴基斯坦、斯里兰卡、马尔代夫和孟加拉等国的政府、军事、外交、情报、原子能和高校等行业和机构开展网络间谍活动的APT组织。研究人员通过分析发现,攻击者利用巴基斯坦官方网站的正常PDF文件作为诱饵,在文件内携带恶意LNK文件启动诱饵及木马文件。攻击者使用的最终载荷为WarHawk自研木马以及NetWire、CobaltStrike等公开木马。此外研究人员还发现了部署Sliver的C2服务器。

来源:

https://mp.weixin.qq.com/s/P7VXmHIB5dJl9ZoE1OBDww

UNC2565使用Gootkit开展攻击

近日,Mandiant的研究人员发布了关于Gootkit攻击活动的分析报告。经研究人员分析,确认Gootkit是UNC2565组织独有的恶意软件。Gootkit,也被称为Gootloader,通过受感染的网站传播,受害者在使用被感染的称为搜索引擎优化(SEO)技术与业务相关的文档(如协议和合同)时被诱骗访问这些网站。感染文件采用包含JavaScript恶意软件的ZIP存档形式,一旦启动,就会为Cobalt Strike Beacon、FONELAUNCH和SNOWCONE等其他有效负载铺平道路。FONELAUNCH是一个基于.NET的加载器,旨在将编码的有效载荷加载到内存中,而SNOWCONE是一个下载器,其任务是通过HTTP拉取下一阶段的有效载荷,通常是IcedID。此外,不仅仅是Gootkit,自2021年5月以来,UNC2565已开始使用三种不同风格的FONELAUNCH——FONELAUNCH.FAX、FONELAUNCH.PHONE和FONELAUNCH.DIALTONE来执行DLL、.NET二进制文件和PE文件,这表明该恶意软件库正在不断维护和更新。攻击链图如下图所示。

来源:

https://www.mandiant.com/resources/blog/tracking-evolution-gootloader-operations

APT29使用新的恶意软件GraphicalNeutrino针对外交实体

近日,Recorded Future的研究人员披露了具有俄罗斯背景的组织APT29,针对大使馆相关人员的攻击中使用了新的恶意软件。2022年10月,Recorded Future发现了该组织可能为针对大使馆工作人员或大使的攻击,部署了新基础设施和恶意软件。一个包含文本“Ambassador's schedule November 2022”的受感染网站被用作诱饵,用名为GraphicalNeutrino的新恶意软件感染受害者。该恶意软件使用总部位于美国的业务自动化服务Notion完成命令和控制(C&C)。GraphicalNeutrino是一个加载程序,其中包含许多反分析功能,包括沙盒规避、API Hook和字符串加密。诱饵是一个经过混淆的ZIP文件,使用了HTML smuggling 技术自动下载到访问者的系统上(与此前观察到的EnvyScout恶意软件部署技术相同)。GraphicalNeutrino软件会根据用户名和计算机名称为受害者创建一个唯一标识符,为其添加ItIEQ前缀,然后使用Notion API数据库查询过滤器来确定受害者之前是否连接过C&C。

来源:

https://www.recordedfuture.com/bluebravo-uses-ambassador-lure-deploy-graphicalneutrino-malware

SandWorm组织使用了5种擦除器攻击乌克兰新闻机构

近日,乌克兰计算机应急响应小组(CERT-UA)透露,在新闻机构Ukrinform的内网中检测到了五种不同的数据擦除恶意软件组合,其功能旨在破坏信息的完整性和可用性。CERT-UA立即对此事进行了调查,截至1月27日检测到5种数据擦除程序的样本,分别为CaddyWiper(Windows)、ZeroWipe(Windows)、SDelete(Windows)、AwfulShred(Linux)和BidSwipe(FreeBSD)。根据调查,攻击者使用Windows组策略(GPO)启动了CaddyWiper恶意软件,由此可表明攻击者此前已经渗透到了受害者的网络。最后,CERT-UA强调此次网络攻击只是部分成功。

来源:

https://cert.gov.ua/article/3718487

Vice Society组织以制造业为目标开展攻击

近日,趋势科技的研究人员披露Vice Society勒索软件组织除了将重点放在教育和医疗保健行业之外,还瞄准了制造业。研究人员主要在巴西(主要影响该国的制造业)、阿根廷、瑞士和以色列检测到Vice Society勒索软件的存在。此前攻击者主要利用PrintNightmare漏洞,部署例如Hello Kitty/Five Hands和Zeppelin勒索软件。最近,Vice Society已经能够定制开发自有的勒索软件生成器,并采用了更强大的加密方法。这可能意味着该组织正在为自己的勒索软件即服务(RaaS)行动做准备。

来源:

https://www.trendmicro.com/en_us/research/23/a/vice-society-ransomware-group-targets-manufacturing-companies.html

披露BITTER的样本

近日,研究人员披露了BITTER组织的恶意样本,IOC信息如下所示:

Filename:SUSPECTED FOREIGN TERRORIST FIGHTERS.rar、SUSPECTED FOREIGN TERRORIST FIGHTERS.chm

MD5:26704290ab0f4a5bcf6ae31fed371a4a、34104f2ee58f629d7222cce339a24db5

URL:

http://wbfashionshow.com/TERM/rig.php?min=%computername%*%username%

来源:

https://twitter.com/jameswt_mht/status/1618531008114216966

攻击活动

亲俄罗斯组织Killnet对德国机场、行政机构和银行的网站发起DDoS攻击

近日,据媒体报道称,黑客组织Killnet是针对德国机场、行政机构和金融组织网站的DDoS攻击的幕后黑手。德国联邦网络安全局(BSI)的发言人称,该机构正在调查针对德国一系列组织的DDoS攻击,这些攻击主要针对机场,金融业以及联邦和州政府的网站。Killnet在其Telegram频道上宣布了这些攻击,这是该组织的惯用做法。BSI表示,对行政部门的攻击在很大程度上已被阻止,没有造成严重的影响。

来源:

https://securityaffairs.com/141513/hacktivism/killnet-targets-germany.html

数据泄露

俄罗斯能源公司Gazprom发生数据泄露

据媒体报道,IT Army of Ukraine声称已经入侵了俄罗斯能源公司Gazprom的基础设施,并获得了1.5 GB的数据。泄露的数据涉及该公司金融和经济活动相关的信息,测试和钻探报告以及Koviktinsky矿井自动化系统的实施和调整情况。此外,攻击者还公布了一份包含在Gazprom公司合同中的保密声明。2022年4月,安全研究人员Jeff Carr曾透露,乌克兰国防部情报总局(GURMO)一直在针对性攻击Gazprom。

来源:

https://securityaffairs.com/141640/hacktivism/it-army-of-ukraine-hacked-gazprom.html

恶意软件

新的Python RAT恶意软件PY#RATION以Windows为目标进行攻击

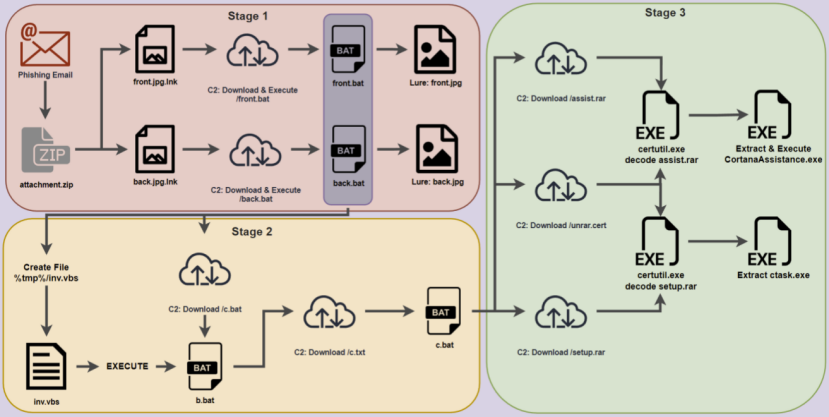

近日,Securonix的研究人员披露了一种新的基于Python的恶意软件并将其命名为PY#RATION。该恶意软件具有远程访问木马(RAT)功能,使用WebSocket协议与命令和控制(C2)服务器通信,并从受害主机中窃取数据。PY#RATION恶意软件通过网络钓鱼活动进行分发,该活动使用受密码保护的ZIP文件附件,其中包含两个伪装成图像的快捷方式.LNK文件。启动后,受害者会看到驾照的正面和背面,同时恶意代码会连接C2并下载两个.TXT文件,这些文件最终被重命名为BAT文件并执行。执行成功后,恶意代码会在用户的临时目录中创建“Cortana”和“Cortana/Setup”目录,然后从该位置下载、解压缩和运行其他可执行文件,并通过将批处理文件添加到用户的启动目录中来建立持久性。此外,该恶意代码使用了fernet加密算法,增加了检测已知恶意字符串的难度。攻击链图如下图所示。

来源:

https://www.securonix.com/blog/security-advisory-python-based-pyration-attack-campaign/

勒索软件

新的Mimic勒索软件使用“Everything”Windows搜索工具发起攻击

近期,Trend Micro的研究人员披露了新的勒索软件Mimic利用合法工具Everything的API来查找要加密的文件。Everything是Voidtools开发的Windows文件名搜索引擎,可帮助Mimic找到可加密的文件,同时绕开那些加密后会导致系统无法启动的文件。该勒索软件于2022年6月首次被发现,主要针对使用俄语和英语目标。此外,该勒索软件还具有删除磁盘镜像副本、终止多个应用程序和服务、滥用Everything32.dll函数查询待加密目标文件等能力,其模块构成如下图所示。

来源:

https://www.trendmicro.com/en_us/research/23/a/new-mimic-ransomware-abuses-everything-apis-for-its-encryption-p.html

往期推荐

新组织Dark Pink利用自定义恶意软件攻击军政实体——每周威胁情报动态第112期(01.06-01.12)

研究人员披露BlueNoroff组织绕过MoTW的新方法——每周威胁情报动态第110期(12.23-12.29)

如有侵权请联系:admin#unsafe.sh