导语:一种名为COVID-bit的新型攻击方法会利用电磁波将数据从与互联网隔离的系统中传输到两米(6.5英尺)距离处,然后在那里被接收器捕获。

从隔离设备发出的信息也可以被附近的智能手机或笔记本电脑接收到,即使两者之间有一堵墙相隔。

COVID-bit攻击是由本-古里安大学的研究员Mordechai Guri开发的,他设计了多种方法来隐蔽地从封闭的系统内窃取敏感数据。他在之前也发现了"ETHERLED"和 "SATAn "攻击。

最初研究的方案

物理隔离系统通常用于高风险环境中使用的计算机,如能源基础设施、政府和武器控制单位,因此它们出于安全原因会与公共互联网和其他网络进行隔离。

为了成功地攻击这类系统,内部人员或者入侵者必须首先通过物理访问被封锁的设备或在目标计算机上植入定制的恶意软件。

尽管这听起来很不切实际,甚至有些牵强,但这样的攻击已经发生了,比如伊朗纳坦兹铀浓缩设施的Stuxnet蠕虫,感染美国军事基地的Agent.BTZ,以及从封闭的政府网络环境中收集信息长达五年之久的Remsec后门。

为了在COVID-bit攻击中传输数据,研究人员创建了一个恶意软件程序,该程序会以特定的方式调节CPU负载和核心频率,使该计算机的电源在低频段(0 - 48 kHz)上发出电磁辐射。

该研究人员说,在从AC-DC和DC-DC的转换中,电源会以特定频率开启或关闭MOSFET开关元件从而产生一个方波,并且该电磁波还会携带原始数据的有效载荷。

接收器可以是一台笔记本电脑或是一个智能手机,通过使用连接到3.5毫米音频插孔的环形天线,就可以很容易地以耳机/耳麦的形式获取数据。

智能手机可以捕获传输的信息,通过使用降噪过滤器,解调原始数据,并最终解码信息。

测试结果

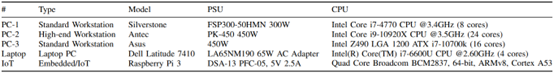

Guri测试了三台台式电脑、一台笔记本电脑和一台单板电脑(Raspberry Pi 3)的各种比特率,在电脑和Raspberry Pi上保持零比特错误率达200bps,笔记本电脑则达100bps。

笔记本电脑的表现更差,因为它们的节能配置文件和更节能的CPU内核导致其PSU不能产生足够强的信号。

台式电脑可以达到500bps的传输速率,误码率在0.01%和0.8%之间,1000bps的传输速率,误码率高达1.78%,但是我们仍然还可以接受。

由于树莓派的电源较弱,并且它与机器的距离受到限制,而随着测试探头的进一步移动,笔记本电脑的信噪比也会变得更差。

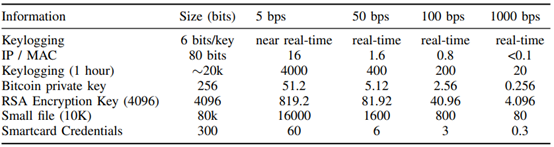

在测试最大传输速率(1000bps)时,一个10KB的文件将会在80秒内传输完毕,一个4096位的RSA加密密钥可以在4秒或10分钟内传输完毕,而一个小时的键盘记录的原始数据将在20秒内发送到接收器。

还可以进行实时键盘记录,即使信息的传输率低至每秒5比特。

研究人员还对虚拟机进行了实验,发现虚拟机管理程序的程序中断会造成2分贝至8分贝的信号衰减。

防止COVID-bit攻击

对COVID-bit攻击最有效的防御措施是严格限制对有气闸保护的设备的访问,防止攻击者安装攻击所需的恶意软件。然而,这并不能保护你免受内部人员的威胁。

对于这种攻击,研究人员建议监控CPU核心的使用情况,并检测与计算机预期行为不相符的可疑加载模式。

然而,这种对策有一个缺点,那就是有很多误报情况,而且还增加了数据处理的开销,降低了性能。另一种对策是将CPU的核心频率锁定在一个特定的数值上,使信号的产生更加困难,虽然这并不能完全阻止它。这种方法的缺点是降低了处理器的性能或造成了高能量的浪费,这取决于所选择的锁定的频率。

本文翻译自:https://www.bleepingcomputer.com/news/security/air-gapped-pcs-vulnerable-to-data-theft-via-power-supply-radiation/如若转载,请注明原文地址