“密码”这个原本用来保护我们隐私的东西,现在俨然已经变成了我们的“累赘”,由密码所导致的安全问题日趋凸显,而身份管理解决方案的诞生接管了“密码”的任务,并负责收拾“残局”。

持续跟踪用户的账号以及密码听起来好像很简单,但其实不然。比如说,对于一个企业环境内的受保护网络资源,企业员工、外部承包商、物联网IoT设备和其他网络应用程序都可以通过各种方式来访问这些资源,而此时的密码并不足以切断这种类型的访问请求。

在这种情况下,安全风险是非常高的。根据Verizon发布的数据泄露调查报告,2018年所有确认的数据泄露事件中,有81%涉及到用户的身份信息泄露。

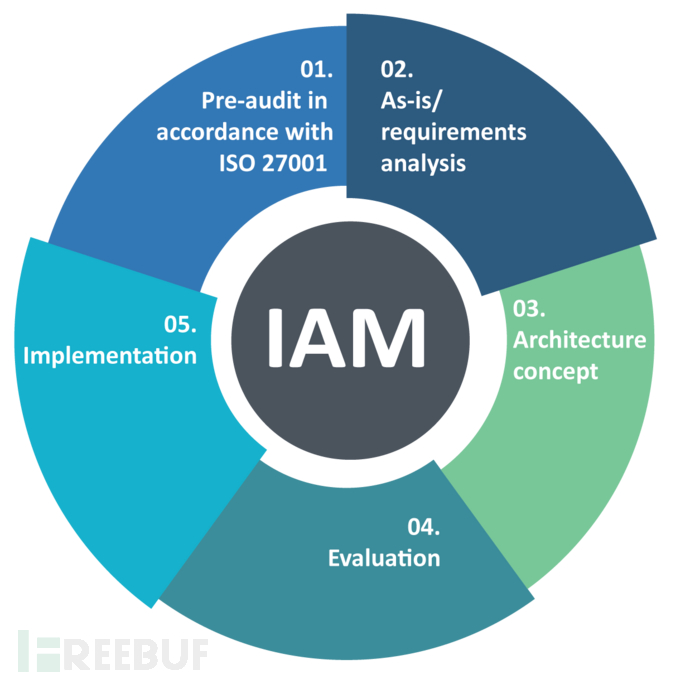

因此,围绕这些安全问题的漏洞和安全攻击日趋复杂,而这种情况也在促使整个安全社区围绕着如何更好地使用身份和访问管理(IAM)解决方案展开了广泛而激烈的讨论。

比如说,就在前不久,美国白宫管理和预算办公室(OMB)宣布计划了他们增强身份、凭证和访问管理策略的计划。这一举措与私营部门的举措类似,他们都认识到了虽然传统安全方法仍然非常重要,但如果数字身份验证信息的管理存在安全缺陷的话,很可能会存在新的网络安全风险。

美国白宫管理和预算办公室(OMB)的主人Russell Vought表示:“虽然加强网络系统周边安全性非常重要,但各个机构必须从简单地管理系统的进出流量来识别用户身份,转变为围绕使用身份和访问管理(IAM)的解决方案。”

身份和访问管理(IAM)这个领域的安全状况发展非常迅速,而且某些情况下,我们很难判断其主要的发展路径,很大一部分原因是因为研究人员对该领域不同内容的定义会不同,但描述的却是相同的东西。比如说,白宫方面将其称之为身份、凭证和访问管理(ICAM),Forrester Research将其称之为身份管理和治理(IMG),Gartner称之为特权访问管理(PAM),甚至有的研究人员还将该领域称为身份即服务(IDAAS)。

包罗万象的术语

身份和访问管理(IAM)是指一个策略性和技术性的框架,它的主要作用是确保企业内部和外部的符合条件的人员、应用程序和其他设备都有目标资源的适当的访问权限。

IAM系统的身份识别、认证和授权适用于需要访问和使用特定IT资源的个人用户。除此之外,IAM也越来越多地应用到云服务、移动应用和Web应用程序之中了,而且很多连接到这些资源的物联网系统也开始使用IAM了。

安全警告

SailPoint近期发布的一份身份识别研究报告估计,目前有54%的组织都有各自的用户身份认证方案。但是,有88%的公司没有恰当部署正确的公司管理防火墙数据访问。事实上,只有10%的组织会对组织内网络系统的文件访问活动进行监控,但大多数组织都不会进行这样的用户行为监控。

是什么推动了IAM市场的发展?

Forrester Research在最近一份关于该技术驱动因素的报告中写道:“对于当今的数字企业来说,身份管理和治理(IMG)不仅仅是规范和保护员工访问公司应用程序和数据的行为。安全专业人员现在必须在不损害用户体验的情况下,管理和保护跨混合应用程序环境和各种人群(员工、合作伙伴和客户)的无数物联网设备的访问。”

IAM方法通过绑定到多个服务并基于预定义的用户角色的单用户登录来努力简化访问管理。IAM框架只允许用户访问他们需要的资源,并授权用户访问。管理集中在企业网络系统的内部或外部,而流程的这种集中性允许更快的员工登录、注销和使用服务。

进入云端

随着平台和基础设施向云端移动,IAM服务也随之移动。Google和Amazon提供了预集成的工具,许多公司也提供了用于管理和供应的IDASS。这些功能可以支持令牌交换、令牌验证、授权和身份验证等服务。

非人类用户的“身份”

根据电信公司爱立信(Ericsson)近期的一份报告,到2022年,预计将有290亿台联网设备,其中180亿台与物联网有关。其中包含许多相互连接的东西,再加上移动应用程序的日趋发展,新的IAM解决方案已经“迫在眉睫”。

Cyberark的客户总监Noam Liran认为:“身份和访问管理可以依赖于很多不同的东西,以前只是基于(问题的)这个身份是否有密码。现在,企业还需要管理微服务、云容器和移动应用程序的身份,以便访问云中的特权数据。”

值得注意的是:全球IAM系统市场从2012年的45亿美元增长到了2018年的71亿美元。根据MarketsandMarkets的数据,直到到2021年,IAM全球市场预计将达到148.2亿美元。

* 参考来源:threatpost,FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh