官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

一个新的基于 Go 的僵尸网络被发现使用 WordPress 内容管理系统 (CMS) 扫描和暴力破解自托管网站,以夺取对目标系统的控制权。

这个新的暴力破解程序我们命名为 GoTrim ,因为它是用 Go 编写的,并使用‘:::trim:::’来拆分与 C2 服务器通信的数据。

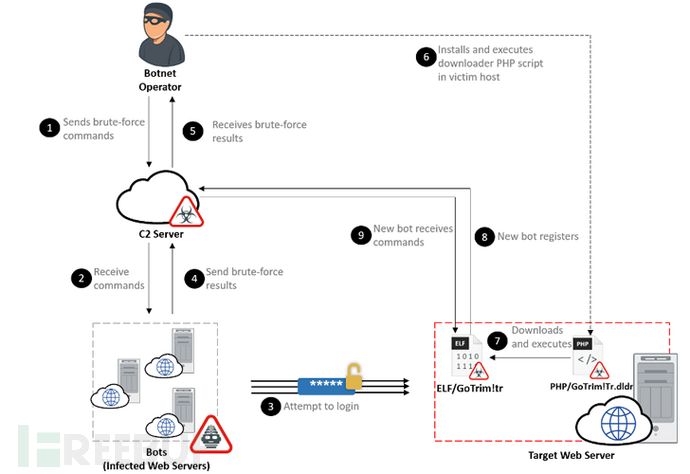

自 2022 年 9 月就有发现其利用机器人网络执行分布式暴力攻击,试图登录目标 Web 服务器。成功入侵后,攻击者会在新受感染的主机中安装下载器 PHP 脚本,而该脚本旨在从硬编码 URL 部署“bot 客户端”,有效地将机器添加到不断增长的网络中。

就目前来看,GoTrim 没有自己的自我传播能力,也不能分发其他恶意软件或在受感染的系统中持久隐藏。该恶意软件的主要目的是从被控制的服务器接收更多命令,包括使用提供的凭据对 WordPress 和 OpenCart 进行暴力攻击。

GoTrim 也可以在服务器模式下运行,在该模式下,它启动服务器以侦听攻击者通过命令和控制 (C2) 服务器发送的传入请求。然而,这仅在被破坏的系统直接连接到 Internet 时才会发生。

僵尸网络恶意软件的另一个关键特征是它能够模仿来64 位 Windows 上的 Mozilla Firefox 浏览器的合法请求,以绕过反机器人保护,此外还能解决 WordPress 网站中存在的 CAPTCHA 障碍。

研究人员说:“虽然这种恶意软件仍在开发中,但它具有功能齐全的 WordPress 暴力破解程序以及其反机器人逃避技术这一事实使其成为一个值得关注的威胁。”

暴力破解活动很危险,因为它们可能会导致服务器受损和恶意软件部署。为降低这种风险,网站管理员应确保用户帐户(尤其是管理员帐户)使用强密码。

参考来源:https://thehackernews.com/2022/12/new-gotrim-botnet-attempting-to-break.html