2022漏洞趋势报告及解决方案—新冠让程序员写bug变多了?

日期:2022年11月22日 阅:66

目录

一、总览……………………………………………………………….. 2

四、2021年每日漏洞披露统计………………………………. 5

六、结语……………………………………………………………… 10

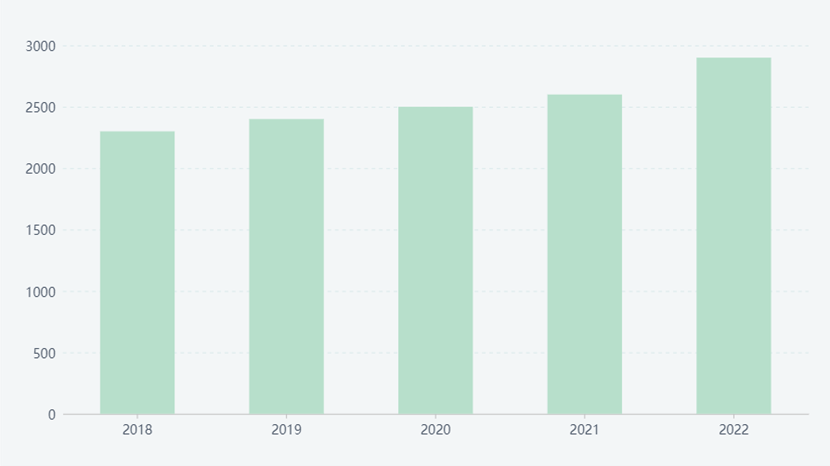

本报告根据国内外一些著名的公开漏洞库以及商业漏洞库的数据及鸿渐科技的后台漏洞管理系统的综合分析功能统计而成。如图1所示,在新冠病毒(COVID)出现前,漏洞披露数量呈较为平稳的逐年递增态势,但在疫情之后的两年时间里,互联网公开披露的漏洞数目明显提升。2022年,互联网上至少公开披露了29695个漏洞,为近5年之最,增长率达到了18%,是以往增长率的2倍左右。2022年上半年,披露漏洞数更是出现大范围跃升。

图1 过去五年披露漏洞数量

虽然没有直接证据,但安全专业人士认为,疫情是导致近两年漏洞数目大幅提升的主要原因。受新冠病毒影响,程序员需要适应从办公室到居家线上办公方式的改变,工作效率与质量难免不受影响。由此,2022年漏洞数目提升是有一定道理的。值得庆幸的是,从2022年终的数据统计来看,漏洞增长速率已经逐渐恢复正常,这也和进入后疫情时代,程序员研发环境逐步回归正常存在一定关系。

疫情过后,漏洞数目增速可能会有所减缓,但总体依然呈逐年增长的趋势,安全从业人员非但不能放松警惕,反而应当更加重视。下面本报告将从多角度对于已披露漏洞进行统计,试图探寻真正有效降低漏洞风险的方式。

二、公开漏洞数Top产品排行榜

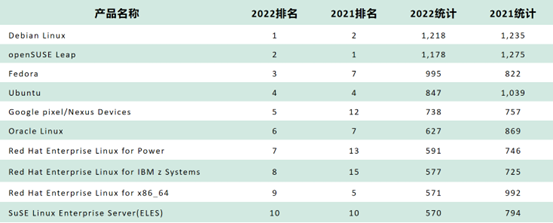

表1 2022年披露漏洞数Top 10产品排行

我们可以发现,几乎每一年都是相同的十几个产品争相上榜。(在此我们声明,这些统计数字并不能够作为比较或评估任何产品安全性的依据)。同样从该表我们可以看出来操作系统仍然是安全防御的重中之重。

三、公开漏洞数Top供应商排行榜

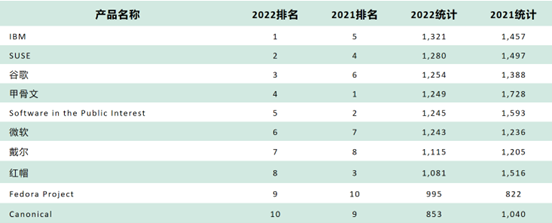

表2 2022年公开漏洞数Top10供应商排行榜

2021年微软占据产品排行榜前十中的四个,而到2022年,没有任何微软的产品出现在排行榜中。

回顾过去两年,2021年的微软情况并不乐观,披露漏洞数由2020年的944个跳跃式增长到了2021年的1593个。有了这次破天荒地大反常铺垫在前,2021年微软漏洞公开数较2021年下降也是正常的,再加上其他供应商产品漏洞不断增加,两方面作用即可解释在表1中2021年为何没有任何微软产品上榜。

在2022年的供应商排行榜上,我们看到尽管微软排名较2021年所有下降,但仍然排名第五。单看这一数据,好像在告诉我们微软产品中存在相当多的漏洞,但我们回看表1的统计数据——没有任何一款微软产品进入披露漏洞数Top 10产品榜单。IBM的情况也与微软类似,在供应商榜单上排名第一,却没有产品进入Top 10产品榜单。

看似相互矛盾的两组数据,但原因其实很简单:对于有大量产品的公司,他的漏洞总数可能较多,但平均到每个产品的漏洞是很少的,看似总量大也只是积土成山的效果。因此,比起仅仅依据IBM和Oracle的漏洞总数就武断地给供应商判了“死刑”,不如具体问题具体分析,检测生产环境中具体部署产品的漏洞。

总而言之,查看更详细更有针对性的数据对于安全团队的开发建设更加有价值,毕竟对症下药才能药到病除。

四、公开漏洞类型Top排行榜

表3 2022年公开漏洞类型Top10排行榜

我们统计了近三年出现最多的漏洞类型,可以看到每年均是相同的十类漏洞上榜,名单相对固定但排位略有波动,其中Code Execution与XSS稳定霸榜前两名。三年统计数均达到1000以上的漏洞包含Code Execution、XSS、Overflow及Dos,稳定占据榜单前四,其中有三类漏洞均在2021年出现大范围跃升,这三类漏洞在2021年相较2020年平均增长540个,增长率高达23%,但2021至2022年却没有明显提升。

这进一步印证了我们在文章开头所分析的问题,在新冠疫情爆发后的两年,工作模式的改变给程序员带来较大影响,进而使得互联网中漏洞数目激增,而随着生产生活恢复正常,漏洞数目增长速率放缓,甚至有个别漏洞出现回落的情况。

另外值得注意的是,除了上方提到的常年在榜单中占据前列的漏洞外,Sql Injection从2020年的464个增长到2022年的1,623个,CSRF从榜单第十名逐步提升至第七名。安全团队需要时刻关注漏洞趋势变化,更加合理地分配团队研发精力,提前做好防御。

五、2022年每日漏洞披露统计

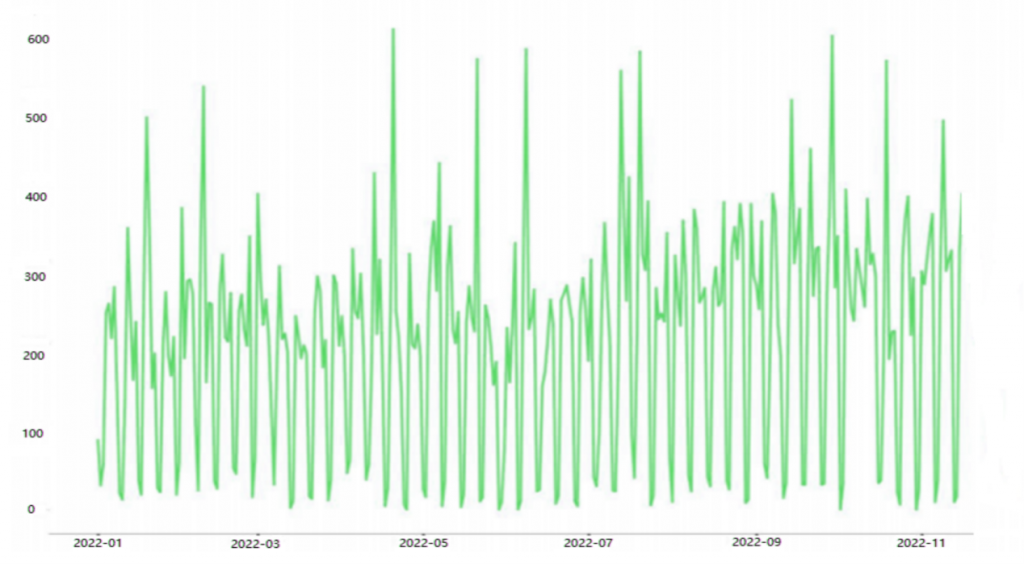

图2 2022年每日漏洞披露折线

纵观2022年全年,我们逐日观测漏洞披露情况,很容易发现漏洞披露存在明显波动,并由一定周期性。这是由行业内部一些约定俗成地规律导致的,比如供应商们一般会遵循“周二补丁日”的规则,集中在每月特定的某一天发布补丁。尽管这样的发布间隔较为规律,但每次漏洞数目的大幅增多仍会给安全团队造成不小的压力。

除此之外,图2也显示了一些超出预料的漏洞披露激增。例如,2022年4月20日并不是所谓的“周二补丁日”,但仍有287条信息披露,位于2022年的第七高,甚至高于一些“周二补丁日”,而1月份没有任何一天进入前十。

因此,安全团队除了完成平时的日常工作,做好应对漏洞披露激增的预备方案也是十分重要的。

图3 2022年每日已披露漏洞信息更新情况统计

有安全从业人员曾提出“实时数据库”的概念,该概念具体是指:如果已披露的漏洞再次发现了新的细节或信息,漏洞数据库应该不断地更新同步数据。图3显示了2021年度已披露漏洞的每日信息更新情况。添加新的引用、添加其他受影响的产品,以及新发布的解决方案等信息都被统计在内。

不断更新记录十分必要,如果一个漏洞披露前没有和供应商协调,可能需要几天、数月甚至几年时间才能得到解决方案。对于某些漏洞,即使企业安全部门已经自行采取方案进行补救,但安装官方发布的补丁并且及时升级补丁仍然非常重要。

这时,仅依赖一个“一次成型”后便停止维护的漏洞数据库便意义不大了。这种数据库中的解决方案仅在其最开始发布的时候可以提供较高可用性的信息,但如果随后停止了对于新增信息的更新及维护,那么该漏洞数据库提供的信息将是过时且无价值的,无法帮助安全团队真正降低漏洞相关风险。

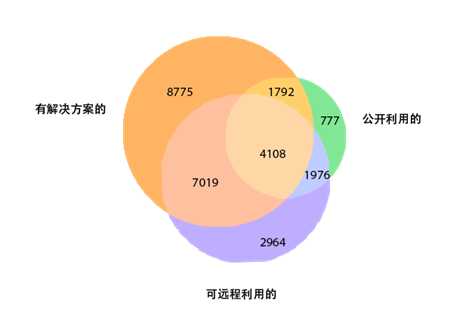

图4 2022年可利用漏洞细分

为什么要做漏洞细分?以2022年为例,仅一年就产生漏洞29,695个,要让任何一个组织对于如此巨量的漏洞全部进行修补简直是天方夜谭。因此,近年许多关于漏洞的研究报告中,对于可利用漏洞进行了进一步细分,作为安全团队进行漏洞管理时的优先级参考依据。

人们平时做事讲轻重缓急,合理分配时间和精力,力求投入产出比最高,做安全防御也是一样的道理。在时间、精力和资源有限的情况下,任何企业与组织都不可能做到把所有漏洞全部解决,在做取舍时,显而易见安全团队应当把主要精力放在最容易被攻击者利用的漏洞上,也就是“可远程利用”、“公开利用的”、“有解决方案的”这三大类可利用漏洞。

经统计,2022年属于上述三类的漏洞有4108个,聚焦解决这些漏洞可以将安全团队的直接工作量减少86%,同时又最大限度降低了风险。这种方式可以让安全团队的漏洞管理更加及时高效。

但若要想采取这样的工作方式,前提是安全团队需要得到准确的漏洞报告,究竟哪些漏洞属于上述三类可利用漏洞,是否存在解决方案等等;若缺乏有价值的数据,那对风险控制带来巨大的难度。

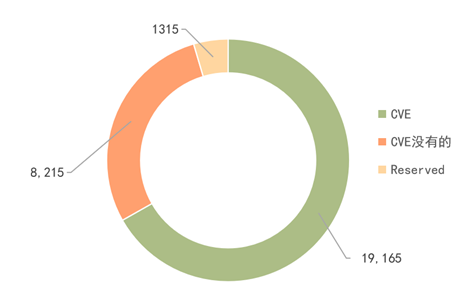

图5 2022年CVE漏洞细分

从图5我们可以看到,2022年CVE/NVD漏洞没有收录的漏洞有8215个,占全年漏洞数的29%,而还有1315个漏洞在CVE中处于RESVEVED状态。( RESVEVED状态的漏洞是指已经被授予CVE ID,但在CVE数据库中不包含详细片段信息)也就是说,即使这些条目被计入了CVE,RESVEVED状态的漏洞也是无法进行修复的。因此,2022年CVE未真正有效收录的漏洞数实际应当为9530,占比高达1/3,如果SCA工具没有收录这些内容将会导致极高的检测漏报率和风险,由此漏洞库的完备性对于供应链安全显得尤为重要。

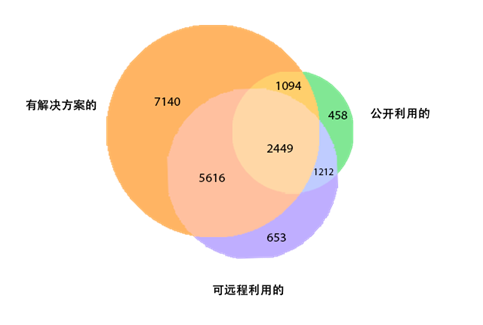

图6 2022年可利用漏洞细分(仅限于具有CVE ID)

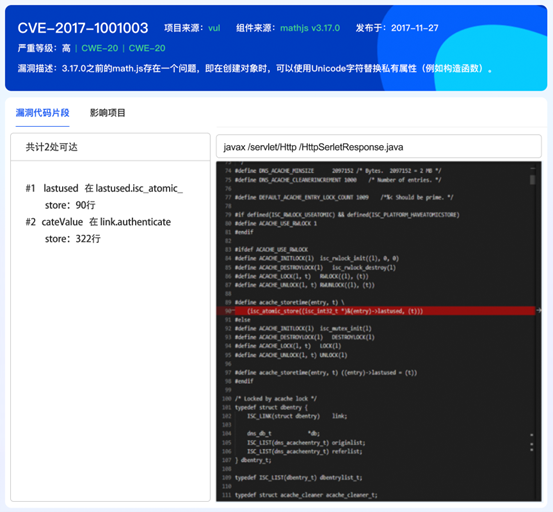

图7 漏洞可达性分析页面

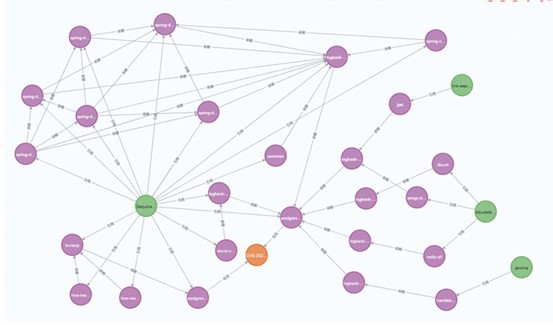

图8 漏洞传播图谱(橙色:当前漏洞;紫色:影响组件;绿色:影响项目)

CVE/NVD对于新增漏洞的1/3均没有详细介绍,对于利用公开数据资源进行漏洞管理与修复的组织造成了很大的影响。所以,SCA工具不能仅依靠公开漏洞库,需要引入和收集更多漏洞资源,鸿渐SCA集中了除CVE/NVD、CNNVD、CNVD之外的4个商业漏洞库也包括了与国内监管部门合作共建漏洞库,保证了漏洞数据的完整性,其中可以对齐到片段级的漏洞达到3w+, 可以保证后期使用代码分析技术进行漏洞可达性分析,保证安全团队优先修复可达的漏洞,如图7所示。以及计算更为详尽的漏洞传播图谱分析,以保证组织针对漏洞进行快速的应急响应,如图8所示。

由图4及图6可以发现,CVE缺乏对“远程利用漏洞”的收录,同时也不能很好识别RCE条目。而这部分漏洞共有1659条,共占据前文提到的三类可利用漏洞总数的60%,这意味着使用公开漏洞资源的安全团队或SCA工具有60%的漏洞数据是完全不知道的,何谈进行安全防御。因此,在这个数据资源极其重要的时代,拥有全面、详细、及时的优质漏洞报告是做好安全防护的前提和基础。

尽管当前已进入后疫情时代,程序员生产生活恢复正常,漏洞增长速率也不再呈现像过去两年急剧上升的形势,但漏洞披露总数仍然是逐年增长。面对日益庞大的漏洞数据库,若安全团队还秉持着“修补所有漏洞”的想法,必将事倍功半。

图9 某组件下可利用漏洞及可利用性评分

因此,具有前瞻性的厂商已经开始调整自己的漏洞管理策略,进而带动整个行业开始进步。像Gartner这样的公司已经发现仅依赖漏洞扫描去修补所有漏洞是十分效率低下的,美国政府安全部门也在鼓励各企业厂商优先修补可利用漏洞,所以SCA工具能够给出可利用的及可达的漏洞,甚至公开的可利用的漏洞以及漏洞可利用性评分显得尤为重要,如图9所示。

以上种种行为都反应了当前安全行业工作的中心思想:主动在损失产生前管理应对风险,而不是事后补救。

文章来源:鸿渐科技

如有侵权请联系:admin#unsafe.sh