情报背景随着安全产品对钓鱼网站的检测能力日益提高,邮件安全网关已经检测和阻止大部分携带传播钓鱼网站的钓鱼邮件。然而道高一尺魔高一丈,防御策略的改进也迫使专门从事网络钓鱼的威胁行为者不断改进他们的技战术 2022-11-14 18:2:19 Author: M01N Team(查看原文) 阅读量:23 收藏

情报背景

随着安全产品对钓鱼网站的检测能力日益提高,邮件安全网关已经检测和阻止大部分携带传播钓鱼网站的钓鱼邮件。然而道高一尺魔高一丈,防御策略的改进也迫使专门从事网络钓鱼的威胁行为者不断改进他们的技战术。

近期,安全研究员捕获了多封逃避网关拦截的钓鱼邮件,攻击者利用合法的邮件服务器发送恶意邮件,引导受害者打开html附件,最终捕获受害者输入的凭据信息。本文将就事件中的钓鱼html附件进行分析与探究。

组织名称 | 未知 |

组织编号 | 未知 |

关联组织 | 未知 |

相关工具 | 无 |

战术标签 | 初始访问 |

技术标签 | 钓鱼网站 反分析 |

情报来源 | https://isc.sans.edu/diary/HTML+phishi ng+attachments+now+with+antianalysis +features/28702 |

01 攻击技术分析

亮点:利用html附件传播钓鱼网站

对比钓鱼链接传播钓鱼网站,html附件可以有效避免邮件网关基于恶意域名规则的拦截,并且由于html格式被大多数邮件服务视为无害附件格式,配合可信度高的邮件服务器很容易躲避邮件网关的封堵,最终进入受害者邮箱。

亮点:通过JavaScript代码混淆、释放

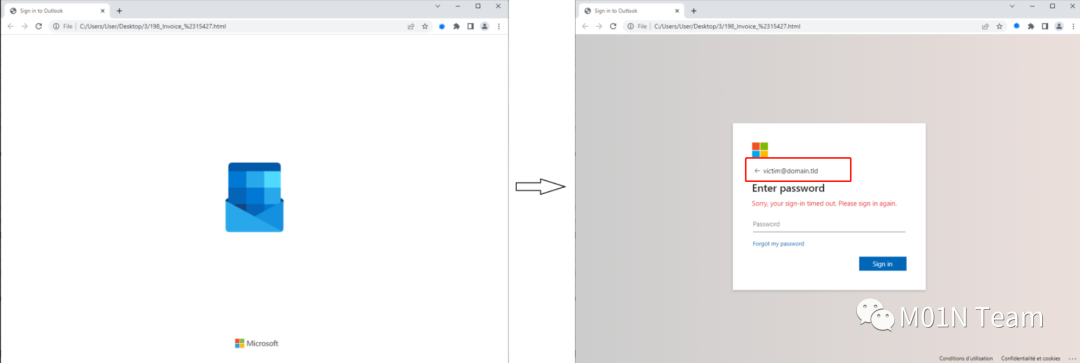

如下图,真正的钓鱼表单通过混淆嵌入在JavaScript代码中,当邮件网关扫描附件代码时,无法检测到恶意的提交行为,但是受害者打开html附件后,浏览器会解析html中的JavaScript代码,释放出逼真的钓鱼页面。并且钓鱼页面通过动态字符替换的形式,动态显示受害者的邮箱地址,直接诱导受害者输入对应密码,提高中招概率。

亮点:使用“debugger;”反分析技术

寻找HTML页面对应的钓鱼服务器最直接的方式,就是打开“开发人员工具”面板并查看网络选项卡。但是当研究员在该HTML页面上打开开发人员工具时,会看到一条“debugger paused”异常信息,这是由于在混淆的JavaScript中使用了“debugger;”的反分析/反调试技术,具体见开源项目地址:https://github.com/weizman/awesome-javascript-anti-debugging

借助开源项目,类似的机制很容易实现。当这种反分析技术被钓鱼网站广泛应用,可能会有效阻碍恶意钓鱼服务器的分析溯源和应急效率,从而增加恶意钓鱼活动的存活时间周期。

02 总结

利用html附件传播钓鱼网站早已屡见不鲜,该事件中的html钓鱼附件显得更为复杂,充分利用了JavaScript代码进行反识别、反分析、反追踪,极易逃避邮件网关的封堵的同时,由于类似的机制很容易实现,如果分析师不知道它们的工作原理,可能会有效地阻碍分析溯源,从而酿成更严重的后果。

绿盟科技天元实验室专注于新型实战化攻防对抗技术研究。

研究目标包括:漏洞利用技术、防御绕过技术、攻击隐匿技术、攻击持久化技术等蓝军技术,以及攻击技战术、攻击框架的研究。涵盖Web安全、终端安全、AD安全、云安全等多个技术领域的攻击技术研究,以及工业互联网、车联网等业务场景的攻击技术研究。通过研究攻击对抗技术,从攻击视角提供识别风险的方法和手段,为威胁对抗提供决策支撑。

M01N Team公众号

聚焦高级攻防对抗热点技术

绿盟科技蓝军技术研究战队

官方攻防交流群

网络安全一手资讯

攻防技术答疑解惑

扫码加好友即可拉群

往期推荐

如有侵权请联系:admin#unsafe.sh