导语:在基本上销声匿迹了近五个月之后,臭名昭著的Emotet恶意软件团伙再次大肆发送恶意电子邮件。

在基本上销声匿迹了近五个月之后,臭名昭著的Emotet恶意软件团伙再次大肆发送恶意电子邮件。

Emotet是一种恶意软件,通过含有恶意Excel或Word文档的网络钓鱼活动来感染系统。一旦用户打开了这些文档并启用宏,Emotet DLL就会被下载并加载到系统内存中。

一旦被加载,该恶意软件就会搜索和窃取电子邮件,用于将来的垃圾邮件活动,并投放额外的攻击载荷,比如Cobalt Strike或通常导致勒索软件攻击的其他恶意软件。

虽然Emotet过去被认为是传播最广的恶意软件,但它在2022年6月13日却突然停止发送垃圾邮件。

Emotet卷土重来

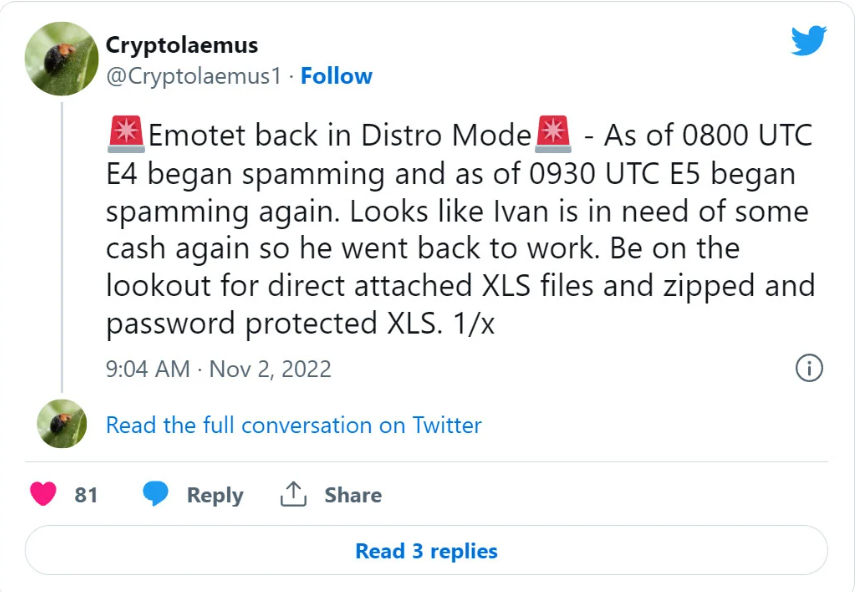

Emotet研究部门Cryptolaemus的研究人员报告称,大约在美国东部时间11月2日凌晨4点,Emotet团伙突然重新活跃起来,向全球的电子邮件地址发送垃圾邮件。

图1

Proofpoint的威胁研究人员、Cryptolaemus的成员Tommy Madjar告诉IT安全外媒BleepingComputer,今天的Emotet电子邮件活动使用窃取的电子邮件回复链来分发恶意的Excel附件。

BleepingComputer从上传到VirusTotal的样本中看到了以不同语言和文件名称针对全球用户的附件,假装是发票、扫描件、电子表格及其他诱饵。

下面列出了示例文件名称的部分内容:

Scan_20220211_77219.xls

fattura novembre 2022.xls

BFE-011122 XNIZ-021122.xls

FH-1612 report.xls

2022-11-02_1739.xls

Fattura 2022 - IT 00225.xls

RHU-011122 OOON-021122.xls

Electronic form.xls

Rechnungs-Details.xls

Gmail_2022-02-11_1621.xls

gescanntes-Dokument 2022.02.11_1028.xls

Rechnungs-Details.xls

DETALLES-0211.xls

Dokumente-vom-Notar 02.11.2022.xls

INVOICE0000004678.xls

SCAN594_00088.xls

Copia Fattura.xls

Form.xls

Form - 02 Nov, 2022.xls

Nuovo documento 2022.11.02.xls

Invoice Copies 2022-11-02_1008, USA.xls

payments 2022-11-02_1011, USA.xls

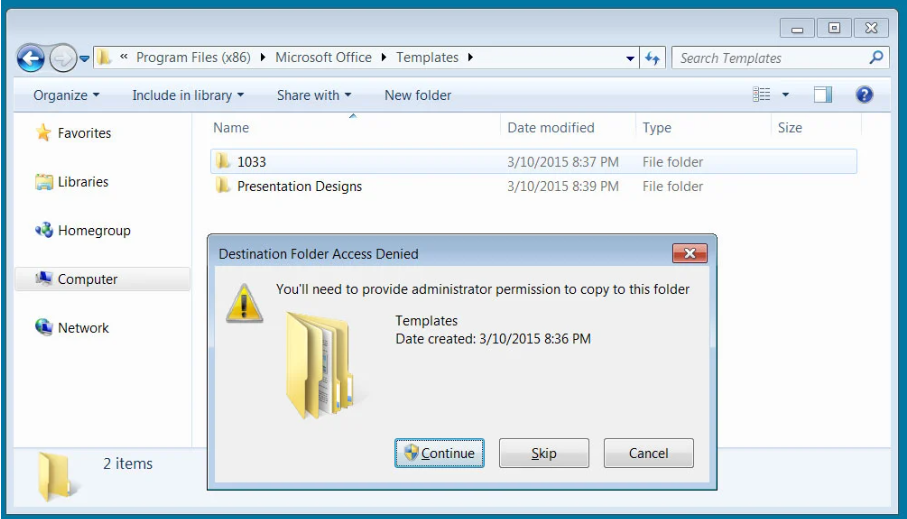

今天的Emotet活动还采用了一个新的Excel附件模板,其中含有绕过微软受保护视图(Protected View)的指令。

图2. 恶意Emotet Excel文档(来源:BleepingComputer)

当一个文件从互联网上下载时(包括作为电子邮件附件),微软就会为该文件添加一个特殊的Web标记(MoTW)标志。

当用户打开含有MoTW标志的Microsoft Office文档时,Microsoft Office会在受保护视图中打开它,以防止执行安装恶意软件的宏。

然而,在新的Emotet Excel附件中,您可以看到威胁分子在指示用户将文件复制到受信任的“Templates”文件夹中,因为这么做可以绕过Microsoft Office的受保护视图,即使是含有MoTW标志的文件。

"RELAUNCH REQUIRED In accordance with the requirements of your security policy, to display the contents of the document, you need to copy the file to the following folder and run it again:

for Microsoft Office 2013 x32 and earlier - C:\Program Files\Microsoft Office (x86)\Templates

for Microsoft Office 2013 x64 and earlier - C:\Program Files\Microsoft Office\Templates

for Microsoft Office 2016 x32 and later - C:\Program Files (x86)\Microsoft Office\root\Templates

for Microsoft Office 2016 x64 and later - C:\Program Files\Microsoft Office\root\Templates"

虽然Windows会警告用户将文件复制到“Templates”文件夹需要“管理员”权限,但用户试图复制文件这一事实表明,他们很有可能也会按下“继续”按钮。

图3. 请求管理员权限(来源:BleepingComputer)

当附件从“Templates”文件夹启动时,它会直接打开,并立即执行下载Emotet恶意软件的宏。

图4. 绕过Microsoft Office受保护视图(来源:BleepingComputer)

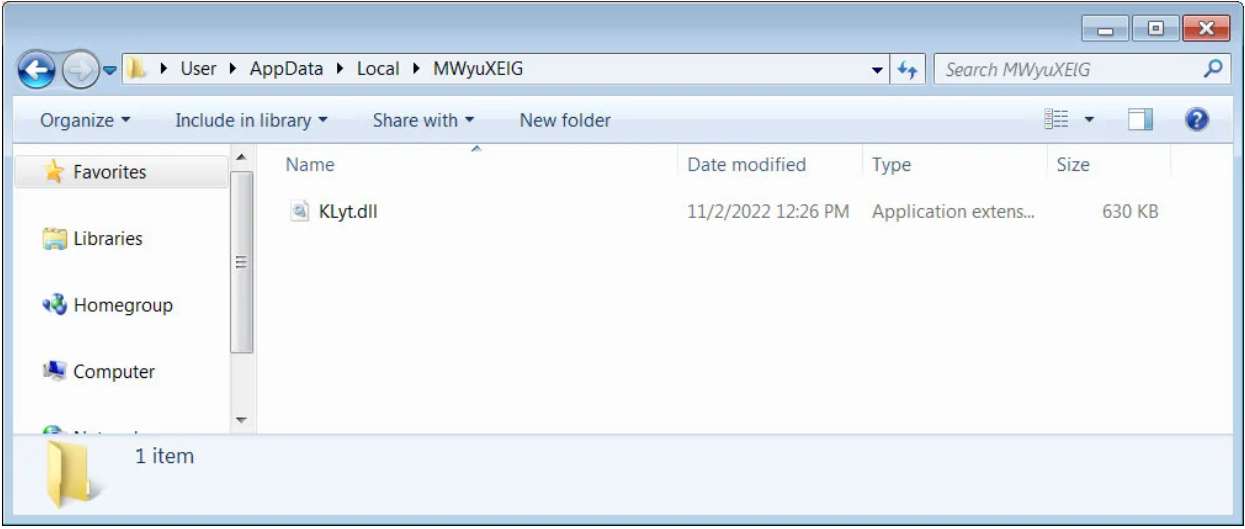

Emotet恶意软件以DLL的形式下载到%UserProfile%\AppData\Local下的多个随机命名的文件夹中,如下图所示。

图5. Emotet存储在%LocalAppData%下的随机文件夹中(来源:BleepingComputer)

然后宏将使用合法的regsvr32.exe命令启动DLL。

图6. 通过Regsvr32.exe运行的Emotet DLL(来源:BleepingComputer)

一旦下载,恶意软件将在后台悄悄运行,同时连接到指挥和控制服务器以接收进一步指示,或安装额外的攻击载荷。

Madjar告诉BleepingComputer,今天的Emotet感染活动还没有开始在受感染的设备上投放额外的恶意软件载荷。

然而在过去,Emotet因安装恶意软件TrickBot、最近安装Cobalt Strike信标而臭名远扬。

这些Cobalt Strike信标随后被勒索软件团伙用于获得初始访问权,这些团伙在网络上横向传播,窃取数据,并最终加密设备。

Emotet感染在过去被用来让Ryuk和Conti勒索软件团伙初步进入企业网络。

自6月份Conti关闭以来,Emotet被认为与BlackCat和Quantum勒索软件团伙相勾结,以获得已经被感染的设备的初始访问权。

本文翻译自:https://www.bleepingcomputer.com/news/security/emotet-botnet-starts-blasting-malware-again-after-5-month-break/如若转载,请注明原文地址