官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

一个新的开源工具"S3crets Scanner "扫描仪允许研究人员和红色团队搜索错误存储在公开曝光的或公司的亚马逊AWS S3存储桶中的 "秘密"。 亚马逊S3(简单存储服务)是一项云存储服务,通常被公司用来将软件、服务和数据存储在被称为桶的容器中。但是公司有时不能很好的保护他们的S3桶,从而导致存储的数据公开暴露在互联网上。

亚马逊S3(简单存储服务)是一项云存储服务,通常被公司用来将软件、服务和数据存储在被称为桶的容器中。但是公司有时不能很好的保护他们的S3桶,从而导致存储的数据公开暴露在互联网上。

这种类型的错误配置已经造成了数据泄露,威胁者获得了员工或客户的详细资料、备份和其他类型的数据。除了应用程序数据外,S3桶中的源代码或配置文件也可能包含 "秘密",即认证密钥、访问令牌和API密钥。如果这些秘密被威胁者暴露和访问,可能会对其他服务甚至公司的企业网络进行更大的访问。

扫描S3的秘密

在一次检查世嘉最近的资产暴露的演习中,安全研究员Eilon Harel发现没有扫描意外数据泄露的工具存在,所以他决定创建自己的自动扫描器,并将其作为开源工具发布在GitHub。

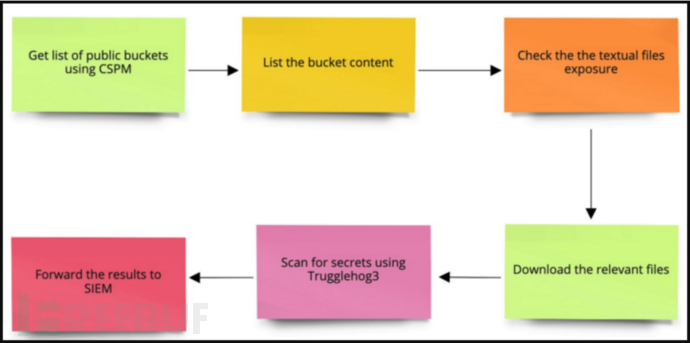

为了帮助及时发现公共S3桶上暴露的秘密,Harel创建了一个名为 "S3crets Scanner "的Python工具,自动执行以下操作。

- 使用CSPM来获取公共桶的列表

- 通过API查询列出桶的内容

- 检查是否有暴露的文本文件

- 下载相关的文本文件

- 扫描内容中的秘密

- 将结果转发给SIEM

扫描工具将只列出以下配置设置为 "False "的S3桶,这表示暴露可能是意外的。

- "BlockPublicAcls"

- "BlockPublicPolicy"

- "IgnorePublicAcls"

- "RestrictPublicBuckets"

在为 "秘密扫描 "步骤下载文本文件之前,任何打算公开的桶都被从列表中过滤掉。

当扫描一个桶时,脚本将使用Trufflehog3工具检查文本文件的内容,这是一个基于Go的改进版秘密扫描器,可以检查GitHub、GitLab、文件系统和S3桶上的凭证和私钥。

Trufflehog3使用Harel设计的一套自定义规则扫描S3crets下载的文件,这些规则针对个人身份信息(PII)暴露和内部访问令牌。

当定期用于扫描一个组织的资产时,研究人员认为 "S3crets扫描器 "可以帮助企业最大限度地减少因秘密暴露而导致的数据泄露或网络漏洞。

最后,该工具还可用于白帽行动,如扫描可公开访问的桶,并在攻击者发现秘密之前通知其所有人。