2022.09.22~09.29 攻击团伙情报Lazarus瞄准对加密工作感兴趣的macOS用户俄罗斯APT28传播Graphite恶意软件Lazarus组织利用BYOVD再次攻击韩国西北工业大学遭受 2022-9-30 10:3:28 Author: 奇安信威胁情报中心(查看原文) 阅读量:24 收藏

2022.09.22~09.29

攻击团伙情报

Lazarus瞄准对加密工作感兴趣的macOS用户

俄罗斯APT28传播Graphite恶意软件

Lazarus组织利用BYOVD再次攻击韩国

西北工业大学遭受美国NSA网络攻击调查报告(二)

新APT组织Metador攻击电信、互联网服务和大学

攻击行动或事件情报

Void Balaur网络雇佣军组织详情披露

研究人员发现伊朗黑客针对阿尔巴尼亚政府

新活动使用政府、工会主题的诱饵分发Cobalt Strike

恶意代码情报

Erbium Stealer 恶意软件报告

NullMixer分发多个恶意软件

NetSupport RAT通过SocGholish框架分发

漏洞情报

Cobalt Strike 远程代码执行漏洞安全风险通告

攻击团伙情报

01

Lazarus瞄准对加密工作感兴趣的macOS用户

披露时间:2022年09月26日

情报来源:https://www.sentinelone.com/blog/lazarus-operation-interception-targets-macos-users-dreaming-of-jobs-in-crypto/

相关信息:

至少自 2020 年以来,与朝鲜APT组织Lazarus一直在进行一项使用有吸引力的工作机会作为诱饵的攻击活动,即“Operation Dream Job”,针对目标包括航空航天和国防承包商。

此前,Lazarus通过“Operation Dream Job”活动分发Windows恶意软件,但近期发现该活动同时在分发macOS恶意软件。早在2022年8月,研究人员发现了加密货币交易平台Coinbase上广告位置的诱饵PDF文件,有迹象表明该活动至少可以追溯到一年前。近日,研究人员在Crypto.com上观察到恶意软件的变种使用新的诱饵来吸引受害者。

第一阶段恶意软件打开PDF诱饵文档并擦除终端当前的已保存状态。Crypto.com上的第二阶段变体是一个名为“WifiAnalyticsServ.app”的基本应用程序包,具有与Coinbase变体相同的架构。该应用程序使用捆绑标识符finder.fonts.extractor,并且至少自2021年以来一直存在。第二阶段的主要目的是提取和执行后续阶段的攻击载荷。

02

俄罗斯APT28传播Graphite恶意软件

披露时间:2022年09月23日

情报来源:https://blog.cluster25.duskrise.com/2022/09/23/in-the-footsteps-of-the-fancy-bear-powerpoint-graphite/

相关信息:

APT28开始使用一种新的代码执行技术,该技术依赖于Microsoft PowerPoint演示文稿中的鼠标移动来触发恶意PowerShell脚本,从而传播 Graphite 恶意软件。恶意代码不需要恶意宏来执行和下载有效载荷,从而进行更隐蔽的攻击。攻击者使用PowerPoint(.PPT)文件引诱目标,该文件据称与经济合作与发展组织(OECD)相关。PPT文件包含一个超链接,作为启动恶意PowerShell脚本的触发器。当以演示模式打开诱饵文档并且受害者将鼠标悬停在超链接上时,会激活恶意PowerShell脚本从Microsoft OneDrive帐户下载JPEG文件。

生成的有效负载是可移植可执行 (PE) 形式的 Graphite 恶意软件。Graphite滥用 Microsoft Graph API和OneDrive,与命令和控制 (C2) 服务器通信。研究人员将这一活动归因于与俄罗斯有关的攻击组织APT28(又名Fancy Bear),攻击者的目标是欧盟和东欧国家国防和政府部门实体。

03

Lazarus组织利用BYOVD再次攻击韩国

披露时间:2022年09月22日

情报来源:https://asec.ahnlab.com/en/38993/

相关信息:

自2009年以来,朝鲜黑客组织Lazarus Group不仅攻击了韩国,而且攻击了美洲、亚洲和欧洲的各个国家。2022年初,Lazarus Group再次对韩国的国防、金融、媒体和制药行业进行了APT攻击。

Lazarus Group在此次APT攻击过程中主要使用了易受攻击的驱动程序来禁用所有内部监控系统,即采用了“BYOVD(自带易受攻击的驱动程序)”方法。攻击者通过rootkit恶意软件,利用易受攻击的驱动程序内核模块可以直接读取和写入内核内存区域。因此,系统内的所有监控系统,包括AV(反病毒)都被禁用。用户使用最新的Windows操作系统,可以不再加载未签名的驱动程序,但是,攻击者可以使用这种合法签名的易受攻击的BYOVD驱动程序来轻松控制内核区域。

04

西北工业大学遭受美国NSA网络攻击调查报告(二)

披露时间:2022年09月27日

情报来源:https://mp.weixin.qq.com/s/EV_Mqwn8dN1dslA45LL2Dw

相关信息:

2022年6月22日,西北工业大学发布《公开声明》称,该校遭受境外网络攻击。技术团队先后从西北工业大学的多个信息系统和上网终端中提取到了木马程序样本,全面还原了相关攻击事件的总体概貌、技术特征、攻击武器、攻击路径和攻击源头,初步判明相关攻击活动源自于美国国家安全局(NSA)的“特定入侵行动办公室”(即:Office of Tailored Access Operation,后文简称“TAO”)。

本报告介绍了TAO对西北工业大学的攻击渗透流程。TAO使用“酸狐狸”平台对西北工业大学内部主机和服务器实施中间人劫持攻击,部署“怒火喷射”远程控制武器,控制多台关键服务器。利用木马级联控制渗透的方式,向西北工业大学内部网络深度渗透。随后TAO将作战行动掩护武器“坚忍外科医生”与远程控制木马NOPEN配合使用,在系统中隐蔽驻留,长期控制西北工业大学的运维管理服务器,窃取核心运维数据。通过搜集窃取到的身份验证数据、构建通道,非法攻击渗透中国境内的基础设施运营商。

05

新APT组织Metador攻击电信、互联网服务和大学

披露时间:2022年09月22日

情报来源:https://www.sentinelone.com/labs/the-mystery-of-metador-an-unattributed-threat-hiding-in-telcos-isps-and-universities/

相关信息:

研究人员发现了一个名为Metador的新的APT组织,该组织主要针对中东和非洲几个国家的电信、互联网服务提供商和大学,且该威胁组织的主要动机是开展间谍活动。Metador旨在绕过本地安全解决方案,同时将恶意软件直接部署到内存中。其中,研究人员发现了两个不同的Windows恶意软件:metaMain和Mafalda。

metaMain是一个功能丰富的后门,也是一个植入框架,用于维护对受感染机器的长期访问,它为攻击者提供了如键盘和鼠标事件记录、截图盗窃、文件下载和上传,以及执行任意 shellcode的能力。Metador组织使用metaMain植入程序将名为Mafalda的后续模块化框架解密到内存中。

Mafalda是一个灵活的交互式植入程序,支持60多个命令,该植入程序扩展了metaMain提供的后门功能,并且是一个积极维护、持续进行的项目。

攻击行动或事件情报

01

Void Balaur网络雇佣军组织详情披露

披露时间:2022年09月22日

情报来源:https://www.sentinelone.com/labs/the-sprawling-infrastructure-of-a-careless-mercenary/

相关信息:

Void Balaur是一个高度活跃的雇佣黑客/网络雇佣兵组织,其活动延续至今。攻击包括各种各样的行业,但通常与俄罗斯的特定商业、银行、地缘政治利益、法律服务相关,目标跨越美国、英国、俄罗斯、乌克兰、台湾地区和其他各个国家,且Void Balaur与俄罗斯联邦保护局 (FSO) 有一定联系。

至少自2016年以来,Void Balaur就向公众在线出售包括收集私人数据以及访问特定的知名电子邮件(Gmail、Outlook、Yahoo)和社交媒体(Facebook、Instagram、Telegram)的服务。此后,在2019、2020与2021年11月相继被报道,并被研究人员根据东欧民间传说中的怪物命名为“Void Balaur”。

大多部分时间,Void Balaur通过高度可重复的网络钓鱼电子邮件来引诱特定目标提供帐户凭据,例如模仿当地政府服务的电子邮件或特定目标常用的在线网站(银行或社交媒体)。该组织利用的数千个网络钓鱼域中,Google服务是最常见的目标和攻击主题。

02

研究人员发现伊朗黑客针对阿尔巴尼亚政府

披露时间:2022年09月21日

情报来源:https://www.cisa.gov/uscert/ncas/alerts/aa22-264a

相关信息:

近日,研究人员发布报告称,伊朗国家支持的黑客组织在2022年7月部署破坏性恶意软件之前,在阿尔巴尼亚政府网络中隐藏了14个月。攻击者维持了大约一年的持续网络访问,定期访问和泄露电子邮件内容,部署的恶意软件包括勒索软件式文件加密器和磁盘擦除恶意软件。该报告将攻击组织确定为“HomeLand Justice(国土正义)”。

攻击者通过利用CVE-2019-0604漏洞获得初始访问权限,随后使用几个aspx webshell维持持久性,并使用RDP、SMB和FTP进行横向移动。对于网络攻击的加密组件,攻击者通过RDP登录到受害者组织的打印服务器并启动了一个进程 (Mellona.exe),该进程会将GoXml.exe加密器传播到内部机器列表。同时,攻击者使用Disk Wiper工具(cl.exe)擦除原始磁盘驱动器。

03

新活动使用政府、工会主题的诱饵分发Cobalt Strike

披露时间:2022年09月28日

情报来源:https://blog.talosintelligence.com/2022/09/new-campaign-uses-government-union.html

相关信息:

研究人员最近发现了一个恶意活动,该活动使用模块化攻击技术在受感染的端点上分发Cobalt Strike。此攻击的初始向量是带有恶意Microsoft Word文档附件的网络钓鱼电子邮件,其中包含试图利用漏洞CVE-2017-0199的漏洞,这是Microsoft Office中的远程代码执行问题。如果受害者打开恶意文档,它会下载托管在攻击者控制的 Bitbucket存储库中的恶意Word文档模板。

分析发现,攻击者在此次活动中使用的两种攻击方法:一种是下载的DOTM模板执行嵌入的恶意Visual Basic脚本,随后生成和执行其他混淆的VB和PowerShell脚本,另一种是涉及恶意VB下载并运行一个Windows可执行文件,该可执行文件执行恶意PowerShell命令以下载和植入有效负载。发现的有效载荷是Cobalt Strike的泄露版本。此外,研究人员还发现攻击者使用Redline信息窃取程序和Amadey僵尸网络可执行文件作为有效负载。

恶意代码情报

01

Erbium Stealer 恶意软件报告

披露时间:2022年09月25日

情报来源:https://www.cyfirma.com/outofband/erbium-stealer-malware-report/

相关信息:

最近,研究人员在野外发现了一个新的Erbium盗窃者样本。在其最近的一项游戏活动,威胁行为者使用 MediaFire(免费文件托管服务)上发布的恶意二进制文件引诱想要获得不公平或被禁止的优势的游戏玩家/玩家。威胁行为者正在使用驱动下载技术传播这种恶意软件,并伪装成破解软件/游戏黑客。

Erbium 窃取恶意软件是一种信息窃取程序,旨在收集敏感数据,包括应用程序密码、信用卡号、Web 浏览器 cookie、自动完成数据、桌面文件、机器数据、已安装软件、加密钱包窃取等,并将这些攻击者命令和控制 (C2) 域的详细信息,甚至可以从 C2 服务器下载其他有效负载。

02

NullMixer分发多个恶意软件

披露时间:2022年09月26日

情报来源:https://securelist.com/nullmixer-oodles-of-trojans-in-a-single-dropper/107498/

相关信息:

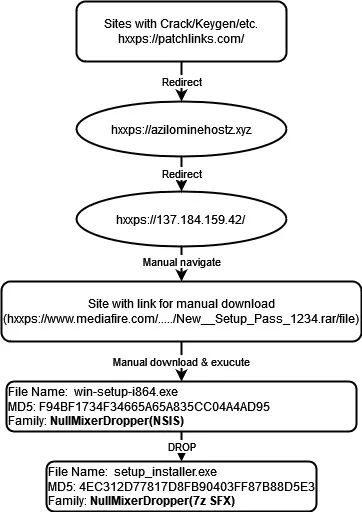

NullMixer是一种导致各种恶意软件家族感染链的释放器。NullMixer主要通过搜索引擎找到的恶意网站传播。这些网站通常与用于非法下载软件的破解、keygen 和激活器有关,虽然它们可能伪装成合法软件,但实际上包含恶意软件投放器。

看起来这些网站正在使用SEO来保持在搜索引擎结果的顶部,从而在互联网上搜索“裂缝”和“密钥生成器”时很容易找到它们。当用户尝试从其中一个站点下载软件时,他们会被多次重定向,并最终进入一个包含下载说明和存档的受密码保护的恶意软件伪装成所需软件的页面。当用户提取并执行NullMixer时,它会将许多恶意软件文件放到受感染的机器上。这些恶意软件家族可能包括后门、银行家、凭证窃取者等。例如,NullMixer 删除了以下系列:SmokeLoader/Smoke、LgoogLoader、Disbuk、RedLine、Fabookie、ColdStealer。

03

NetSupport RAT通过SocGholish框架分发

披露时间:2022年09月21日

情报来源:https://blog.cyble.com/2022/09/21/netsupport-rat-distributed-via-socgholish/

相关信息:

SocGholish是自2017年以来一直活跃的JavaScript恶意软件框架,该恶意软件框架使用多个社会工程主题来模拟浏览器和程序更新,例如Chrome/Firefox、Flash Player和Microsoft Teams。感染SocGholish可能会导致部署恶意软件,例如Cobalt Strike框架、勒索软件、信息窃取程序、远程访问木马等。

研究人员最近发现了一个伪造的Chrome浏览器更新页面,该页面诱导用户下载一个名为“Сhrome.Updаte.zip”的虚假更新包。该zip包实际上包含一个“AutoUpdater.js”的高度混淆的JavaScript文件,用户在执行JavaScript文件后,该文件便会进一步启动PowerShell命令以从远程服务器下载并执行额外的PowerShell脚本。此PowerShell脚本包含Base64编码的流,解压缩的Base64解码数据包含嵌入的有效负载和代码,用于释放名为“whost.exe”的“NetSupport RAT”恶意软件。

NetSupport Manager RAT是一种商用的远程管理工具,攻击者可利用NetSupport执行多种恶意活动,如监控受害者的系统、传输文件、启动应用程序、识别系统位置、远程检索受害者库存和系统信息等。

漏洞情报

01

Cobalt Strike 远程代码执行漏洞安全风险通告

披露时间:2022年09月23日

情报来源:https://mp.weixin.qq.com/s/xgnpiJs17Hp9fVxruyRQKg

相关信息:

近日,奇安信CERT监测到 Cobalt Strike 远程代码执行漏洞,该漏洞编号为CVE-2022-39197,CVSS 3.1分数为9.8分,并且目前,该漏洞POC已发现。当攻击者可访问 Beacon 的监听器时,可以在连接Beacon的listener时使用精心构造的用户名,触发XSS,造成远程代码执行。攻击者可以利用该漏洞,发送恶意请求,触发漏洞执行代码,从而控制受害机器,下发恶意程序。鉴于这些漏洞影响范围极大,建议尽快做好自查及防护。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh